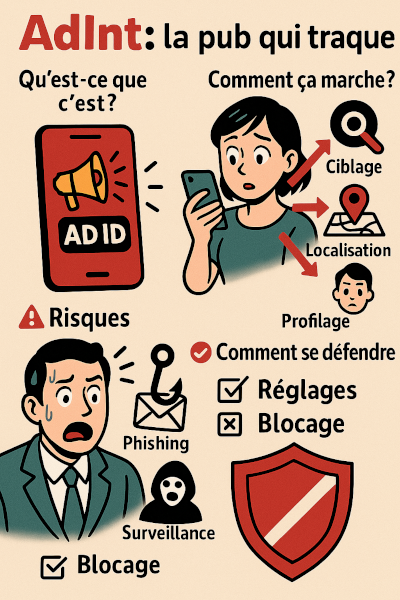

L’AdInt (Advertising Intelligence), comment ça marche ? Les identifiants publicitaires de ton smartphone (GAID/IDFA) sont des super-cookiesqui permettent à l’écosystème pub — et parfois bien au-delà — de te suivre, te profiler et te localiser. Oui, même toi, mamie. 😇

Ne pas confondre avec ADINT : c’est l’art de faire de l’espionnage interne via Active Directory. C’est redoutable, car AD contient toutes les clés du royaume. Pour un attaquant, c’est une mine d’or ; pour un défenseur, ignorer l’ADINT, c’est comme laisser une carte au trésor dans les mains de son adversaire. On y reviendra dans un prochain article😉

🚀 TL;DR pour mamie

- L’AdID, c’est un numéro publicitaire que les apps utilisent pour te cibler. 🎯

- Si tu laisses tout par défaut, ce numéro devient ton fil d’Ariane entre toutes tes apps. 🧵

- Avec l’AdID + la géolocalisation, on peut suivre tes déplacements comme un feuilleton télé. 📍📺

- Résultat : pub hyper-ciblée… et profilage intrusif (santé, religion, politique, habitudes). 🙄

- Bonne nouvelle : on peut limiter la casse avec quelques réglages + un peu d’hygiène numérique. 🧼

🧭 Définition : c’est quoi l’AdInt ?

AdInt (Advertising Intelligence) désigne l’exploitation des identifiants publicitaires mobiles pour suivre, profiler et localiser les individus.

- Sur Android : GAID (Google Advertising ID).

- Sur iOS : IDFA (Identifier For Advertisers).

Ces identifiants sont réinitialisables (en théorie privacy-friendly), mais persistants par défaut et largement partagésentre apps via leurs kits publicitaires (SDK). En clair :

L’AdID est au smartphone ce que le cookie tiers était au navigateur : un identifiant transversal que tout l’écosystème publicitaire adore — et qui fuit parfois très loin de la pub.

🔩 Comment ça marche techniquement ?

1) Génération & persistance de l’identifiant 🔑

- Système : l’OS génère un identifiant pseudo-aléatoire (UUID) par terminal/utilisateur.

- Persistance : il reste stable tant que l’utilisateur ne le réinitialise pas (et côté iOS, il peut être indisponible si l’utilisateur refuse le suivi via ATT).

- Portée : toute app qui embarque un SDK publicitaire (ou analytics) peut y accéder — si les politiques de l’OS le permettent.

Notes de plate-forme (utile pour les pros) :

- iOS ≥ 14.5 : App Tracking Transparency (ATT) → opt-in explicite par app pour l’accès à l’IDFA. Sans consentement, l’IDFA est zéro (ou indisponible) et le suivi inter-app est censé être bloqué.

- Android 12+ : option Supprimer l’ID publicitaire (et réinitialisation facile). Google déploie aussi Privacy Sandbox on Android (Topics API, Attribution Reporting) pour réduire l’accès au GAID.

2) Collecte côté application 📦

Une app « gratuite » intègre un SDK (pub/analytics). Le SDK :

- lit l’AdID (GAID/IDFA),

- collecte des signaux (modèle, OS, langue, timezone, IP, User-Agent, état batterie, réseau, capteurs),

- ajoute la géolocalisation (si permise) ou la déduit (IP, Wi-Fi, Bluetooth),

- pousse le tout en événements vers la régie : HTTPS, JSON/Protobuf, lots batchés.

Exemple (simplifié) de payload événement :

{

"adid": "a3f9-81c2-4d5e-bb1f-9c7e…",

"platform": "android",

"app_package": "com.coolapp.freegame",

"event": "ad_impression",

"ts": 1721192234,

"ip": "203.0.113.42",

"ua": "Dalvik/2.1.0 (Linux; U; Android 14; Pixel 7)",

"loc": {"lat": 48.857, "lon": 2.295, "accuracy_m": 25},

"device": {"model": "Pixel 7", "brand": "Google"},

"net": {"type": "wifi", "ssid_hash": "…"}

}

💡 Sans GPS, la localisation reste possible (moins précise) via l’IP, les BSSIDs Wi-Fi voisins, des beacons Bluetooth, ou la routine identifiable (nuit = domicile, jour = travail).

3) Ingestion & identity graph 🕸️

Côté adtech/data broker, chaque événement est :

- normalisé (schéma commun),

- rattaché à un profil via la clé

adid, - enrichi (segments comportementaux/démographiques),

- fusionné dans un graphe d’identité (identity graph) :

- rapprochement

adid↔email(logins, newsletters), ↔idfv(iOS), ↔ empreintes (fingerprinting), - cross-device : smartphone ↔ tablette ↔ TV connectée (via connexions au même compte, adresses IP, habitudes).

- rapprochement

Résultat : un profil robuste après quelques jours/semaines, avec lieux clés (domicile, travail, gym, hôpital, lieux de culte) et segments (« coureur matinal », « parent récent », « traitement diabète »…).

4) Activation & usages 🎯

- Ciblage : retargeting, look-alike, capping de fréquence.

- Attribution : match pub → visite magasin (via présence de l’AdID en boutique).

- Vente de signaux de mobilité : paquets anonymisés (hum…) destinés à des tiers non publicitaires.

5) Geo-intelligence & requêtes typiques 🗺️

- Géorequête : « Tous les AdIDs vus dans ce polygone de 500 m autour de [adresse], 7h–9h, 30 jours. »

- Trajets : « Pour cet AdID, quels lieux uniques sur 60 jours ? »

- Cohortes : « Combien d’AdIDs ont passé >20 min à [Hôpital X] et [Pharmacie Y] la même semaine ? »

⚠️ Glissade éthique : ces requêtes existent parfois telles quelles dans des dashboards de brokers. Entre marketing de proximité et surveillance de masse, la frontière tient au post-it.

🧪 Cas d’usage (du marketing aux usages gris foncé)

Marketing “ok boomer” 👌

- Pub utile (parfois), capping, mesure de visites en magasin.

Zone grise 🌫️

- Revente de données de mobilité (assureurs, investisseurs, retail analytics).

- Profilage sensible par inférence (santé, religion, opinions).

Obscur/sensible 🕵️

- Achats de paquets d’AdIDs géofencés (bases militaires, ONG, rédactions).

- Ciblage politique hyper-localisé (y compris pour dé-mobiliser).

- Renseignement (public/privé) : suivi d’individus “d’intérêt”.

🎯 Exemple réaliste : app météo « gratuite » collectant GPS + GAID → broker revend “flux gare Montparnasse 7–9h”. Avec l’historique, on reconstitue les trajets domicile-travail. Coucou Minority Report.

⚠️ Risques concrets

🎯 Phishing & smishing ultra ciblés

AdID + email/app = arnaque sur-mesure :

- Joueur fitness → faux SMS « Fitbit » de resync.

- Apps santé → faux mail « Assurance Maladie » crédible.

👀 Stalking & doxxing

Historique de lieux = biographie géographique :

- domicile (nocturne), travail (diurne), habitudes (gym, bars, culte).

Exploitable pour harcèlement ou chantage.

🕵️♂️ Secret des affaires

Suivi de cohortes autour de sites concurrents → indices de M&A ou d’exfiltration de talents.

⚔️ OPSEC compromise

Militaires, journalistes, ONG, diplomates : exposés par des apps banales. L’AdInt trahit les routines, ruine le secret opérationnel.

💣 Malvertising & SDK toxiques

SDK vérolés ⇒

- exfiltration hors-scope (contacts, presse-papiers),

- fuite de tokens/clé API,

- supply-chain applicative contaminée.

🧩 Dé-anonymisation & discrimination

“Anonymisé” + mobilité = ré-identification facile (domicile ↔ cadastre ↔ réseaux sociaux). Risques de discrimination(primes d’assurance, scoring bancaire…).

👶 Exposition des mineurs

AdIDs + apps enfants → profilage précoce, horizon de suivi à vie. Charmant.

🛡️ Se défendre, vraiment

📱 Réglages côté utilisateur

iOS (iPhone/iPad) 🍏

- Réglages → Confidentialité & sécurité → Suivi : désactiver “Autoriser les apps à demander le suivi”.

- Publicité Apple : limiter la personnalisation.

- Réinitialiser l’IDFA régulièrement.

- Localisation : “Quand l’app est active” + “Localisation précise” off quand possible.

- Bluetooth/Local Network : refuser par défaut, n’accorder que si nécessaire.

Android 🤖

- Paramètres → Google → Annonces : Supprimer (ou Réinitialiser) l’ID publicitaire ; désactiver la personnalisation.

- Confidentialité → Autorisations : passer la géoloc en approx., couper en arrière-plan.

- Bluetooth/Wi-Fi scanning : désactiver les scans passifs si non utilisés.

Hygiène d’apps 🧼

- Moins d’apps = moins de fuites : nettoie (gadgets, clones, “lampe torche” curieuse).

- Vérifie les autorisations (une appli fond d’écran n’a pas besoin de GPS).

- Privilégie les apps open source ou payantes sans pub.

🌐 Réseau & outils

- DNS filtrant : NextDNS, Quad9, AdGuard DNS → coupe domaines ad/track.

- Firewall local : AdGuard, Blokada → bloque SDK en temps réel.

- VPN : utile pour l’IP, n’annule pas l’AdID.

🏢 Entreprise / DSI

- MDM : politiques de restriction (accès AdID), allowlist d’apps.

- Durcissement OS : profils de conf (désactiver/masquer AdID si possible).

- Proxy/DNS d’entreprise : listes ad/track ; journaux vers SIEM.

- Sensibilisation : OPSEC mobilité, phishing ciblé, usage d’apps perso (BYOD).

- Procurement : clauses contractuelles anti-tracking dans les appels d’offres.

🧰 Astuce mamie : joue en mode avion. Batterie + vie privée = win-win. 💅

⚖️ Risques juridiques (France/UE)

⚠️ Ceci n’est pas un avis juridique. Points clés à connaître pour ne pas finir sur le blog de la CNIL — en mauvais exemple.

📜 RGPD (UE)

- AdID = donnée personnelle (encore plus avec géoloc) → RGPD s’applique.

- Base légale : généralement consentement explicite (libre, spécifique, éclairé, univoque). L’“intérêt légitime” est risqué ici (profilage + géoloc).

- Transparence (art. 12–14), minimisation, limitation de finalité et durée : incontournables.

- Droits des personnes (accès, effacement, opposition) → prévoir des mécanismes réellement utilisables.

📡 ePrivacy (directive / futur règlement)

- Lecture/écriture d’un identifiant sur l’appareil (cookie, AdID) → consentement préalable (sauf service strictement nécessaire).

🇫🇷 CNIL (France)

- Considère l’AdID comme donnée perso ; consentement pour le suivi pub.

- Amendes déjà infligées pour absence/invalidité du consentement, absence d’info claire, conservation excessive, transferts non encadrés, etc.

🇪🇺 EDPB / AIPD

- Profilage AdID + géoloc = risque élevé → AIPD/DPIA quasi obligatoire pour les acteurs qui collectent/revendent.

🌍 Transferts internationaux

- UE → États-Unis : usage possible du EU-US Data Privacy Framework (DPF) pour les entités certifiées ; sinon SCC + TIA + mesures complémentaires. Le sujet est juridiquement mouvant : documenter et auditer.

🧨 Risques concrets pour les non-conformes

- Sanctions RGPD : jusqu’à 20 M€ ou 4 % du CA mondial.

- Contentieux civils (actions collectives).

- Pénal (selon les cas) + réputation abîmée (et là, aucune AIPD ne répare).

📋 Checklists pratiques

👤 Utilisateur final — 7 étapes rapides

- Couper le suivi pub (iOS ATT off, Android “Supprimer l’ID pub”).

- Réinitialiser l’AdID tous les 1–3 mois.

- Localisation : “Quand l’app est active” + approx.

- Ménage d’apps : vire gadgets & curiosités. 🧹

- Bloquer les traqueurs : DNS filtrant ou firewall local.

- Refuser le suivi à la demande (toujours).

- Jeux = mode avion. 🛩️

🚩 Red flags :

- App lampe torche/fond d’écran qui réclame la géoloc.

- Jeux gratuits qui transmettent en arrière-plan.

- Notifications push avec liens raccourcis louches.

🏢 Entreprise (DSI/RSSI) — plan 30 jours

S1 — Inventaire & politique

- Cartographier apps installées (BYOD inclus).

- Politique AdID (interdit/autorisé, réinitialisation).

- Baseline MDM (profils de restriction, store privé).

S2 — Contention technique

- Allowlist d’apps ; éjecter SDK toxiques connus.

- DNS d’entreprise avec listes ad/track.

- Revue juridique avec DPO (consentement, notices, contrats).

S3 — Durcissement & logs

- Profils de conf : désactiver/masquer AdID si possible.

- Réinitialisation via MDM (si supportée).

- Flux proxy/DNS → SIEM (détecter sur-collecte).

S4 — Conformité & people

- AIPD/DPIA si collecte/revente mobilité/AdID.

- Formation (phishing ciblé, OPSEC, BYOD).

- Test d’intrusion de trackers (devices pilotes).

✔️ Contrôles

- Mesurer avant/après : requêtes ad/track.

- Simuler un phishing ciblé ; vérifier la baisse du taux de clics.

🧾 Conclusion

L’AdInt (Advertising Intelligence) n’est plus un gadget marketing : c’est un outil massif de surveillance commercialequi déborde vite vers le renseignement intrusif. Les data brokers et parfois des acteurs publics s’en servent pour localiser et profiler chacun de nous à partir d’un objet que l’on garde en permanence : le smartphone.

Ton téléphone devient un mouchard de poche : on y lit ta vie privée, tes habitudes, tes convictions… et parfois même ton agenda stratégique.

La morale : tant que l’écosystème mobile sera financé par la pub, ton AdID restera ton pire ennemi invisible. Mais tu n’es pas impuissant : entre réglages malins, hygiène numérique et outils de blocage, tu peux réduire drastiquement ta surface d’attaque.

🎯 En résumé :

L’AdInt, c’est comme filer tes clés à un inconnu parce qu’il promet des prospectus ciblés.

Devine quoi ? Il finira par fouiller tes tiroirs. 🔑📬

📚 Glossaire

- GAID/IDFA : identifiant publicitaire Android/iOS.

- IDFV : identifiant iOS par vendor (persistant au sein d’un même éditeur).

- SDK : kit logiciel embarqué (pub/analytics/mesure).

- Fingerprinting : empreinte unique d’un appareil (combinaisons de signaux).

- Identity graph : graphe reliant adid, emails, devices, cookies.

- ATT : App Tracking Transparency (iOS), consentement explicite par app.

- SKAdNetwork : attribution pub iOS privacy-preserving (sans IDFA).

- Privacy Sandbox (Android) : alternatives à GAID (Topics, Attribution Reporting).

- Géofencing : ciblage par zone géographique (rayon/polygone/POI).

- DPIA/AIPD : analyse d’impact obligatoire en cas de profilage à risque.

- CMP/TCF : bandeau de consentement conforme au cadre IAB TCF (web/app).

📎 Annexes

A. Flux technique “du doigt au panneau pub” 🛣️

- User touche l’app →

- SDK lit GAID/IDFA + signaux (IP, modèle, langue, etc.) →

- Régie reçoit l’événement (HTTPS/JSON), enrichit →

- Broker agrège, identifie le profil, vend segment/cohorte →

- Client final cible (pub, mesure, “analytics mobilité”).

B. Payloads utiles (rappel)

- Impression : voir JSON ci-dessus.

- Visite magasin : adid + horodatage + géohash/POI + durée.

C. FAQ express

- “Si je réinitialise l’AdID tous les jours ?”

Ça réduit la traçabilité, mais le fingerprinting peut tenter de recoller les morceaux. - “Un VPN suffit ?”

Non. Il masque l’IP, pas l’AdID ni les SDK dans les apps. - “Deux téléphones, c’est excessif ?”

Pour les profils sensibles (journalisme, défense, santé), non.