Les hôpitaux modernes n’ont jamais été aussi connectés. Entre la dématérialisation des dossiers médicaux, la gestion numérique du personnel, les plateformes de prise de rendez-vous et les outils comptables externalisés, c’est tout un écosystème qui repose désormais sur le numérique. Cette transformation digitale accélérée était inévitable… mais elle s’est souvent faite sans gouvernance de sécurité adaptée.

Voir l’article : Cybersécurité & conformité dans la santé : obligations vitales pour un secteur sous tension

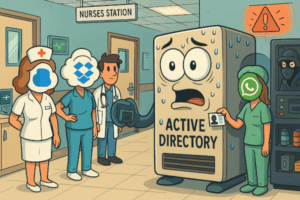

Et dans cette course effrénée à la modernisation, un invité discret s’est incrusté dans le SI : le Shadow SaaS.

Sous cette appellation se cachent des dizaines d’outils non validés par la DSI, mais largement utilisés par les agents, les cadres, voire parfois les services RH ou comptables : plateformes RH externes, services de planification en ligne, fichiers partagés via Google Drive ou OneDrive personnel, messageries type WhatsApp utilisées en interne, et j’en passe.

Pourquoi est-ce un problème ? Parce que ces services échappent totalement au radar des équipes SSI :

- pas de journalisation,

- pas de politique de mot de passe,

- pas de supervision de sécurité,

- pas de MFA,

- et surtout… des connexions croisées avec des identifiants Active Directory recyclés.

Et quand l’AD commence à être exposé, ce n’est plus un problème de Shadow IT, c’est un plan d’attaque.

Cet article explore comment des outils périphériques apparemment anodins peuvent devenir les premiers dominos d’un effondrement complet du système d’information hospitalier. Spoiler : tout commence rarement par le service informatique. C’est souvent la RH, la compta ou la direction qui déclenchent la cascade.

🧩 I. Shadow SaaS à l’hôpital : petits outils, gros ennuis

Bienvenue dans le monde merveilleux du Shadow SaaS hospitalier. Ce n’est pas un malware. Ce n’est pas un ransomware. C’est bien pire : c’est un outil cloud non autorisé mais massivement utilisé, installé avec amour par des agents débrouillards… et totalement invisible pour la DSI.

🧯Définition express :

Le Shadow SaaS, c’est ce service en ligne – RH, messagerie, agenda partagé, gestion des absences ou tableau Excel collaboratif – créé en 3 minutes chrono avec une adresse Gmail perso, sans aucun cadre de sécurité, mais qui finit par contenir :

- les plannings de service,

- les absences médicales,

- des numéros RPPS,

- ou pire, les identifiants AD collés dans une note “pour ne pas oublier”.

On l’a tous vu : une plateforme RH externe pour gérer les remplacements d’infirmiers. Pratique, gratuite, utilisée par tout le monde… jusqu’au jour où elle se fait pirater ou revend sur un forum underground. Et là, surprise : des mots de passe Active Directory sont dans la base. Game over.

🧠 Typologie des Shadow SaaS hospitaliers

| Type d’outil | Exemples fréquents | Risques associés |

|---|---|---|

| RH externalisé | plateformes de gestion de planning, recrutement d’intérimaires, gestion des congés | Credentials AD réutilisés, absence de MFA |

| Comptabilité cloud | outils de devis/facturation SaaS ou liaison avec experts-comptables | Exfiltration silencieuse de données, ouverture réseau sortante non filtrée |

| Partage de fichiers | Google Drive perso, Dropbox, OneDrive familial | Fuites de données, accès non maîtrisé, liens publics indexés par Google |

| Communication non officielle | WhatsApp, Signal, Discord (oui, Discord médical existe 😬) | Aucune traçabilité, canaux de diffusion non filtrés, capture d’écran ou fuites humaines |

💬 Pourquoi ça existe encore en 2025 ?

- Parce que les utilisateurs veulent que ça “fonctionne maintenant”, pas “après validation de la DSI dans 3 mois”.

- Parce que les outils internes sont souvent rigides, moches, ou complètement inadaptés aux besoins métiers.

- Parce que personne n’ose interdire un outil qui “a l’air de bien marcher”.

- Parce qu’on préfère dire “on ne savait pas” plutôt que “on a validé sans lire les CGU”.

Résultat : ces services fleurissent dans les coins sombres du SI hospitalier, là où le RSSI ne regarde jamais, et forment un écosystème parallèle et incontrôlable, à la merci du moindre pirate débutant.

🧨 II. Du Shadow SaaS à l’attaque en profondeur : effet domino dans les couloirs

Le problème avec le Shadow SaaS, ce n’est pas juste qu’il existe. C’est qu’il agit comme un cheval de Troie au badge visiteur : poli, pratique, inoffensif en apparence. Et puis un jour, quelqu’un clique sur le mauvais lien, et c’est tout le SI hospitalier qui commence à suinter la compromission.

Bienvenue dans le scénario classique d’un hôpital moderne… façon thriller cyber.

🔓 1. Les failles d’entrée : merci RH, merci compta

Tout commence souvent là où on ne s’y attend pas :

- Une assistante RH qui utilise la même combinaison email/mot de passe pour l’outil de gestion des congés et pour se connecter au domaine.

- Une plateforme de paie en ligne accessible sans MFA, avec une interface d’administration négligemment partagée par mail.

- Un tableur de planning sur Google Drive, ouvert « en modification » à tous les services… et aussi au bot de scraping d’un pirate russe.

Et comme l’hôpital est un lieu où tout le monde court partout, personne ne vérifie si les comptes sont cloisonnés, si les accès sont chiffrés, ou si l’outil est conforme RGPD.

🕸 2. Progression latérale : un badge volé et tout s’écroule

Un attaquant malin récupère un mot de passe depuis l’appli RH.

Grâce à un vieux token OAuth ou une session active sur un poste pas à jour, il entre dans le réseau.

Et là, c’est Disneyland :

- Scan réseau,

- Enumération des partages SMB,

- Découverte d’un script batch avec des identifiants en dur (spoiler : y’en a toujours),

- Rebond sur un serveur métier connecté à l’AD.

Le tout sans lever la moindre alerte.

Pourquoi ? Parce que le point d’entrée n’est pas “IT” : c’est RH, c’est finance, c’est “hors périmètre SI”.

Mais le pont vers l’AD, lui, existe toujours. Et il est en bois.

🏰 3. Le cœur de cible : Active Directory, ou comment tout tombe d’un coup

Dès qu’on touche à l’AD, le jeu change :

- Escalade de privilèges : de simple utilisateur RH à Domain Admin en 48h.

- Déploiement de ransomware via GPO : rapide, silencieux, net.

- Désactivation des protections EDR via une politique centralisée.

- Fuite massive de données médicales, fichiers patients, infos sensibles.

Le tout en utilisant des accès valides, légitimes, “propres sur le papier”.

Et tu veux le pire ? Dans certains cas, la compromission de l’AD est détectée après l’arrêt des blocs opératoires.

Parce que jusqu’au moment où tout tombe, le SI semblait “fonctionner”.

⚠️ Résumé du carnage possible :

- Un outil RH oublié,

- Un mot de passe recyclé,

- Une absence de MFA,

- Une absence de supervision,

- Et l’AD se transforme en marionnette entre les mains d’un groupe de ransomware à 15$ le mois.

🕵️ III. Cas concrets : quand la fiction devient réalité

On pourrait croire que tout ça relève de la théorie. Une belle histoire pour faire peur aux RSSI avant d’aller dormir.

Mais non. Les incidents se multiplient. Et surtout, ils ne viennent pas toujours du service informatique.

💣 CHSF de Corbeil-Essonnes (2022) : la masterclass du chaos

Un compte compromis. Une infrastructure paralysée. Des patients redirigés. Une rançon à 2 millions d’euros. Et trois mois de galère.

L’attaque du Centre Hospitalier Sud Francilien est l’exemple parfait de ce qui se passe quand un simple point d’entrée mène à l’AD.

- Point d’accès initial inconnu (VPN, email, ou Shadow IT non supervisé),

- Escalade silencieuse jusqu’à l’AD,

- Déploiement massif de ransomware via GPO,

- Blocage complet des systèmes : imagerie, labo, urgences, pharmacie.

💬 “On a tout basculé en mode papier, même les prescriptions” témoignait un médecin du CHSF.

Et le plus tragique : rien ne prouve que l’entrée s’est faite par une faille “technique” connue. C’est peut-être un outil RH, un compte mail, ou un Excel en ligne qui a fait tomber l’hôpital.

Voir l’article Public Sénat : Cyberattaque de l’hôpital de Corbeil-Essonnes : « Lockbit contribue à attaquer les secteurs sensibles

🔓 Leaker’s Paradise : les credentials hospitaliers en vente libre

- En 2023, plusieurs forums underground proposaient des accès AD valides d’établissements de santé français.

- Sources ? Des exfiltrations via OneDrive partagé, une campagne de phishing RH ciblée, ou… un outil d’astreinte développé en no-code avec un token d’admin hardcodé.

🧠 Exemple réel :

Une secrétaire médicale utilisait un Google Sheet partagé avec des identifiants de connexion à un portail interne.

Le lien était public, indexé par Google, et consultable depuis n’importe où.

Découvert par un chercheur en cybersécurité… 2 mois plus tard.

💬 WhatsApp, Discord, et les messages médicaux

Oui, ça existe.

Des internes qui gèrent les transmissions via WhatsApp ou Discord, parce que “c’est plus pratique que l’appli interne”.

- Messages vocaux contenant des diagnostics partagés sur des groupes non protégés.

- Photos d’ordonnances ou d’écrans envoyées sans chiffrement.

- Accès aux messages depuis des téléphones non verrouillés, parfois volés ou piratés.

Et tout ça… en dehors de toute supervision SI. Shadow SaaS dans sa forme la plus dangereuse : mobile, instantané, humain.

🔥 Le shadow SaaS + l’AD = combo fatal

Quand tu mixes :

- un outil SaaS RH,

- un mot de passe recyclé,

- une absence de MFA,

- et une mauvaise segmentation réseau,

…tu obtiens un chemin direct vers le cœur du SI, avec une porte grande ouverte et un paillasson marqué « Admin ».

👁️ IV. Pourquoi l’Active Directory devrait dormir avec un œil ouvert

Il est là, discret, solide, omniprésent : l’Active Directory (AD).

Le bon vieux répertoire d’entreprise. Il gère les comptes, les groupes, les droits, les stratégies, les authentifications… Il est le cerveau du SI.

Et pourtant, personne ne le surveille vraiment, sauf quand il est déjà trop tard.

🧠 L’AD dans un hôpital, c’est tout

Dans un établissement de santé, l’AD ne sert pas juste à « ouvrir une session Windows ».

Il gère :

- les accès aux dossiers patients (PMSI, DPI, DMP),

- les connexions aux portails professionnels (RPPS, laboratoire, prescription),

- les serveurs métiers (pharmacie, PACS, imagerie, finance),

- les GPO qui peuvent déployer (ou désactiver) un antivirus,

- les authentifications centralisées (Kerberos, LDAP, SSO, Radius, etc.),

- parfois même… les scripts de sauvegarde automatisés.

Bref : si tu prends l’AD, tu prends tout.

C’est le roi du château. Et tout le monde a oublié de lui mettre une armure.

🔐 Faiblesses structurelles classiques

Et là, on sort le bingo du cauchemar IT :

- 🔁 Mots de passe partagés entre services et comptes techniques,

- 📁 GPO mal verrouillées, accessibles depuis des comptes de service,

- 🤖 Comptes de service jamais désactivés depuis 2018,

- 📜 Scripts batch avec credentials en clair dans \partages\public\utils\

- 💤 Pas d’alerting SIEM digne de ce nom sur les accès AD critiques,

- 🕳️ Pas de honeypot ni de piège sur les objets sensibles.

🔍 Shadow SaaS : le vecteur de compromission invisible

C’est là que le Shadow SaaS devient l’ennemi parfait :

- Aucun log visible sur l’AD,

- Pas de supervision centralisée,

- Outils « off », en dehors du périmètre réseau,

- Et pourtant, utilisés par des comptes AD valides.

Tu ne peux pas défendre ce que tu ne vois pas.

Et comme l’AD se connecte parfois à ces outils via SSO ou identifiants réutilisés, il devient le pantin d’outils non maîtrisés.

🧨 Une faille = tout s’écroule

Exemple typique :

Un outil de gestion des remplacements intérimaires en ligne.

Utilisé avec le login AD d’une cadre RH.

Pas de MFA.

L’outil est compromis.

Les identifiants sont valides.

Un attaquant s’en sert pour rebondir.

Et en 24h, c’est l’AD qui est touché.

Et là, plus personne ne peut :

- ouvrir une session,

- accéder aux dossiers patients,

- prescrire un médicament,

- envoyer un mail.

On revient aux fax, aux stylos, aux post-its.

L’AD, ce n’est pas un serveur comme un autre. C’est la clef de voûte de tout le SI hospitalier.

🛠️ V. Ce que les hôpitaux peuvent (et doivent) faire

“C’est bon, on a un antivirus.”

“On a coupé les droits d’admin sur les PC, ça suffit.”

“C’est pas grave, c’est que l’appli RH.”

Ces phrases sont les dernières paroles avant une compromission.

Mais bonne nouvelle : tout n’est pas foutu.

À condition de prendre le Shadow SaaS au sérieux, de revaloriser l’Active Directory, et surtout de sortir la cybersécurité du seul service IT.

🗺️ 1. Cartographier l’invisible (Shadow SaaS inclus)

Tu ne peux pas sécuriser ce que tu ne vois pas.

Et c’est là que la première action est aussi la plus redoutée : faire la chasse au Shadow SaaS.

✅ À faire :

- Audit complet des outils utilisés dans les services : passe RH, finance, qualité, direction… tout le monde y passe.

- Analyse du trafic DNS/HTTP sortant : quels domaines sont appelés depuis le réseau interne ?

- Inspection des e-mails internes : combien de fois “WeTransfer”, “Google Drive”, “Framadate”, “HelloSign” apparaissent ?

- Entrevue sans langue de bois avec les utilisateurs : “Quels outils utilisez-vous quand l’outil interne ne fait pas le job ?”

🧠 Tu risques de découvrir :

- des agendas médicaux sur Calendly,

- des plannings d’astreinte sur Notion,

- des partages de prescription via WhatsApp Web,

- des formulaires patients sur Google Forms.

🧱 2. Renforcer les fondations (sans béton de 1998)

Quand tu as identifié les outils et les flux, il est temps de renforcer la structure.

Et l’AD, c’est ta pierre angulaire.

🔐 Pour l’Active Directory :

- MFA obligatoire, y compris pour les cadres et les comptes techniques (“mais ça les gêne” = pas une excuse).

- Changement des mots de passe techniques tous les 3 mois (avec gestionnaire de secrets si besoin).

- Audit PowerShell régulier : comptes inactifs, objets sensibles, GPO modifiées récemment.

- Script d’alerte sur les événements critiques : connexion d’un admin, ajout à un groupe, modification de GPO.

- Mise en place de honeypots ou comptes leurres pour détecter les mouvements latéraux.

🛡 Pour le Shadow SaaS :

- DLP et CASB si le budget le permet (ou proxies bien configurés si tu veux du low-cost intelligent).

- Blocage DNS des services interdits, ou redirection vers une page de sensibilisation.

- Monitoring du trafic sortant : oui, Google Drive est pratique. Mais il n’a rien à faire dans un service de soins non autorisé.

🧠 3. Sensibiliser, former, impliquer (et pas que l’IT)

Le Shadow SaaS, ce n’est pas une erreur IT. C’est un cri d’alerte métier : “on a besoin de mieux”.

Tu ne vas pas sécuriser le SI en punissant les utilisateurs : tu le feras en co-construisant avec eux.

🎯 Ce qu’il faut viser :

- Former les RH, comptables, cadres de santé, agents administratifs : Shadow SaaS, MFA, mots de passe, phishing → en version “utile & terrain”.

- Créer un “catalogue d’outils autorisés”, mis à jour et promu activement (sinon ils iront ailleurs).

- Ritualiser des “revues d’outils métiers” : chaque trimestre, on revoit ce qui est utilisé, pourquoi, et comment on peut le sécuriser.

- Politique claire & bien communiquée : ce qui est interdit, ce qui est toléré, ce qui est validé.

💬 “Le problème, ce n’est pas que les gens contournent. C’est que personne ne leur explique pourquoi c’est dangereux.”

👥 4. Et surtout… arrêter de croire que ça n’arrive qu’aux autres

Des hôpitaux piratés, il y en a toutes les semaines.

Des credentials hospitaliers revendus, tous les mois.

Des mouvements latéraux via Shadow SaaS ? Tous les jours.

Et si tu n’as pas encore été impacté, ce n’est pas que tu es bon.

C’est juste que le terrain n’est pas encore miné… ou pas encore déclenché.

Le temps de la cybersécurité passive est terminé.

C’est maintenant un sujet de gouvernance globale, de gestion des risques métier, et de bon sens collectif.

🧬 VI. L’ennemi est déjà dans la salle d’attente

Il ne porte pas de capuche. Il n’utilise pas de 0-day. Il ne tape pas frénétiquement sur un clavier vert.

Non, l’ennemi est calme, discret, motivé… et intégré.

C’est un outil RH « trop pratique ».

Un tableau Excel partagé « entre collègues ».

Un mot de passe réutilisé « juste cette fois ».

C’est ce petit Shadow SaaS installé avec les meilleures intentions du monde, et qui finira par ouvrir la porte à tout ce que tu voulais éviter.

🧠 Ce n’est pas une cyberattaque, c’est une culture d’entreprise mal fichue

Parce qu’au fond :

- Ce n’est pas le phishing le vrai problème, c’est l’absence de MFA.

- Ce n’est pas l’outil externe, c’est le fait qu’il ait été utilisé sans cadrage, sans sécurité, sans visibilité.

- Ce n’est pas un manque de compétence, c’est un manque de gouvernance.

Et quand le Shadow SaaS s’installe en douce dans les services support, il installe aussi un pont invisible vers l’Active Directory.

Et là, tout devient possible :

- usurpation,

- rebond,

- escalade,

- ransomware.

🤕 L’AD n’a rien demandé à personne, mais il prend tout

Il est là, l’AD, stoïque, fidèle, fidèle comme un vieux chien fatigué.

Il supporte les erreurs de conception, les scripts moisis, les GPO pas testées.

Mais quand le Shadow SaaS explose à la figure du SI, c’est encore lui qui se fait traîner dehors, menotté par les hackers.

Et pendant ce temps-là, en salle de pause :

“Ah bon ? Mais c’était juste l’appli des plannings…”

⚰️ L’ironie, c’est que ce n’est jamais le service IT qui fait tomber l’hôpital

Ce sont :

- des outils tiers jamais audités,

- des habitudes RH pas challengées,

- des outils d’aide à la décision glanés sur Google,

- des “juste pour tester” qui restent en prod pendant 4 ans.

Alors non, la cybersécurité hospitalière ne se joue pas que dans les firewalls ou les mises à jour Windows.

Elle se joue dans les comportements du quotidien, dans la culture de la sécurité, dans la cohérence des choix numériques.

🛡️ En conclusion

L’Active Directory ne dort plus que d’un œil,

Le Shadow SaaS s’est incrusté au service RH,

Et pendant ce temps, les pirates patientent… dans la salle d’attente.