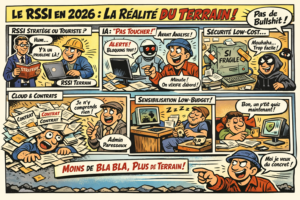

Depuis quelques années, les discours sur la cybersécurité se ressemblent tous. Gouvernance COMEX/CODIR, résilience, Zero Trust, cloud sécurisé, SOC augmenté par l’IA, conformité réglementaire…

Sur le papier, tout est juste. Dans les présentations, tout est maîtrisé.

Mais sur le terrain ? La réalité est nettement plus rugueuse.

Cet article n’est pas un rejet de ces principes. C’est un rappel à la réalité opérationnelle, celle que vivent les RSSI et DSI au quotidien, loin des beaux discours.

🎯 Le RSSI stratège : oui, mais pas déconnecté du réel

Le RSSI n’est plus seulement un expert technique, c’est vrai. Il est devenu un acteur stratégique, exposant les risques cyber au COMEX comme des risques business.

Mais attention au piège :

➡️ un RSSI qui ne fait plus que de la stratégie devient dépendant.

Dépendant :

- des prestataires,

- des cabinets d’audit,

- des outils “magiques”,

- des rapports qu’il ne peut plus challenger techniquement.

Un RSSI crédible en 2026 n’est pas un ancien technicien recyclé en communicant.

C’est un stratège capable de comprendre la technique, d’identifier les incohérences, de sentir quand “ça ne tient pas”.

Sans cette crédibilité terrain, la cybersécurité devient une ligne budgétaire, pas une capacité réelle.

🤖 IA et SOC augmentés : copilote, pas pilote automatique

L’IA est aujourd’hui présentée comme la solution miracle :

- corrélation avancée,

- détection comportementale,

- priorisation des alertes,

- automatisation des réponses.

Le problème n’est pas l’IA.

Le problème, c’est l’abandon progressif de la décision humaine.

Un faux positif qui bloque une production, un compte critique désactivé automatiquement, une procédure de crise déclenchée sans analyse…

👉 ce sont des risques opérationnels majeurs.

Sur le terrain, on observe déjà :

- des analystes qui valident ce que dit l’outil,

- des SOC sous pression pour “faire confiance à l’algorithme”,

- une perte de sens critique.

👉 L’IA doit aider à décider, pas décider à la place.

Toute action bloquante ou impactante doit rester soumise à validation humaine. Sinon, on crée un nouveau point de défaillance.

Pour aller plus loin : DARPA, l’IA et la sécurité open source : faut-il donner les clés du château à un robot ?

🧱 Résilience : indispensable, mais pas un alibi

Oui, la question n’est plus “si” mais “quand”.

Oui, PCA et PRA sont essentiels.

Oui, les sauvegardes immuables sont non négociables.

Mais attention au discours dangereux :

“De toute façon, on se fera attaquer.”

Ce raisonnement sert parfois d’excuse pour :

- laisser traîner des comptes à privilèges,

- repousser des durcissements AD,

- tolérer des architectures fragiles,

- accepter une dette technique chronique.

👉 La résilience ne remplace pas la prévention.

Elle la complète.

Un SI mal protégé, même résilient, reste un SI fragile. Et certaines attaques ne se “restaurent” pas : fuite de données, atteinte à la confiance, arrêt durable d’activité.

☁️ Cloud : perte de contrôle, pas gain automatique de sécurité

Le cloud est souvent présenté comme “plus sécurisé par nature”.

En réalité, il est surtout moins maîtrisé par l’entreprise.

Sur le terrain, on voit :

- une multiplication des services SaaS,

- des dépendances contractuelles fortes,

- une visibilité partielle sur les flux,

- des audits difficiles, parfois impossibles,

- des responsabilités diluées.

Le RSSI passe alors plus de temps à :

- lire des contrats,

- négocier des clauses,

- arbitrer des responsabilités floues,

qu’à sécuriser réellement les systèmes.

👉 Le cloud est un choix stratégique, pas une évidence SSI.

Et dans certains contextes, reprendre du contrôle on-prem ou hybride est une décision de sécurité, pas un retour en arrière.

A lire : La supply chain numérique : votre SI sous-traité, votre problème quand même

🔐 Identités et Zero Trust : le vrai chantier (souvent sous-estimé)

Zero Trust, MFA, PAM, gouvernance des identités : tout le monde est d’accord.

Mais c’est aussi le chantier le plus complexe, le plus long et le plus impopulaire.

Sur le terrain :

- MFA partiel,

- comptes techniques oubliés,

- droits hérités jamais nettoyés,

- prestataires sur-privilégiés,

- identités cloud mal gouvernées.

👉 Tant que l’identité n’est pas maîtrisée, aucune stratégie cyber ne tient.

C’est là que se jouent la majorité des compromissions réelles.

📜 Conformité : levier utile, pas objectif final

RGPD, NIS2, DORA… Les réglementations peuvent structurer la démarche.

Mais la conformité ne doit jamais devenir la finalité.

Un SI conforme mais fragile reste vulnérable.

Un SI sécurisé mais non conforme reste sanctionnable.

👉 La conformité doit être intégrée aux processus, pas ajoutée comme une couche administrative de plus.

🧠 Facteur humain : toujours critique, toujours sous-financé

Tout le monde le sait.

Tout le monde le dit.

Mais sur le terrain :

- formations génériques,

- exercices de crise inexistants,

- dirigeants rarement impliqués,

- métiers peu sensibilisés.

👉 Le facteur humain reste le premier vecteur d’attaque, et pourtant le dernier réellement traité.

🧨 Conclusion : moins de discours, plus de réalité

La cybersécurité de 2026 ne manque pas de concepts.

Elle manque de temps, de moyens, de cohérence et de courage décisionnel.

Le RSSI ne doit pas devenir :

- un juriste des contrats cloud,

- un gestionnaire d’abonnements,

- un validateur d’alertes IA.

Il doit rester un acteur de terrain, capable de dire non, de prioriser, et de rappeler une vérité simple :

👉 La cybersécurité ne se fait pas dans les slides, mais dans les systèmes.

Le schéma s’applique aux DSI 👌