En août 2025, ANY.RUN sort son rapport campagnes de phishing et vol de données : Tycoon2FA et son phishing en sept actes, ClickFix qui cache des malwares dans des PNG comme un prestidigitateur numérique, et Salty2FA, le nouveau Phishing-as-a-Service (PhaaS) qui fait passer vos OTP pour de vulgaires post-it. Un cocktail explosif.

Si vous pensiez que l’authentification à deux facteurs (2FA/MFA) était votre bouclier ultime, spoiler : les attaquants ont décidé de jouer au perceur de coffres-forts.

On parlait justement phishing aujourd’hui : 🎭 Phishing 2025 : quand UpCrypter transforme un clic malheureux en espionnage maison

🎬 Acte I : Tycoon2FA, ou le phishing en sept étapes (et une standing ovation malveillante)

On connaissait déjà le phishing basique : un mail moche, un lien douteux, et c’était plié. Mais les auteurs de Tycoon2FAont décidé de passer au niveau “théâtre shakespearien” : sept étapes successives, chacune conçue pour tromper à la fois l’humain et les défenses automatiques.

La chaîne d’attaque :

- Mail vocal : “Vous avez un message vocal urgent, cliquez ici !”

- PDF piégé : avec un lien embedded, bien caché.

- CAPTCHA Cloudflare Turnstile : pour éjecter les scanners automatiques.

- “Press & hold” : une interaction tactile pour filtrer les bots.

- Validation email : “Entrez votre adresse pour continuer.”

- Redirection finale : vers un site de phishing sophistiqué.

- Vol des identifiants : hop, MFA inclus.

🎨 Schéma à produire : un flow chart avec 7 blocs reliés → du mail initial jusqu’au vol d’ID.

👉 Sectors ciblés : gouvernements, militaires, banques. Bref, que du gros poisson.

👉 Le twist : plus de 26 % des cas observés concernaient le secteur bancaire.

🎨 Acte II : ClickFix & Rhadamanthys, ou comment cacher un malware dans une image “mignonne”

La deuxième pépite d’août est le combo ClickFix + Rhadamanthys.

Ici, l’innovation tient en trois points :

- Exécution mémoire via msiexec : on lance un fichier MSI silencieusement, sans laisser de traces classiques.

- Anti-VM checks : si vous ouvrez ça dans une sandbox classique, l’attaque ne s’exécute pas.

- Steganographie : le payload final est planqué… dans un PNG. Oui, dans une image, comme un Kinder Surprise mais version malware.

🎨 Schéma à produire :

ClickFix ➡ msiexec (mémoire) ➡ EXE compromis ➡ PNG steganographié ➡ vol de données

👉 Le résultat : une compromission quasi-invisible pour les outils traditionnels, avec communication chiffrée via TLS vers des serveurs aux certificats foireux.

👉 Un joli doigt d’honneur aux SOC qui se contentent de signatures statiques.

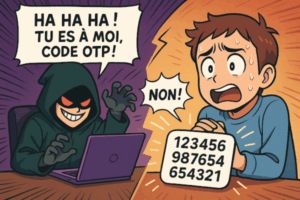

🌊 Acte III : Salty2FA, le phishing en SaaS (par Storm-1575)

Bienvenue dans le futur : Salty2FA n’est pas juste une campagne, c’est une plateforme industrielle de phishing.

On parle d’un PhaaS (Phishing-as-a-Service), proposé par le groupe Storm-1575, qui loue son outil comme on louerait Netflix.

Ses spécialités :

- MITM (Adversary-in-the-Middle) : interception de push MFA, OTP, SMS, appels téléphoniques.

- Code “salé” : obfuscation dynamique pour tromper les détections.

- Sous-domaines composés + .ru : infra résiliente, serveurs chaînés.

🎨 Schéma à produire : deux colonnes →

- à gauche : utilisateur qui pense se connecter normalement

- à droite : Salty2FA qui s’intercale et récupère OTP/SMS/appels.

👉 C’est industrialisé, clé en main, et ça rend obsolète tout MFA basé sur SMS ou OTP temporaire.

🕵️♂️ Les MITRE ATT&CK en toile de fond

Pour les amateurs de cartographies MITRE, on retrouve ici :

- T1566 Phishing (emails vocaux, PDF piégés).

- T1530 Web services (Cloudflare Turnstile détourné).

- T1557 Adversary-in-the-Middle (Salty2FA).

- T1218.007 Execution via msiexec.

- T1027.003 Steganography.

- T1497.001 Anti-VM checks.

👉 Bref, un festival MITRE complet.

🧰 Que faire côté défense ? (spoiler : pas juste prier)

Soyons clairs : le MFA n’est plus une barrière absolue.

Les attaquants savent désormais intercepter, détourner ou contourner vos OTP.

Mesures recommandées :

- Passer au MFA résistant au phishing : FIDO2/WebAuthn avec clé matérielle.

- Détection comportementale : sandbox dynamique, corrélation XDR, détection des chaînes multi-étapes.

- SOAR & Playbooks : blocage automatique des domaines/IP dès détection (réduction du MTTR).

- Surveillance TI live : enrichir son SIEM avec les IOCs fournis (domaines, IPs, URLs).

🎨 Tableau utile pour l’article :

| Menace | Innovation clé | Contournement | Défense possible |

|---|---|---|---|

| Tycoon2FA | Phishing 7 étapes | MFA classique | FIDO2, sandbox user-flow |

| ClickFix | MSI mémoire + PNG stego | Antivirus | Détection comportementale |

| Salty2FA | PhaaS MITM MFA | SMS/OTP | MFA hardware + monitoring DNS |

🤡 Conclusion : le phishing est devenu une startup rentable

Ce que montre ce rapport d’ANY.RUN, c’est que le phishing n’est plus un “mail mal traduit avec une faute dans le logo”.

C’est devenu une industrie :

- des chaînes d’attaque scénarisées (Tycoon2FA),

- de la magie noire technique (ClickFix + stego),

- et des plateformes PhaaS dignes d’un SaaS légitime (Salty2FA).

La cybersécurité en 2025, c’est un peu comme jouer au chat et à la souris avec des chats qui ont appris à pirater votre souris.

Moralité ? Si votre organisation s’appuie encore uniquement sur le SMS OTP comme “parade ultime” contre le phishing, préparez le popcorn : vous êtes le prochain spectacle.