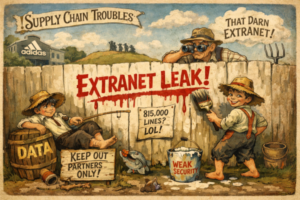

Adidas face à une nouvelle alerte fuite de données : encore une annonce, encore une enquête, encore ce parfum de « potentielle compromission via un partenaire tiers ». Le géant du sportswear se retrouve une fois de plus cité dans l’actualité cybersécurité après des revendications d’accès non autorisé à des données issues d’un portail extranet. Incident majeur ou simple agitation d’acteur menaçant en quête de visibilité ? Entre communication prudente, réalité technique et fatigue informationnelle, décryptage d’un épisode qui illustre — une fois encore — les fragilités de la supply chain numérique.

A lire : Identité(s) Volée(s) : Comment l’industrie du retail s’est fait plumer sans même un malware

🧵 Ce qui est revendiqué : le storytelling du pirate

Un acteur malveillant, se présentant comme affilié à LAPSUS$, affirme avoir extrait un volume conséquent de données depuis un portail extranet utilisé par Adidas et ses partenaires.

Parmi les éléments évoqués :

- noms / prénoms

- adresses e-mail

- mots de passe (non confirmé)

- dates de naissance

- informations d’entreprise

- données dites « techniques »

Et comme toujours dans ce type de communication :

💬 “Ce n’est qu’un aperçu. Le reste arrive.”

Classique. Presque folklorique.

🛡️ La position officielle : prudence maximale

Adidas indique :

✔ Une enquête en cours

✔ Un incident impliquant un partenaire externe indépendant

✔ Aucune preuve actuelle d’une compromission :

- des systèmes internes Adidas

- des plateformes e-commerce

- des données consommateurs grand public

Traduction cybersécurité → français courant :

👉 “On vérifie. Rien ne prouve que ça brûle chez nous.”

🔎 Le vrai sujet : encore un tiers, toujours un tiers

Ce n’est pas tant l’attaque qui surprend.

C’est la nature récurrente du scénario.

Encore.

Toujours.

Inlassablement.

Le schéma :

1️⃣ Accès via prestataire / partenaire

2️⃣ Données exposées ou revendiquées

3️⃣ Communication rassurante

4️⃣ Audit / forensic / rotation d’identifiants

5️⃣ Cycle médiatique suivant

Bienvenue dans la cybersécurité moderne en mode Groundhog Day.

🧠 815 000 lignes ≠ 815 000 victimes

Point souvent mal compris (et parfois volontairement dramatisé) :

👉 Une “ligne de données” n’est pas une personne.

Une base peut contenir :

- doublons

- comptes techniques

- comptes obsolètes

- entrées de test

- objets applicatifs

Dans plusieurs incidents récents du même type, les analyses ont montré :

📉 Impact réel bien inférieur aux chiffres annoncés

📉 Données partielles / anciennes / hachées

📉 Revendications gonflées pour effet médiatique

Morale :

🚫 Ne jamais confondre volume revendiqué et impact confirmé.

🔐 Le portail extranet : angle mort préféré des attaquants

Les extranets sont des terrains de jeu idéaux :

✔ Moins surveillés que le SI interne

✔ Accès multi-partenaires

✔ Hébergement parfois externalisé

✔ Gouvernance d’identité hétérogène

✔ MFA pas toujours imposé

✔ Comptes dormants oubliés

Et surtout :

💥 Responsabilité partagée = dilution du risque perçu

Ce qui, en cybersécurité, est une recette éprouvée pour les ennuis.

⚠️ Le facteur humain : éternel protagoniste

Dans 80 % des cas similaires :

- Identifiants compromis

- Phishing ciblé partenaire

- Réutilisation de mots de passe

- Compte non désactivé

- MFA absent ou contourné

Pas besoin d’APT hollywoodienne.

Un login valide suffit.

🏭 Supply chain numérique : la faille systémique

Les grandes marques sont aujourd’hui :

🔗 Connectées à des centaines de tiers

🔗 Prestataires IT

🔗 Outils SaaS

🔗 Plateformes logistiques

🔗 Marketing / CRM / analytics

Chaque connexion =

🎯 Nouvelle surface d’attaque

Le SI étendu est devenu :

👉 Une mosaïque de dépendances

👉 Une addition de risques hérités

🧯 Que devrait faire une entreprise dans ce cas ?

Checklist réaliste (et non cosmétique) :

✔ Audit immédiat des accès tiers

✔ Rotation globale des identifiants sensibles

✔ Vérification MFA sur tous les comptes exposés

✔ Analyse logs extranet / VPN / IAM

✔ Recherche de comptes dormants

✔ Contrôle des privilèges partenaires

✔ Revue des clauses sécurité fournisseurs

✔ Communication transparente mais factuelle

Pas :

❌ “Nous prenons la sécurité très au sérieux”

❌ “Aucune preuve d’impact” (sans préciser le périmètre)

🗣️ Communication de crise : l’art de ne rien dire en disant tout

Les éléments de langage deviennent prévisibles :

💬 “Nous enquêtons activement.”

💬 “Incident limité.”

💬 “Pas d’indication de compromission interne.”

Pendant que :

👨💻 Les équipes SOC dorment mal

👩💼 Le juridique prépare les scénarios RGPD

📊 Le RSSI recalcule son budget 2026

🎭 Cyber fatigue : le public s’habitue

Le risque émergent :

👉 La banalisation des fuites

Quand tout le monde est « potentiellement victime »,

plus personne ne se sent réellement concerné.

Et pourtant :

✔ L’impact réputationnel existe

✔ La confiance s’érode

✔ Les attaquants observent

✔ Les régulateurs aussi

🧾 Conclusion : incident isolé ou symptôme structurel ?

L’alerte Adidas n’est peut-être :

- ni un désastre massif

- ni une fake revendication

- ni une catastrophe systémique

Mais elle rappelle une vérité simple :

🚨 La sécurité d’une entreprise ne vaut jamais mieux que celle de ses partenaires les moins matures.

Et dans un monde d’extranets, d’API et de SaaS interconnectés :

👉 Le « tiers » est devenu le nouveau périmètre critique

🔎 À retenir

✔ Revendication ≠ preuve

✔ Volume ≠ impact

✔ Partenaire ≠ bouclier juridique

✔ Extranet = cible stratégique

✔ MFA + IAM + hygiène des comptes = fondations indispensables