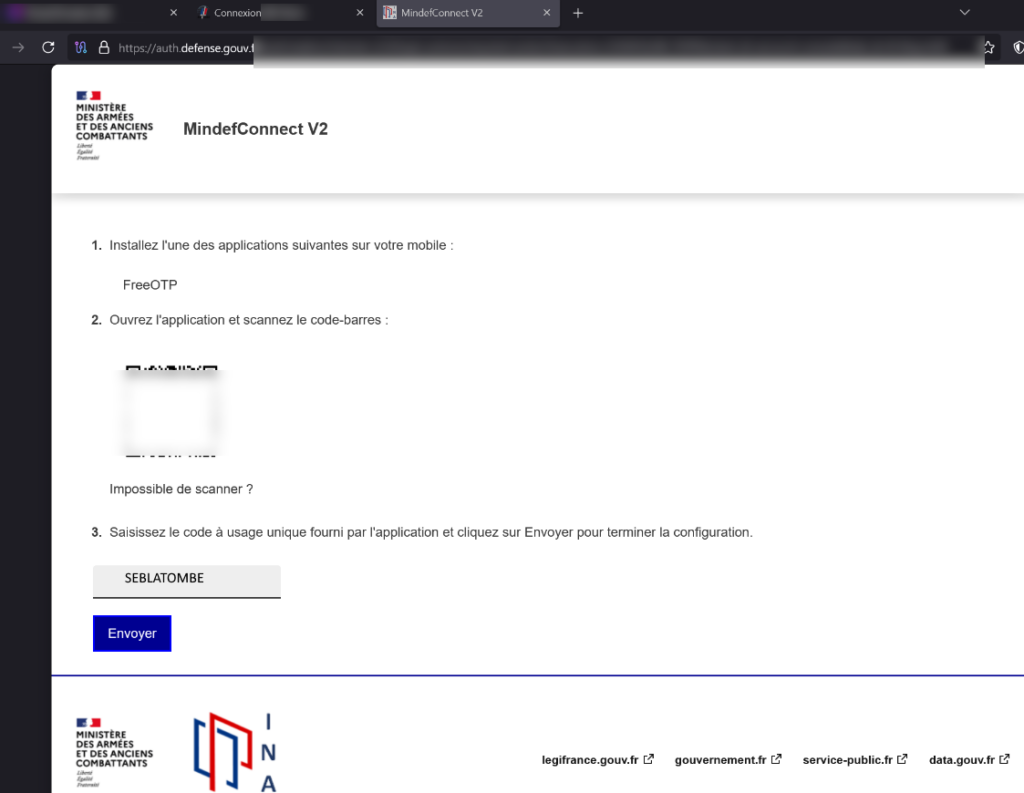

Des captures d’écran montrant des accès présumés à des portails internes de la Gendarmerie nationale et du ministère des Armées ont récemment circulé sur des forums et réseaux spécialisés. Rapidement relayée dans la sphère cyber, l’affaire soulève une question essentielle : sommes-nous face à une compromission majeure ou à un emballement médiatique ?

Entre sécurité des identités, authentification multifacteur (MFA) et risques liés aux comptes légitimes compromis, cet événement rappelle que la cybersécurité moderne ne se limite plus aux pare-feu et aux CVE. Elle se joue aussi — et surtout — sur le terrain des accès utilisateurs.

🚨 Ce qui circule réellement

Les éléments visibles ne décrivent pas un “hack spectaculaire” au sens hollywoodien. Il s’agit principalement de :

- Captures d’écran d’interfaces internes, apparemment authentifiées

- Affichage d’outils liés aux ressources humaines, à la formation et au recrutement

- Références à des mécanismes d’authentification fédérée (ex : SSO, Keycloak)

- Présence d’une MFA active dans les flux de connexion

Important : aucune preuve publique vérifiable ne confirme à ce stade une intrusion technique profonde (exploitation de faille critique, élévation de privilèges massive, etc.).

👉 Ce que l’on voit ressemble davantage à des sessions valides utilisées ou exposées, pas à un contournement brutal des défenses périmétriques.

🧠 Compromission technique vs compromission d’identité

C’est ici que l’analyse devient intéressante.

🔹 Intrusion technique classique

Dans un scénario traditionnel :

- Exploitation d’une vulnérabilité (RCE, SQLi, XSS…)

- Contournement d’un contrôle d’accès

- Implantation de backdoor

➡️ Rien n’indique clairement cela dans les éléments diffusés.

🔹 Compromission d’identité (plus probable)

Un autre scénario, souvent sous-estimé :

- Phishing ciblé

- Infostealer sur poste compromis

- Vol de cookie / token de session

- Réutilisation de mots de passe exposés ailleurs

➡️ Résultat : connexion parfaitement légitime en apparence.

C’est toute la difficulté :

Un attaquant avec un compte valide + MFA franchie devient presque invisible dans les journaux standards.

🔐 La MFA n’est pas une armure magique

La présence d’une MFA peut rassurer… à tort.

La MFA protège efficacement contre :

✔️ Le vol simple de mot de passe

✔️ Les attaques par credential stuffing

✔️ Une partie des brute force

Mais elle peut être contournée indirectement via :

- Vol de session déjà authentifiée

- Malware sur machine légitime

- Proxy de phishing en temps réel

- Fatigue MFA (push bombing)

👉 Si un terminal ou une session est compromis(e), la MFA devient un obstacle franchi en amont, pas un rempart actif.

🧨 Pourquoi ce type d’incident inquiète vraiment

Même sans “hack massif”, les implications sont sérieuses.

🔹 1. Un compte légitime compromis est un cauchemar SOC

Parce que :

- Les connexions semblent normales

- Les privilèges sont valides

- Les alertes sont faibles ou absentes

- Les comportements malveillants peuvent mimer un usage humain

➡️ On entre dans la zone grise du “Living off the Land”.

🔹 2. SSO / IAM = effet domino potentiel

Dans un environnement fédéré :

- Un compte compromis peut accéder à plusieurs applications

- Un jeton SSO valide ouvre plusieurs portes

- Une mauvaise segmentation amplifie l’impact

👉 La question n’est plus “quel portail ?” mais

“Combien de briques trustent cette identité ?”

🔹 3. L’impact psychologique et institutionnel

Même sans exfiltration massive confirmée :

- Érosion de la confiance

- Crainte médiatique

- Pression politique

- Activation de cellules de crise

➡️ L’image compte autant que la technique.

🧊 Ce que nous ne savons pas (et qu’il faut admettre)

À ce stade :

❌ Pas de confirmation officielle détaillée

❌ Pas de rapport technique public

❌ Pas de périmètre d’impact connu

❌ Pas de preuve d’un accès opérationnel critique

👉 Prudence intellectuelle obligatoire.

Dans le cyber, les captures d’écran ne sont pas des preuves absolues :

- Mise en scène possible

- Accès limité possible

- Compte isolé possible

- Environnement de test possible

⚖️ Entre scepticisme sain et vigilance nécessaire

Deux excès doivent être évités :

🔻 Minimisation dangereuse

“Encore du bruit, rien de grave.”

➡️ Faux raisonnement.

Les incidents d’identité sont aujourd’hui le vecteur dominant des intrusions réelles.

🔺 Catastrophisme immédiat

“Tout le SI militaire est compromis.”

➡️ Tout aussi faux.

Sans éléments techniques vérifiés, cela reste spéculatif.

👉 La posture professionnelle correcte :

✔️ Prendre le signal au sérieux

✔️ Éviter la panique

✔️ Analyser froidement les scénarios plausibles

🛡️ Les vraies leçons pour les organisations (publiques et privées)

Ce type d’affaire rappelle plusieurs vérités universelles.

🔐 1. Sécurité des identités > sécurité périmétrique

Les attaques modernes ciblent :

- Comptes utilisateurs

- Sessions

- Jetons

- Postes de travail

➡️ Le pare-feu ne voit rien si l’identité est valide.

👁️ 2. Détection comportementale indispensable

Il faut surveiller :

- Horaires inhabituels

- Géolocalisations incohérentes

- Accès atypiques

- Séquences d’actions anormales

👉 UEBA, XDR, corrélations avancées deviennent clés.

🧩 3. Principe du moindre privilège

Un compte compromis ne doit jamais permettre :

- Administration transverse

- Accès global aux IAM

- Contrôle d’authentification

➡️ Segmentation stricte des rôles critiques.

💣 4. Protection contre le vol de session

Mesures souvent négligées :

- Durée de vie courte des tokens

- Re-authentification contextuelle

- Liaison session ↔ terminal

- Détection d’anomalies de device

🧪 5. Tests d’intrusion orientés “identity attack”

Les pentests doivent intégrer :

✔️ Phishing simulation

✔️ Vol de session

✔️ Attaque MFA

✔️ Escalade via SSO/IAM

Pas uniquement des scans CVE.

🎭 Incident réel ou “nez rouge cyber” ?

La vérité probable se situe entre les deux.

✔️ Oui, le sujet est sérieux

✔️ Oui, les accès internes sont critiques

✔️ Oui, la compromission d’identité est crédible

Mais :

❌ Rien ne prouve publiquement un effondrement global

❌ Rien ne valide un accès stratégique massif

👉 Le cyber moderne adore les zones floues :

assez d’indices pour inquiéter, pas assez pour conclure.

🧭 Ce que cet épisode nous rappelle

Cet événement — qu’il soit incident avéré, compromission isolée ou mise en scène partielle — met en lumière une réalité incontournable :

🔥 La cybersécurité de 2026 est une guerre des identités.

Les organisations qui continuent à penser uniquement :

- Patch management

- Antivirus

- Pare-feu

… sans investir massivement dans :

- IAM

- Surveillance comportementale

- Protection des sessions

- Sécurité des postes

➡️ jouent une partie déjà perdue.

Parce qu’aujourd’hui,

le pirate ne casse plus la porte. Il entre avec un badge valide.