📆 🎄 1️⃣ Première attaque : le 22 décembre 2025

L’attaque DDoS qui a embrasé les services numériques de La Poste a commencé à frapper le lundi 22 décembre 2025 — pile quand tout le monde veut savoir où est mon colis ? et pourquoi ma banque ne répond pas ?

À ce moment-là, les sites Web, applications, le suivi Colissimo, Digiposte et l’accès mobile de La Banque Postale ont été rendus inaccessibles pendant plusieurs jours.

Pourquoi est-ce drôle (si l’on peut dire) ? Parce que c’est la période la plus critique de l’année pour un service postal, avec des centaines de millions de colis traités. Et là… panne.

📊 Chiffres donnés par La Poste : des milliards de tentatives de connexion par seconde ont été envoyées vers leurs serveurs pendant les attaques, saturant tout sur leur passage.

(Alors oui, on entend parfois “un milliard de requêtes”, mais là, c’est au-delà — façon “on n’a pas de limite, on vous noie”.)

🆕 🎉 2️⃣ Deuxième attaque : le 1er janvier 2026

Comme si la première n’avait pas suffi, le 1er janvier à environ 03h30 du matin, alors que beaucoup commençaient à soupirer après les festivités, La Poste a été frappée à nouveau par une attaque DDoS du même genre.

Cette fois, les systèmes numériques sont restés hors ligne jusqu’à ~17h00, le temps que les équipes de cybersécurité rassemblent courage et café. La Tribune

📰 📣 Quand La Poste a fait ses annonces

Dans le premier cas, la communication a été progressive :

- 22 décembre 2025 – premières confirmations d’un “incident DDoS massif” sur les services en ligne. Silicon.fr

- Pendant les jours suivants – suivi des colis et autres applis étaient encore dégradés. Siècle Digital

Pour la seconde attaque :

- 1er janvier 2026 – La Poste reconnaît l’incident sur ses canaux, puis confirme le rétablissement en fin d’après-midi.

💥 🔍 Ce que ces attaques ont impliqué

⛔ Services en ligne indisponibles

Suivi d’un Colissimo ? Oubliez.

Connexion à votre banque en ligne ? Patience.

Accès à Digiposte ? Chargement…

→ Bref, l’internet postal a déclaré forfait.

📦 Logistique physique intacte, mais psychologique KO

Heureusement, les colis ont continué d’être distribués physiquement, même si les clients ne pouvaient ni vérifier l’état de leurs colis ni faire grand-chose numériquement.

🏦 Banque en ligne : ça coince, mais ça passe

La Banque Postale a confirmé que les accès en ligne étaient affectés mais que les paiements par SMS ou en physique restaient possibles — salut dualité stratégique.

🎙️ 💣 Les revendications (coupables autographes)

Un groupe d’hacktivistes pro-russe nommé NoName057(16) a revendiqué la première attaque, via leurs canaux habituels. ZATAZ

Ce collectif, déjà connu pour des campagnes contre des infrastructures européennes et nord-atlantiques, s’est vanté — évidemment — d’avoir ciblé La Poste, un symbole logistique national. ZATAZ

Pour la deuxième attaque, même si l’appétit semble le même, c’est plus une répétition de “on peut frapper deux fois”qu’une revendication phrasée hollywoodienne.

🤯 🛡️ Pourquoi ces attaques sont si difficiles à détourner

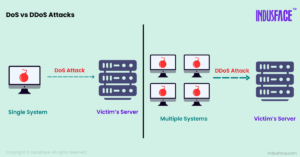

Une attaque DDoS (Distributed Denial of Service) ne consiste pas à pirater une base de données mais à submerger des serveurs par des flots artificiels de requêtes jusqu’à ce qu’ils n’arrivent plus à répondre aux vrais utilisateurs.

👉 Quelques raisons qui rendent ce problème profondément désagréable :

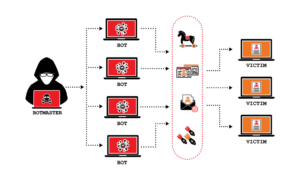

- Trafic massif : des centaines de milliers — voire des millions — d’adresses IP zombies coordonnés attaquent en même temps, ce qui ressemble à un tsunami numérique impossible à arrêter par simple blocage d’une IP.

- Réseaux saturés : même avant d’atteindre les serveurs, l’infrastructure réseau elle-même peut être saturée.

- Infrastructure partagée : si plusieurs services transitent par un même point de connexion (web, app, suivi, etc.), tout tombe ensemble. CyberDesserts

Bref : bloquer une DDoS, ce n’est pas comme verrouiller une porte — c’est comme essayer d’arrêter une pluie de météores avec un parapluie.

📁 🔐 Et les données ? FranceConnect ? Pitié, rassurez-nous…

C’est ici que les lecteurs paniquent un peu trop vite avec un “Et si mes données perso ont été volées ?” 🤯

👉 Bonne nouvelle (relativement) : les attaques DDoS ne permettent pas l’extraction de données, car elles ne pénétrent pas dans les systèmes : elles les étouffent, mais ne fouillent pas dans vos dossiers.

→ Autrement dit : Tant que La Poste maintient ses contrôles internes, vos données FranceConnect, bancaires ou administratives ne sont pas “volées” par une DDoS, contrairement à un vrai hack de type injection ou exploitation de vulnérabilité.

Maintenant, attention au conditionnel : la saturation de services peut révéler des points faibles, et dans un monde idéal il faudrait vérifier s’il n’y a pas eu d’autres vecteurs combinés. Mais pour l’instant, aucune fuite de données confirmée.

🧠 📊 Leçons de ces attaques

- Une attaque DDoS peut rendre indisponibles même les plus grands services publics, même en France 🇫🇷.

- La planification (Noël, Nouvel An) n’est pas accidentelle — c’est du marketing de frustration.

- Tant que vos serveurs ont des « chokepoints » sensibles, saturer un point équivaut à faire tomber tout l’édifice.

- Les vraies violations de données sont autre chose, mais une DDoS peut être utilisée comme diversion — donc vigilance constante.

🏁 🎭 Conclusion (sarcastiquement sérieuse)

La Poste n’a pas seulement subi deux attaques DDoS en moins de deux semaines — elle a offert un cas d’école de gestion de crise dans un monde hyperconnecté. Quand vos services centraux tombent plus vite que les décorations de Noël après le 25 , on se rend compte que même les géants publics ne sont pas immunisés contre « c’est trop de requêtes, mon bon monsieur ».

Et pendant que les colis continuent leur aventure physique dans le monde réel, l’internet postal, lui, se fait littéralement saturer sans pitié par des milliards de clics simulés.

🛡️💥 DDoS à La Poste : comment on évite de rejouer le même film (spoiler : pas avec de la chance)

Les deux attaques DDoS subies par La Poste ont rappelé une vérité simple et brutale :

👉 la disponibilité est devenue un enjeu de sécurité aussi critique que la confidentialité.

Quand un service public interconnecté, bancaire, logistique et administratif tombe, ce n’est pas “juste un site web HS”, c’est un morceau de l’État numérique qui suffoque.

Alors voyons comment on se protège sérieusement contre ce type d’attaque, et surtout pourquoi c’est si compliqué.

🌊🧨 Comprendre le problème : un tsunami, pas un cambriolage

Une attaque DDoS, ce n’est pas un hacker solitaire dans une cave.

C’est :

- des milliers voire millions de machines compromises (botnets),

- réparties sur toute la planète,

- générant un trafic “légitime en apparence”,

- à un volume totalement irréaliste pour une infrastructure classique.

👉 Résultat :

Même sans faille, même avec des systèmes à jour, tout tombe si le réseau est saturé.

Bloquer une DDoS, ce n’est pas “corriger une vulnérabilité” —

👉 c’est tenir une ligne de front face à une armée invisible.

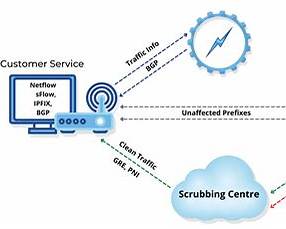

☁️🧹 1️⃣ Le bouclier indispensable : les centres de “scrubbing”

La seule vraie réponse à une DDoS massive, c’est la dilution du trafic.

🎯 Principe

Tout le trafic entrant passe par :

- des CDN géants,

- des filtres spécialisés,

- capables d’absorber des térabits par seconde.

Les requêtes légitimes passent.

Les requêtes toxiques sont “lavées” (scrubbed).

🧠 Traduction SecuSlice

Si votre infra ne peut pas absorber plus que ce que peut générer un botnet…

vous avez déjà perdu avant de commencer.

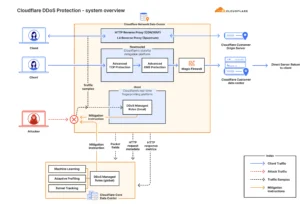

🌍📦 2️⃣ CDN partout, tout le temps

Un CDN bien configuré permet :

- de répartir la charge mondialement,

- d’éviter un point de chute unique,

- de rendre l’attaque beaucoup plus coûteuse pour l’attaquant.

Mais attention ⚠️

👉 “Avoir un CDN” ≠ “Être protégé”

Il faut :

- du Anycast,

- des règles anti-abus agressives,

- une priorisation du trafic critique (banque, authentification, API).

🔐🧠 3️⃣ Segmenter, encore et toujours

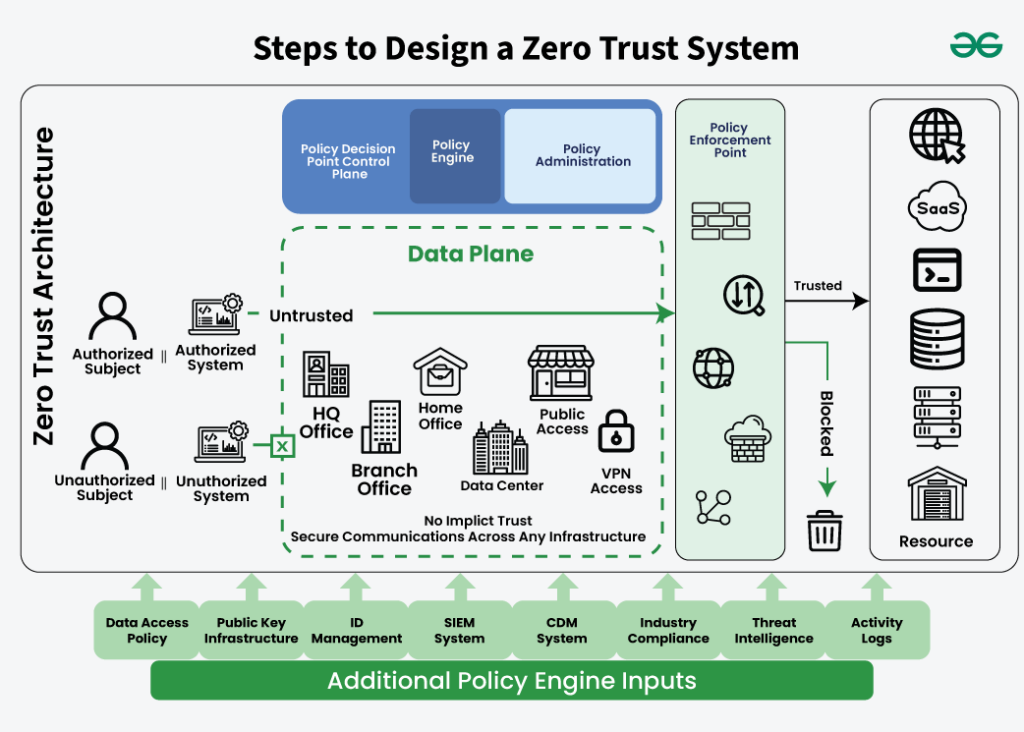

Crédit : https://media.geeksforgeeks.org

L’un des risques majeurs observés lors des attaques contre La Poste :

👉 trop de services impactés en cascade.

Bonne pratique essentielle

- Séparer strictement :

- services publics,

- services bancaires,

- briques d’authentification,

- interconnexions étatiques (coucou FranceConnect 👋).

👉 Une DDoS sur un service public ne devrait JAMAIS impacter une chaîne d’authentification critique.

🔄🧯 4️⃣ DDoS = parfois une diversion

Et c’est là que les RSSI commencent à transpirer.

Une DDoS peut servir à :

- saturer les SOC,

- détourner l’attention,

- masquer une attaque plus discrète (vol d’identifiants, accès interne, exfiltration).

Ce que La Poste a dû (et doit) vérifier

- logs d’authentification,

- accès admin pendant la panne,

- flux sortants anormaux,

- comportements atypiques post-incident.

👉 Une DDoS n’exfiltre pas de données.

👉 Mais elle peut ouvrir une fenêtre temporelle dangereuse.

🧩⚠️ 5️⃣ Le cas FranceConnect : pourquoi ça fait peur

La Poste étant interconnectée avec FranceConnect, une question revient en boucle :

“Et si l’attaquant avait récupéré des données ?”

Factuellement

- Aucune fuite confirmée.

- Pas d’indice d’intrusion.

- La DDoS n’est pas un vecteur d’extraction.

Mais stratégiquement…

👉 Toute interconnexion étatique augmente la surface de risque

👉 Toute indisponibilité fragilise la confiance citoyenne

Et ça, pour un service public, c’est un enjeu politique autant que technique.

🧪📋 6️⃣ Ce qu’il faut tester AVANT la prochaine attaque

Parce qu’il y aura une prochaine attaque. Toujours.

Checklist minimale :

- 🔥 tests de charge réalistes,

- 📡 simulations DDoS avec prestataire,

- 📉 seuils de dégradation acceptables définis,

- 📣 plan de communication prêt avant la crise,

- 🧑💻 équipes entraînées (pas en live le 24 décembre).

🎭📉 Conclusion SecuSlice

La Poste n’a pas été “malchanceuse”.

Elle a été ciblée parce qu’elle est critique, visible, symbolique.

Les attaques DDoS modernes ne cherchent pas :

- à voler,

- à s’introduire,

- mais à faire tomber la façade numérique.

Et dans un monde où :

- l’identité est en ligne,

- la banque est en ligne,

- l’administration est en ligne…

👉 La disponibilité devient une question de souveraineté.

La vraie question n’est donc pas “comment éviter une DDoS”,

mais “combien de temps peut-on tenir quand elle arrive”.