Bienvenue dans le monde merveilleux de la souveraineté numérique.

Vous pensiez qu’il suffisait de choisir un cloud localisé en Europe pour être “souverains” ?

C’est mignon. Et faux.

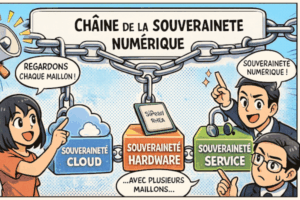

La souveraineté, la vraie, c’est une chaîne. Une chaîne longue, complexe, technique, où chaque maillon est critique — et, spoiler : certains sont tellement faibles qu’on peut les tordre à la main.

Aujourd’hui, je vais vous présenter la vision que j’utilise en entreprise pour expliquer pourquoi la souveraineté numérique ne commence pas avec le cloud… et surtout, ne s’arrête pas au cloud.

On parle de trois cercles imbriqués, trois niveaux de maîtrise, trois zones où l’Europe avance, rame, ou patauge. Et je vais vous montrer pourquoi, malgré NIS2, Data Act, CRA et la LPM, on n’a encore fait que gratter la surface.

🧩 1. Vue d’ensemble – Les 3 cercles de souveraineté

L’idée est simple :

Plus on sort du logiciel et plus la souveraineté réelle s’effondre.

Pas par manque de bonne volonté, mais parce qu’on dépend de chaînes d’approvisionnement mondiales qui n’ont aucune obligation d’être alignées sur nos lois européennes.

🌐 CERCLE 1 – Souveraineté numérique (le domaine où l’Europe sait faire… à peu près)

Ici, c’est le terrain familier : cloud, données, IAM, conformité, chiffrement…

C’est la partie “visibile”, celle sur laquelle les entreprises se focalisent à 95 %.

📘 Ce que couvre vraiment la réglementation

- NIS2 : opérateurs essentiels, gouvernance, risques.

- RGPD : traitement des données, localisation, sous-traitants.

- Data Act : portabilité, partage, obligations des fournisseurs.

- SecNumCloud : contrôle du chiffrement, absence d’extraterritorialité.

- ISO 27001 / 27701 : le socle gouvernance + sécurité.

🧪 Exemple concret

Votre entreprise choisit un Cloud certifié SecNumCloud, basé en France, chiffré avec vos clés.

→ Bravo, vous êtes juridiquement protégés contre le Cloud Act.

→ MAIS… le serveur physique qui traite vos données utilise un firmware américain signé ailleurs.

On en reparlera dans le cercle 2.

⭐ Niveau de contrôle européen : ★★★☆☆

Correct, mais superficiel. On maîtrise la couche logicielle, pas ce qui tourne dessous.

🖥️ CERCLE 2 – Souveraineté matérielle (l’invisible, le vrai sujet, le truc qui fâche)

C’est ici que les RSSI commencent à transpirer.

Sous le logiciel, il y a le matériel : CPU, cartes réseau, BIOS, BMC, pilotes, microcodes.

Ces composants décident vraiment de ce qui se passe dans vos serveurs.

🔍 Pourquoi c’est critique ?

Parce que :

- Le firmware n’est presque jamais européen.

- Il est signé, contrôlé, mis à jour par des acteurs américains ou asiatiques.

- Il peut faire exécuter du code avant votre OS (oui, avant Linux et Windows).

- Il est opa que, très difficile à auditer.

📦 Les référentiels ? Partiels.

- Cyber Resilience Act (CRA) : responsabilise les fabricants — très bien, mais ne garantit pas l’indépendance stratégique.

- LPM : exige certains contrôles, mais uniquement pour les opérateurs d’importance vitale.

- SecNumCloud 3.2 : commence enfin à citer la supply chain matérielle… timidement.

🧪 Exemple concret

Un datacenter français ultra-moderne, hautement sécurisé.

Les serveurs sont Dell et HPE :

→ Le BMC (iDRAC / iLO) est américain.

→ Le microcode CPU vient d’Intel/AMD (USA).

→ Les cartes réseau Broadcom (USA) pilotent le trafic.

En résumé :

L’infrastructure “souveraine” repose sur du matériel qui ne l’est pas.

⭐ Niveau de contrôle européen : ★★☆☆☆

Des initiatives existent (EPI, RISC-V Europe), mais l’impact opérationnel reste limité.

⚡ CERCLE 3 – Souveraineté énergétique & logistique (la couche dont personne ne parle)

C’est la souveraineté ultime : celle qui assure que le numérique fonctionne tout court.

Parce que votre cloud souverain ne sert à rien si :

- une coupure électrique met le datacenter au tapis,

- l’eau de refroidissement est gérée par une concession non-européenne,

- vos routeurs sont bloqués en douane,

- vos groupes électrogènes n’ont pas été livrés à temps.

🔌 Périmètre

- Énergie (production, transport, dépendance transfrontalière)

- Eau (refroidissement, gestion privée)

- Transport (livraison de serveurs, pièces de rechange)

- Maintenance (sous-traitants non européens)

📦 Les textes ? Inexistants ou hors sujet.

- ISO 50001 sur l’énergie → OK mais pas cyber.

- Pas de “directive cyber-énergie” spécifique.

- Pas de cadre européen pour sécuriser la logistique stratégique.

🧪 Exemple concret

Une entreprise “100 % souveraine” hébergée dans un DC français.

Tempête = coupure ligne haute tension = basculement sur groupes électrogènes.

Sauf que… les groupes sont en maintenance, et la pièce détachée est bloquée hors UE.

Résultat :

→ Arrêt complet.

→ Perte de disponibilité.

→ Impact business majeur.

La souveraineté numérique tombe… faute de batterie de secours.

⭐ Niveau de contrôle européen : ★☆☆☆☆

Le continent n’a pas encore pris la mesure de cette dépendance.

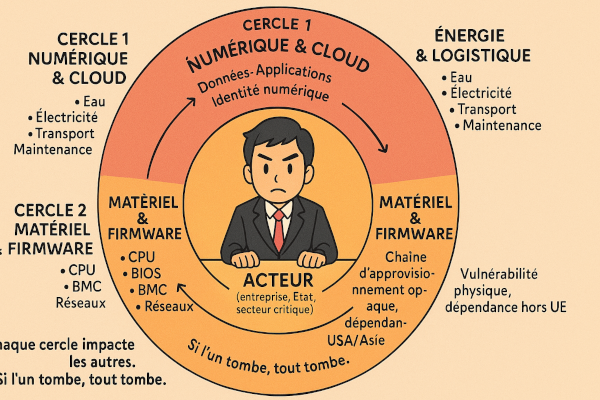

🧭 2. Schéma conceptuel – Pour vos futurs travaux de GRC

CERCLE 3 — ÉNERGIE & LOGISTIQUE Eau • Électricité • Transport • Maintenance ↳ Vulnérabilité physique, dépendance hors UE CERCLE 2 — MATÉRIEL & FIRMWARE CPU • BIOS • BMC • Réseaux ↳ Chaîne d’approvisionnement opaque, dépendance USA/Asie CERCLE 1 — NUMÉRIQUE & CLOUD Données • Applications • Identité numérique ↳ Conformité NIS2, RGPD, Data Act

Au centre : l’acteur (entreprise, État, secteur critique).

Chaque cercle impacte les autres. Si l’un tombe, tout tombe.

⚡ 3. Messages clés (à retenir absolument)

🧱 La souveraineté ne se décrète pas : elle s’administre.

Audit, cartographie, dépendances, plans de continuité : c’est un travail permanent.

📜 Les textes européens sont bons… mais partiels.

Ils couvrent le logiciel.

Ils effleurent le matériel.

Ils ignorent presque totalement la logistique et l’énergie.

🔋 La résilience numérique dépend de la résilience énergétique.

Sans énergie locale fiable → pas de cloud souverain.

🔬 L’Europe doit réinvestir la chaîne complète.

Du silicium au câble réseau, du serveur au transformateur électrique.

C’est ça, la vraie souveraineté.

🔧🇫🇷 Focus France : SiPearl, l’éclaircie dans la souveraineté matérielle

Oui, on avance. Lentement. Mais on avance.

Lorsqu’on parle de souveraineté matérielle en Europe, on a tendance à soupirer très fort. Parce que face aux géants que sont Intel, AMD, Nvidia, Qualcomm ou Broadcom, nos chances ressemblent souvent à un sprint en tongs sur du gravier.

Mais il existe un contre-exemple :

SiPearl, le projet franco-européen qui développe le premier processeur haute performance européen, baptisé Rhea.

Et là, pour une fois, ce n’est pas un PowerPoint institutionnel qui prendra la poussière :

→ c’est un vrai CPU,

→ conçu en Europe,

→ financé par l’EU,

→ destiné aux supercalculateurs européens (EuroHPC),

→ et pensé pour limiter l’extraterritorialité.

🚀 Qu’est-ce que SiPearl ?

Une entreprise française, basée à Maisons-Laffitte, mandatée pour concevoir les processeurs qui équiperont les supercalculateurs européens exascale.

Leur CPU Rhea repose sur une architecture ARM Neoverse, mais l’implémentation, le design, la maîtrise, la gouvernance et l’intégration font partie d’une dynamique 100 % européenne.

🎯 Pourquoi c’est stratégique ?

Parce que l’Europe ne peut pas prétendre être souveraine si ses supercalculateurs — ceux utilisés pour :

- la recherche médicale,

- la simulation nucléaire,

- le climat,

- la cybersécurité,

- le chiffrement quantique,

- les modèles IA géants,

… reposent sur du matériel non maîtrisé.

SiPearl permet de reprendre la main sur la brique la plus stratégique du numérique moderne : la puissance de calcul.

💡 « Oui mais on ne verra jamais SiPearl dans un PC Dell à la Fnac ? »

Probablement pas.

Et ce n’est pas grave.

Le but n’est pas de concurrencer AMD Ryzen sur les laptops étudiants.

Le but est de sécuriser l’infrastructure stratégique, celle qui sous-tend la recherche, la défense, les OIV et les acteurs critiques.

En d’autres termes :

👉 SiPearl n’est pas fait pour vos PC bureautiques

👉 mais il est fait pour les opérations vitales de l’Europe

Et ça, c’est une vraie avancée.

🧱 Reste un petit souci

SiPearl avance… mais l’écosystème autour reste à construire :

- Où fabriquer ces puces ? (TSMC reste incontournable)

- Avec quel niveau de contrôle firmware ?

- Avec quelle chaîne logistique ?

- Avec quelles cartes réseau et quel stockage européen ?

- Comment éviter que l’assemblage final dépende d’une usine hors UE ?

Bref :

SiPearl est un excellent début, pas encore une souveraineté complète.

Mais pour une fois :

→ ce n’est pas que du marketing

→ ce n’est pas de la communication Bruxelles-style

→ ce n’est pas une stratégie 2035

→ ce n’est pas un rapport PDF de 124 pages oublié trois mois plus tard

C’est une vraie brique technique qui va réellement tourner.

Aller plus loin :

Souveraineté numérique : l’Europe doit passer de la conformité à la puissance technologique 🚀

🪝 Appliquer ITIL à la souveraineté numérique : exercice absurde ou nouvelle nécessité stratégique ?

✅ Références utiles

- Le rôle de l’ANSSI, rattachée au SGDSN, comme « garant de la souveraineté et de la sécurité des infrastructures critiques » — ce positionnement institutionnel implique que l’État considère la sécurité numérique comme un enjeu de souveraineté nationale. SGDSN

- Dans sa présentation officielle, l’État français (via SGDSN/ANSSI) mentionne explicitement la nécessité de « garantir la souveraineté et assurer la sécurité des infrastructures critiques », ce qui correspond bien à l’approche « chaîne complète » (matériel, cloud, énergie, logistique). SGDSN

- Le fait que l’ANSSI gère la “sécurité des systèmes d’information sensibles de l’État et des opérateurs d’importance vitale (OIV)” montre que la souveraineté numérique est considérée dans le contexte national de défense et résilience. Cyber Gouv

- Le label/qualification SecNumCloud — délivré par l’ANSSI — illustre la partie “couche logicielle / cloud / hébergement” de ton cercle 1 : cela montre que pour certaines couches, des standards & garanties institutionnelles existent. Scaleway

⚠️ Ce qu’il faut noter (ce que je n’ai pas dit)

- L’ANSSI et le SGDSN sont clairement positionnés pour traiter la souveraineté numérique, mais dans les documentations publiques, l’accent porte surtout sur la sécurité des systèmes d’information, des services & des opérateurs, plutôt que sur la souveraineté matérielle, énergétique ou logistique. Les textes officiels parlent en large majorité de “sécurité des SI / infrastructures critiques”, pas de “maîtrise du silicium ou des réseaux d’énergie” — ce qui valide l’idée que certains maillons restent hors cadre réglementaire clair. SGDSN

- Pour la partie “matériel / firmware / supply chain hardware”, je n’ai trouvé aucun document public d’ANSSI/SGDSN qui aborde globalement la chaîne (du silicium jusqu’à l’énergie / logistique) — ce qui renforce que cette dimension est sous-exposée institutionnellement.