🕵️♂️ Une brèche bien taillée dans le marketing

La célèbre marque espagnole Mango, connue pour ses vêtements bien coupés et ses vitrines impeccables, vient de découvrir que la cybersécurité, elle, ne se porte pas aussi bien que sa collection automne-hiver.

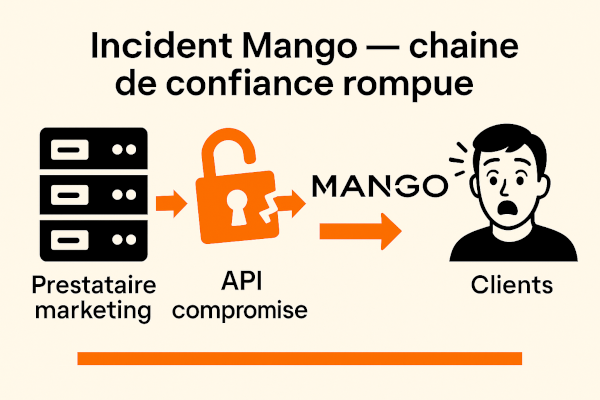

Dans un communiqué publié le 14 octobre 2025, l’enseigne reconnaît avoir été impactée par une fuite de données — non pas directement via ses systèmes internes, mais à cause d’un prestataire marketing externe qui s’est fait crocheter la serrure numérique.

C’est le scénario classique du “j’ai tout bien fait chez moi, mais mon voisin a laissé la porte ouverte”.

Et dans le monde des cyberincidents, ce voisin, c’est souvent l’agence marketing qui “gère les campagnes clients” avec un serveur FTP datant de 2014, un mot de passe du style Mango2020! et une absence totale de chiffrement au repos.

Résultat : des données clients exposées, sans qu’on sache encore l’étendue exacte du carnage — mais assez pour que Mango doive notifier les personnes concernées.

🧩 La sous-traitance, ce trou noir de la sécurité

L’affaire Mango illustre à merveille le fléau du moment : la supply chain numérique.

Vous pouvez avoir le meilleur SOC, des audits réguliers, du SIEM qui clignote comme un sapin de Noël… Si votre prestataire marketing sauvegarde vos fichiers CSV clients sur un Google Drive partagé avec un ancien stagiaire, tout cela ne sert à rien.

Et c’est là qu’entre en scène la grande tragédie du “outsourcing sans gouvernance”.

Les marques de retail, comme Mango, externalisent tout ce qui n’est pas couture : communication, CRM, campagnes, newsletters, tracking publicitaire. Autant de points d’entrée pour des cybercriminels à l’affût du moindre token mal protégé ou d’un bucket S3 mal configuré.

“Nos infrastructures internes n’ont pas été impactées.”

— Traduction : le feu vient du garage du voisin, mais nos rideaux sentent quand même la fumée.

💀 Données clients, le nouveau textile de luxe

Les attaquants, eux, ne s’embarrassent pas de distinction entre “données marketing” et “données sensibles”.

Nom, e-mail, numéro de téléphone, préférences d’achat, historique de commande — tout cela vaut son pesant de crypto sur les places de marché du Dark Web.

Et quand il s’agit d’une marque internationale, le combo “grande visibilité + millions de clients + prestataires multiples” est tout simplement irrésistible.

Ne soyons pas naïfs : les pirates ne visaient sans doute pas Mango spécifiquement. Ils ont probablement scanné des milliers de domaines et ont simplement trouvé une faille exploitable chez le prestataire.

Mais au final, c’est bien le logo Mango qui se retrouve dans les titres de presse, et non celui du fournisseur obscur basé à Madrid.

🧯 Pensées pour les équipes IT (et café pour tout le monde)

On imagine aisément la scène au siège de Mango :

le CISO, les yeux cernés, en call de crise à 2h du matin, pendant que le marketing demande si “on peut poster quand même la campagne Halloween sur Instagram”.

Les équipes IT, elles, font du forensic à chaud, fouillent les logs, recoupent les IP, révoquent des accès API et implorent la DSI d’avoir enfin un budget pour un vrai programme de Vendor Risk Management.

Et pendant ce temps, le grand public s’indigne :

“Comment une marque aussi connue peut-elle se faire hacker ?”

Eh bien, parce qu’elle vit dans le même monde que nous. Un monde où les liens de confiance sont la faille la plus exploitée.

🧠 Leçon du jour : externaliser ne veut pas dire se déresponsabiliser

Cette fuite n’est ni la première ni la dernière du genre. Mais elle souligne un point essentiel :

👉 la cybersécurité n’est pas transmissible par contrat.

Signer un NDA et une clause RGPD avec un prestataire ne suffit pas. Il faut auditer, contrôler, monitorer.

Et surtout : inclure les prestataires dans les plans de sécurité, les tests de vulnérabilité, et les exercices de crise.

Car si Mango avait prévu une vérification de conformité annuelle ou un test d’intrusion sur l’infrastructure de son prestataire, l’incident aurait peut-être été évité — ou au moins détecté plus tôt.

🪞 En conclusion : la mode passe, les fuites restent

Mango finira par s’en remettre, comme toutes les marques avant elle.

Les clients changeront leur mot de passe, les notifications CNIL seront envoyées, et le communiqué “la sécurité de nos clients est notre priorité” sera publié, retouché et relu trois fois par la communication.

Mais derrière la façade, les équipes techniques, elles, garderont la cicatrice :

celle d’un incident évitable, d’une fatigue numérique chronique, et d’un budget sécurité toujours en mode fast-fashion.

Alors, chers CISO du retail, un conseil :

la prochaine fois que vous choisissez un prestataire marketing, demandez-lui son chiffrement avant son portfolio.

Et souvenez-vous : la donnée, c’est le nouveau coton — tout le monde la porte, mais peu savent la protéger.