Internet adore une bonne rumeur. Et quand elle touche un hébergeur français comme Hosteur, ça buzze plus vite qu’un VPS low-cost qui surchauffe.

Ce matin, un post publié sur le site Daily Dark Web affirmait qu’un acteur malveillant mettait en vente une base de données issue de Hosteur, société franco-suisse connue pour ses services d’hébergement, de cloud et d’enregistrement de domaines.

Mais avant d’appeler la CNIL ou de débrancher votre serveur, remettons un peu d’ordre (et d’humour) dans cette histoire.

🧩 Ce que l’on sait (ou croit savoir)

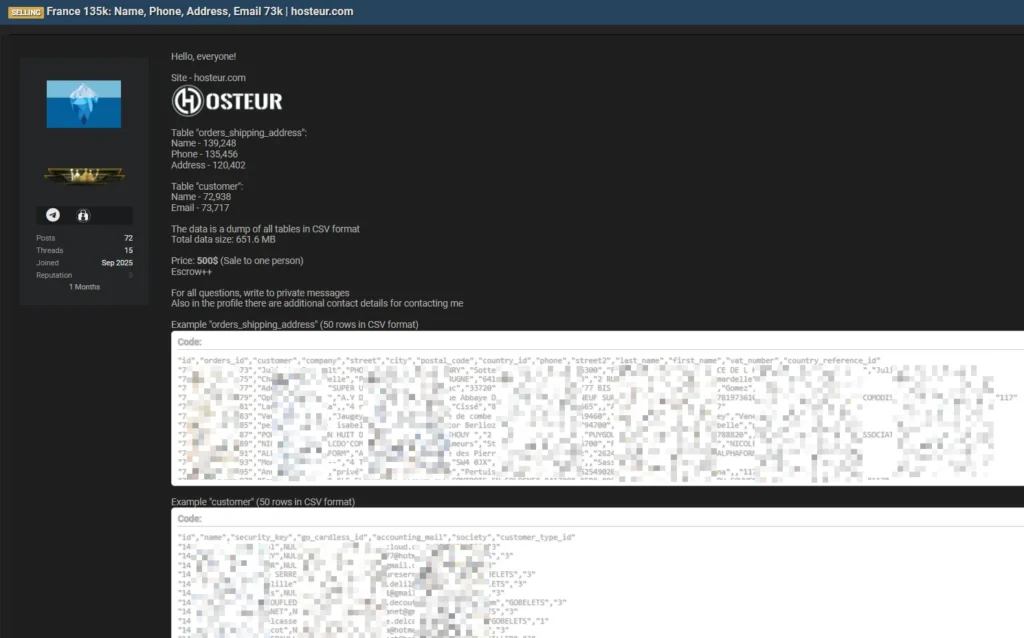

D’après la publication, le pirate vendrait un dump de 651,6 Mo, censé contenir les tables customer et orders_shipping_address de la base de données d’Hosteur.

En clair : des informations clients, des adresses, peut-être des coordonnées de livraison, bref, des données personnelles.

L’annonce parle d’un vol complet de la base, proposée à la vente sur un forum bien connu du darknet — mais aucune preuve concrète (hash, extrait, échantillon) n’a encore circulé publiquement.

Et surtout, Hosteur n’a pour l’instant publié aucun communiqué officiel.

Pas un tweet, pas un post LinkedIn, pas même un “on investigue” sur leur page d’état de service. Silence radio. Ce qui, en cybersécurité, n’est ni une preuve d’innocence… ni une preuve de culpabilité.

🔍 Qui est Hosteur, déjà ?

Si le nom ne vous dit rien, Hosteur est un hébergeur et registrar franco-suisse, avec des datacentres à Aix-en-Provence et Châtel-St-Denis (Suisse).

Ils se présentent comme un prestataire ISO 27001, RGPD-friendly et “hébergeur souverain”, un argument de poids dans un marché dominé par les géants américains.

Bref : pas une petite PME obscure sortie de nulle part.

Ce qui rend la rumeur d’autant plus embarrassante s’il s’avérait qu’elle soit fondée.

⚠️ Ce que ça pourrait impliquer (si c’est vrai)

Soyons clairs : une fuite de 650 Mo de données client, c’est grave.

Même sans mot de passe ni carte bancaire, ces données valent de l’or pour les cybercriminels :

- Campagnes de phishing ultra-ciblées,

- Usurpation d’identité ou d’entreprise,

- Revente des profils marketing,

- Attaques rebond contre les clients hébergés.

Et si des adresses e-mail associées à des domaines hébergés chez Hosteur fuitent, cela pourrait aider à préparer des compromissions plus complexes (spear-phishing, compromission de boîtes admin, etc.).

Bref, l’effet domino classique.

Mais pour l’instant, aucune vérification indépendante n’a confirmé l’authenticité de ce dump. L’annonce pourrait tout aussi bien être un “coup de pub” d’un vendeur opportuniste surfant sur la vague des leaks pour se faire un peu de crypto.

🕵️♂️ Le silence radio : communication maîtrisée ou gestion de crise ?

Deux hypothèses, toutes deux plausibles :

- Hosteur n’a rien confirmé parce qu’il n’a rien constaté.

- Hosteur enquête discrètement, pour ne pas aggraver la situation avant d’avoir des preuves solides.

Dans le premier cas, l’histoire s’éteindra aussi vite qu’un serveur mal refroidi.

Dans le second, attendez-vous à un communiqué sobre et juridique dans les prochains jours — le genre “nous prenons la sécurité très au sérieux” que tout RSSI récite en dormant.

🧠 Ce qu’il faut faire si vous êtes client Hosteur

Même si rien n’est confirmé, la prudence reste de mise. Voici les bons réflexes à adopter (et qui, soyons honnêtes, devraient être automatiques dans tous les cas) :

- 🔑 Changez vos mots de passe, surtout ceux des comptes client, FTP, ou accès admin.

- 🔒 Activez la double authentification si Hosteur ou vos applications hébergées le permettent.

- 🧾 Surveillez vos mails pour détecter d’éventuels phishing évoquant Hosteur, “votre facture”, “votre renouvellement de domaine”, etc.

- 🧰 Analysez vos logs d’accès et de connexion sur vos hébergements. Un pic suspect ? On sauvegarde, on isole, on investigue.

- ⚙️ Sauvegardez vos données hors ligne. Pas sur le même serveur, évidemment.

- 🧑💼 Préparez votre communication interne (si vous êtes DSI/RSSI) : un petit message de veille informée vaut mieux qu’un mail de panique demain matin.

📢 Leçon du jour : la prudence n’est pas de la paranoïa

Que l’incident soit réel ou pas, cet épisode rappelle une vérité simple : la confiance aveugle n’existe pas dans le cloud.

Même un prestataire certifié, RGPDisé et ISO-trucmuche reste vulnérable à une faille applicative, un admin distrait ou un mot de passe recyclé.

Et pour les clients ?

C’est toujours le même conseil : ne déléguez pas la sécurité de vos données sans surveillance. L’hébergeur protège son infrastructure ; vous, vous protégez vos accès, vos sauvegardes et vos applications.

🧩 En résumé

- Les faits : une revendication de fuite Hosteur circule depuis le 23 octobre 2025.

- La source : un site spécialisé dans les leaks (Daily Dark Web).

- Les preuves : inexistantes pour le moment.

- La réaction d’Hosteur : aucune communication publique à cette heure.

- Le bon réflexe : rester vigilant, sans tomber dans la panique.

🧭 Mot de la fin

Dans le brouhaha numérique, il y a ceux qui paniquent, ceux qui nient, et ceux qui observent.

Chez SecuSlice, on préfère observer — café à la main, logs sous les yeux, et pare-feu bien réglé.

Alors oui, peut-être que demain on apprendra que la fuite était réelle. Ou pas.

Mais en attendant, rappelez-vous : ce n’est pas parce qu’on parle de vous sur le darknet que vous êtes déjà compromis.

Par contre, si votre mot de passe admin c’est encore Hosteur123, là oui… il est peut-être temps d’agir.