Shamos, le nouveau infostealer qui se propage via de faux correctifs (« ClickFix attacks »), vient le rappeler avec la délicatesse d’un parpaing lancé à travers une vitre d’Apple Store.

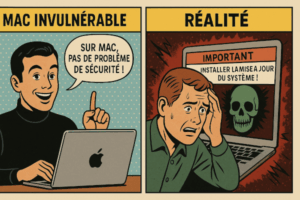

Il fut un temps où les utilisateurs de Mac vivaient dans une bulle confortable.

Un monde enchanté où les malwares, c’était « un truc de pauvres sur Windows », et où l’argument de vente d’Apple était :

« Achetez un Mac, vous n’aurez jamais de virus. »

Eh bien, spoiler : c’est fini. Rappelez-vous, on avait évoqué début juillet AMOS

🎭 Le piège : fausses solutions, vrais problèmes

Le modus operandi est d’une simplicité crasse (et donc redoutable) :

- L’utilisateur Mac rencontre un bug ou cherche à résoudre un problème.

- Google ou un forum vérolé lui propose une « solution miracle ».

- Il télécharge un « fix » présenté comme un petit patch ou un utilitaire.

- Et hop, il installe Shamos lui-même, en toute confiance.

C’est presque poétique : l’ingénierie sociale a toujours plus de succès que la technique pure.

Pourquoi se casser la tête à exploiter une faille obscure quand on peut convaincre l’utilisateur qu’il est en train de réparer son Mac ?

🕵️ Shamos, le voleur en col roulé noir

Une fois installé, Shamos fait du classique, mais efficace :

- Vol de mots de passe (navigateurs, gestionnaires faibles).

- Collecte de cookies de session (merci pour les accès automatiques aux comptes).

- Récupération d’infos système (pratique pour la revente).

- Aspirateur à portefeuilles crypto (parce que oui, le hipster en MacBook Pro a souvent un wallet MetaMask qui traîne).

Bref, rien de révolutionnaire côté technique. Mais le génie du mal n’est pas là :

il réside dans le fait de cibler une population persuadée d’être hors de portée.

🍏 Le mythe du Mac invulnérable

Les utilisateurs macOS ont toujours aimé se croire différents.

Pendant que les Windowsiens installaient Avast, Kaspersky et Spybot S&D en 2006, les Mac users répondaient :

« Moi je n’ai pas besoin, j’ai un Mac. »

Sauf que depuis quelques années, le Mac n’est plus ce petit écosystème marginal.

- Les entreprises équipent leurs devs et créa en Mac.

- Les étudiants achètent des MacBook Air comme d’autres achètent des sneakers.

- Les managers, eux, adorent leur MacBook Pro « parce que c’est beau ».

Résultat ? La cible est devenue intéressante pour les cybercriminels.

Et là où il y a de l’argent, il y a du malware.

🏢 Mac + Active Directory : le cocktail explosif qu’on cache sous le tapis

En réunion CODIR, ça se passe souvent comme ça :

- Le Directeur Marketing veut un MacBook Pro « parce que tout le monde dans la com’ a ça, ça fait pro ».

- Le Directeur Artistique refuse d’utiliser « un truc moche sous Windows ».

- Et comme personne n’a envie de se fâcher avec ceux qui ramènent du chiffre, la DSI dit « oui »… et se débrouille ensuite pour que ça marche avec l’infra.

Résultat ? Des Mac intégrés (mal) à l’Active Directory, qui deviennent vite le chaînon faible du SI.

🔑 Ce que ça implique dans un AD

Un Mac connecté à l’AD, ce n’est pas juste une jolie machine design, c’est :

- Des comptes Kerberos stockés et utilisés → parfaits pour une élévation de privilèges si l’endpoint est compromis.

- Des GPO absentes → là où un PC Windows reçoit des dizaines de règles de sécurité, le Mac reste souvent livré à lui-même.

- Un Shadow IT institutionnalisé → beaucoup d’apps macOS installées en direct, sans validation, parce que « bah, sur Mac on fait comme ça ».

- Des EDR bancals → la majorité des solutions EDR de l’entreprise protègent correctement Windows, mais la version macOS est souvent une sous-version, avec une couverture limitée.

Autrement dit : un Mac compromis, c’est un ticket direct vers l’Active Directory, et donc vers la couronne du SI.

🤡 L’illusion de sécurité

Et le plus ironique ?

Les utilisateurs de Mac adorent narguer leurs collègues Windows :

« Haha, moi je n’ai pas besoin d’antivirus, je suis sur Mac. »

Sauf que dans un réseau d’entreprise, ce n’est pas ton Mac qui compte, mais ce à quoi il donne accès.

Et quand ce Mac compromis se balade avec des tokens, des certificats, et un accès VPN vers le cœur du SI… c’est une bombe posée au milieu du réseau, avec une jolie pomme gravée dessus.

🚨 Pourquoi c’est grave

Un attaquant qui prend le contrôle d’un poste Windows standard va déjà faire mal.

Mais un attaquant qui prend le contrôle d’un Mac intégré à l’AD, c’est jackpot :

- Il peut extraire les tickets Kerberos et commencer un pass-the-ticket.

- Il a souvent accès à des environnements sensibles (design, code source, projets stratégiques) non surveillés.

- Il profite du fait que la DSI a souvent moins de visibilité sur ce poste que sur un Windows classique.

Bref : ce n’est pas juste un risque, c’est une stratégie d’attaque premium.

🛠️ La réalité côté DSI

Les équipes SSI, elles, savent très bien que les Mac sont un casse-tête :

- Les outils de détection sont moins performants.

- Les logs sont différents et plus pauvres.

- Le MDM (quand il y en a un) est souvent bridé ou mal exploité.

- Les patchs macOS arrivent quand Apple veut, sans granularité, sans vrai contrôle centralisé.

Et malgré ça, la direction continue d’imposer des Mac au nom du « prestige » ou du « design ».

En gros, la DSI rame dans une barque trouée, pendant que le CODIR demande de jouer du violon façon Titanic.

🏢 En entreprise : Mac ≠ zone grise de la cybersécurité

Petit message aux DSI : si vos politiques de sécurité sont taillées pour Windows et que les Mac « passent entre les gouttes », vous êtes dans le déni.

Un Mac compromis, c’est :

- Des accès Kerberos dans l’AD (oui, vos Mac s’authentifient aussi).

- Des tokens d’API stockés en clair dans des projets de dev.

- Des VPN et accès SaaS ouverts comme une pinte le vendredi soir.

La bonne nouvelle : les mêmes recettes que pour Windows s’appliquent.

- MDM obligatoire (Jamf, Intune, peu importe).

- Restriction d’applications installables.

- EDR compatible macOS (CrowdStrike, SentinelOne, etc.).

- Sensibilisation : « Non, cher designer, tu ne télécharges pas un fix random sur un forum russe. »

🧨 Conclusion

Un Mac dans un réseau Active Directory, ce n’est pas un « poste safe et cool », c’est un cheval de Troie corporate, choisi parce qu’il brille en réunion PowerPoint.

Et tant que les CODIR préféreront l’image à la sécurité, les RSSI pourront toujours préparer leurs slides d’incident majeur en ajoutant une petite pomme croquée dans le coin.

🤦 Le problème n’est pas Apple, c’est vous

Soyons clairs : ce n’est pas la faute d’Apple si Shamos s’installe.

Gatekeeper, notarisation, App Store… tout ça existe.

Mais si l’utilisateur clique lui-même sur un .pkg venu de nulle part en pensant que c’est « un fix officiel », aucun mécanisme ne pourra le sauver.

C’est un peu comme verrouiller sa porte avec une serrure blindée… puis filer le double des clés à un inconnu qui dit « je suis plombier ».

🧑🎓 Leçon du jour

Shamos n’est pas une révolution technique, mais un rappel pédagogique :

- macOS n’est pas invincible.

- L’ingénierie sociale bat la technique, encore et toujours.

- L’ego des utilisateurs (« moi je suis au-dessus de ces problèmes ») est la plus belle porte dérobée du monde.

Alors oui, continuez à siroter votre latte dans un coworking branché avec votre MacBook en alu brossé.

Mais sachez que quelque part, un infostealer vous regarde déjà avec un grand sourire carnassier.

🎯 TL;DR sarcastique

Les Mac sont désormais des cibles de choix, Shamos le prouve.

Si vous pensez être protégés parce que votre clavier est rétroéclairé et votre machine coûte 2500€, dites bonjour à votre mot de passe Netflix déjà revendu pour 50 centimes.