🚨 Contexte

Le 26 août 2025, Citrix a publié en urgence des correctifs pour trois vulnérabilités critiques affectant ses appliances NetScaler ADC et Gateway, des équipements omniprésents dans les architectures d’accès distant et de load-balancing. Et comme souvent : trop tard, l’une d’entre elles est déjà exploitée dans la nature.

Voir notre article complet : 🔥 Multiples vulnérabilités dans Citrix NetScaler ADC et NetScaler Gateway (26 août 2025)

🕵️♂️ Les vulnérabilités en détail

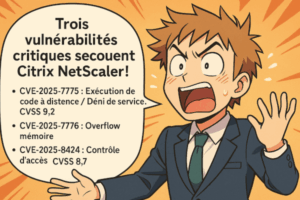

1. CVE-2025-7775 – RCE + DoS (CVSS 9.2)

- Vulnérabilité de type Remote Code Execution permettant à un attaquant d’exécuter du code arbitraire.

- Peut aussi provoquer un déni de service massif.

- Exploitation observée activement (pas de théorie ici : c’est du concret).

2. CVE-2025-7776 – Overflow mémoire (CVSS 8.8)

- Débordement mémoire dans le traitement de certaines requêtes.

- Conséquence : comportement erratique de l’appliance ou plantage complet.

- Vecteur idéal pour du DoS ciblé.

3. CVE-2025-8424 – Contrôle d’accès défaillant (CVSS 8.7)

- Affecte l’interface de management.

- Permet à un utilisateur non autorisé d’obtenir des accès ou de manipuler des configurations sensibles.

- Typiquement le genre de faille qui finit dans les manuels de pentesters et de ransomwares.

🛑 Impact potentiel

- Accès distant non autorisé → Compromission complète de l’infra exposée.

- Ransomware en mode fast-track : les attaquants adorent exploiter NetScaler comme point d’entrée.

- Interruption de service : un overflow bien placé et c’est le portail VPN de toute une boîte qui tombe.

- Escalade interne : si l’interface de gestion est accessible (erreur fréquente), c’est open bar.

🩹 Correctifs disponibles

Citrix a publié des correctifs pour chaque série :

- [Liste officielle des versions corrigées] (lien Citrix blog/advisory).

- Patchs disponibles depuis le 26 août 2025.

⚠️ Tenable recommande un patch immédiat.

Traduction : si vous attendez, vous êtes déjà en retard.

🛡️ Mesures de mitigation

- Appliquer les correctifs en urgence.

- Restreindre l’accès à l’interface de management (jamais exposée en frontal, bordel 😅).

- Monitorer les logs NetScaler pour repérer toute activité suspecte (RCE, DoS, authentifications louches).

- Mettre en place une supervision IDS/IPS autour des flux vers la Gateway.

🎯 Conclusion

Les NetScaler sont des portes d’entrée privilégiées pour les attaquants. Trois vulnérabilités, dont une déjà exploitée, ce n’est pas une option : c’est une obligation de patcher dès aujourd’hui.

Sinon, préparez-vous à voir vos VPN chuter, vos utilisateurs râler, et potentiellement un petit gang de ransomware signer vos serveurs.