Le monde du pentest ne dort jamais, et 2025 ne fait pas exception. Entre les nouvelles moutures de distributions phares, les scripts affûtés pour contourner les défenses Microsoft et les dépôts GitHub toujours plus fournis, les pentesters — les vrais, pas ceux qui lancent Nmap et vont prendre un café — ont de quoi s’amuser.

Petit tour d’horizon des outils récents à surveiller, à tester, voire à maîtriser si vous voulez rester pertinent face à des systèmes de plus en plus verrouillés… en théorie.

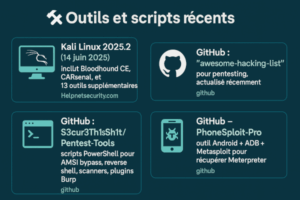

🐉 Kali Linux 2025.2 : plus affûtée que jamais

Sortie le 14 juin 2025, la version Kali Linux 2025.2 amène son lot de nouveautés, et pas des moindres. Derrière les classiques mises à jour de noyau et correctifs, trois ajouts majeurs attirent l’attention des professionnels du pentest :

- BloodHound Community Edition (CE) : L’outil adoré des adeptes de l’Active Directory est désormais intégré nativement. Son analyse graphique des relations d’autorisation dans les environnements AD permet de visualiser et d’exploiter rapidement des chemins d’élévation de privilèges. Une bénédiction pour les pentests internes ou les Red Teams.

- CARsenal : Ce nouvel outil est conçu pour l’analyse des flux CAN (réseaux internes des véhicules), et marque une nouvelle étape vers l’élargissement du champ de la cybersécurité offensive. Avec la prolifération des véhicules connectés, CARsenal devient un incontournable pour ceux qui s’intéressent à la sécurité automobile.

- 13 nouveaux outils sont ajoutés, couvrant entre autres les domaines suivants : fuzzing, bypass d’antivirus, exploits IoT, et reverse engineering. Kali continue de mériter son titre de boîte à outils ultime pour les testeurs d’intrusion.

L’OS se modernise aussi visuellement et optimise ses workflows, notamment via des environnements plus légers et une meilleure intégration de XFCE, GNOME et KDE selon les préférences des utilisateurs.

Voir aussi notre dossier sur Kali : Article 1 – Kali Linux : la boîte à outils du pentester (et du hacker du dimanche)

🌐 GitHub – awesome-hacking-lists : la bible actualisée

La fameuse liste “awesome‑hacking‑lists” sur GitHub reste un pilier pour les pentesters sérieux. Récemment mise à jour, elle compile des centaines de ressources classées par thèmes : recon, exfiltration, post-exploitation, OSINT, C2, etc.

Ce repo n’est pas un outil, c’est une bibliothèque d’outils, constamment enrichie par la communauté. En 2025, elle inclut maintenant :

- Des liens vers les meilleures cheatsheets mises à jour pour Nmap, Wireshark, Powershell, et Metasploit.

- Une section spécifique sur les attaques sur API REST, très utile pour les tests sur les infrastructures modernes.

- Des références croisées avec les nouveaux labs HTB, TryHackMe et VulnHub.

📌 Conseil de pro : clonez le repo, stockez-le localement, et créez vos propres signets dans Burp ou VS Code pour aller plus vite.

🧠 GitHub – S3cur3Th1sSh1t/Pentest-Tools : tout sauf légalement inoffensif

Ce dépôt au nom bien évocateur propose une collection de scripts PowerShell qui ne sont clairement pas faits pour les formations sur la conformité ISO 27001 :

- Bypass AMSI (Anti-Malware Scan Interface) : des techniques subtiles pour contourner la surveillance de scripts malveillants sur Windows Defender, encore efficaces malgré les patchs récents.

- Reverse Shells customisables et difficiles à détecter, avec chiffrement intégré.

- Scanners d’environnement pour repérer les vulnérabilités réseau ou de configuration (partages SMB ouverts, ports exposés, comptes à privilèges).

- Plugins Burp Suite maison, pour aller plus loin que les classiques Intruder et Repeater.

⚠️ Attention : l’usage de ces scripts est évidemment réservé à des environnements de test contrôlés. À manier avec précaution… et VPN.

📱 GitHub – PhoneSploit-Pro : Android + ADB + Metasploit = love

Tu veux rejouer Mr. Robot avec ton téléphone ? PhoneSploit‑Pro pousse encore plus loin l’exploitation des téléphones Android rootés ou connectés via ADB. Le principe est simple : combiner les commandes ADB avec Metasploit pour ouvrir des sessions Meterpreter directement sur le terminal Android ciblé.

Parmi les fonctionnalités :

- Envoi automatique de payloads via TCP.

- Récupération de fichiers, mots de passe Wi-Fi et captures d’écran.

- Contrôle caméra et micro à distance (si le périphérique le permet).

C’est un outil Red Team redoutable, mais qui nécessite un accès ADB — donc souvent un accès physique ou un réseau très permissif.

🎯 En résumé : un arsenal en pleine évolution

Les nouveautés de 2025 montrent que la frontière entre l’offensif et le défensif continue de s’estomper. Chaque outil, chaque script publié sur GitHub est une double lame : une aide précieuse pour les pentesters, mais aussi une menace potentielle entre de mauvaises mains.

Pour les RSSI, l’enjeu est clair : savoir ce qui existe, ce qui circule, ce qui est utilisé par les attaquants. Pour les auditeurs et consultants, c’est l’occasion de renouveler son répertoire d’outils et d’adapter ses méthodes aux nouvelles surfaces d’attaque.

Et pour les curieux ? Il suffit d’ouvrir un terminal Kali, de cloner un repo GitHub et de s’amuser… toujours dans le respect de la loi, bien sûr. 😉