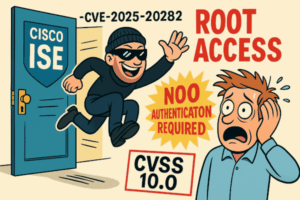

Bienvenue dans l’élite très fermée du CVSS 10/10. Aujourd’hui, Cisco nous offre non pas une, mais deux failles critiques dans son très chic Identity Services Engine (ISE), accompagné de son copain ISE-PIC. Au programme ? Une exécution de code à distance, non authentifiée, en mode « je deviens root sans frapper à la porte ». Un classique.

👀 Rappel : c’est quoi Cisco ISE déjà ?

Pour les deux du fond qui dormaient pendant la réunion sécurité, Cisco ISE est le couteau suisse de l’authentification réseau : il gère les accès, les identités, le NAC (contrôle d’accès réseau), la segmentation, et l’orchestration des politiques. En clair, il est censé être le videur à l’entrée de votre réseau.

Sauf qu’avec ces failles, le videur est bourré, inconscient, et la porte est grande ouverte. Vous pouvez rentrer, monter sur scène, et changer les règles du jeu. Littéralement.

💣 Les failles en question : CVE-2025-20281 & CVE-2025-20282

Les deux vulnérabilités sont des Remote Code Execution (RCE), non authentifiées, avec un score CVSS de 10.0. Si vous ne suivez pas, c’est le score de la honte absolue. Le genre de score où même Windows XP se dit : “Ouch, les gars…”

- CVE-2025-20281 : Permet à un attaquant distant d’envoyer une requête malicieuse au composant web de ISE et d’exécuter du code arbitraire avec les privilèges root.

- CVE-2025-20282 : Même principe, même impact. Pas de validation d’entrée, pas de contrôle, pas de souci !

Ah, et au cas où vous pensiez que votre pare-feu allait bloquer ça… les failles exploitent des services exposés en frontal, donc c’est potentiellement exploitables depuis Internet, dans certains cas.

🥇 CVSS 10 : le top du top de l’angoisse

Petite digression pour les non-initiés : un CVSS 10 c’est l’équivalent cyber du niveau de sécurité d’une porte en mousse face à une attaque au bulldozer. C’est comme si vous disiez à l’attaquant :

“Allez-y, c’est ouvert. Installez-vous. Vous êtes root maintenant. Du café ?”

Et Cisco, dans sa grande sagesse, publie ça un jeudi soir, histoire que tout le monde panique dans la joie en fin de semaine.

🧠 Impacts réels ? Spoiler : catastrophiques

Cisco ISE est souvent déployé au cœur du réseau, pour gérer les politiques d’accès, l’authentification 802.1X, le RADIUS, etc. Une compromission de ISE, c’est :

- Accès à tous les logs d’authentification ;

- Possibilité de manipuler les règles de sécurité ;

- Pivoting vers l’infrastructure interne ;

- Et potentiellement contrôle du NAC = accès au réseau entier.

Ajoutez à cela le fait que les failles sont facilement automatisables, et vous avez la recette parfaite pour un massacre industriel.

🛠️ Patch ou panique

Cisco a réagi, évidemment, avec des patchs correctifs et un bulletin bien feuilleté. Problème : de nombreux admins n’appliquent pas ces correctifs immédiatement, parce que “ça casse le NAC” ou “on attend la maintenance prévue en juillet”.

Mauvaise nouvelle : les attaquants, eux, ne programment pas leurs attaques pour respecter vos plannings ITIL.

🔎 Exploits en vue ?

Il ne serait pas surprenant de voir un PoC sur GitHub dans les 48h (s’il n’y est pas déjà), avec une jolie interface Python :python ciscoise_pwn.py --ip 192.168.0.1 --exploit --gain-root

Côté Threat Intel, des bruits circulent déjà sur des tentatives de scan actives. Vous avez dit pré-exploitation ?

🚨 Conseils de survie

- Patcher maintenant. Pas demain, pas à la prochaine réunion. Maintenant.

- Segmenter le réseau NAC si ce n’est pas déjà fait.

- Isoler les interfaces d’administration de ISE et ISE-PIC.

- Superviser les logs à la recherche d’anomalies d’accès root ou d’exploitation web.

- Préparer une fiche d’incident type « faille critique NAC », parce que ça va devenir un classique.

🎭 Conclusion : Cisco vous souhaite bonne chance

En résumé, Cisco ISE est censé vous aider à sécuriser l’accès au réseau. Mais cette semaine, il est plutôt devenu le passe-partout officiel des attaquants. Et avec une note CVSS de 10, vous avez surtout le droit de pleurer doucement dans un coin en attendant que vos collègues de la prod redémarrent l’appliance.

À dans deux semaines pour la prochaine vulnérabilité critique dans un produit supposé “zéro trust”.

Ou comme dirait un RSSI résigné :

“ISE ? Ah oui. It’s Still Exploitable.”