Vous pensiez vos identifiants en sécurité dans un coffre-fort numérique Bitdefender ? Mauvaise nouvelle : une vulnérabilité critique vient d’être identifiée dans Bitdefender SecurePass, le gestionnaire de mots de passe maison de l’éditeur de solutions de cybersécurité bien connu.

➡️ Score CVSS v4.0 : 9.3 – Critique

➡️ Type de faille : Cross-Site Scripting (XSS) stockée

➡️ Impact : Exécution de code malveillant dans le navigateur, accès potentiel à l’ensemble de vos identifiants.

🔍 Qu’est-ce que CVE-2025-1987 ?

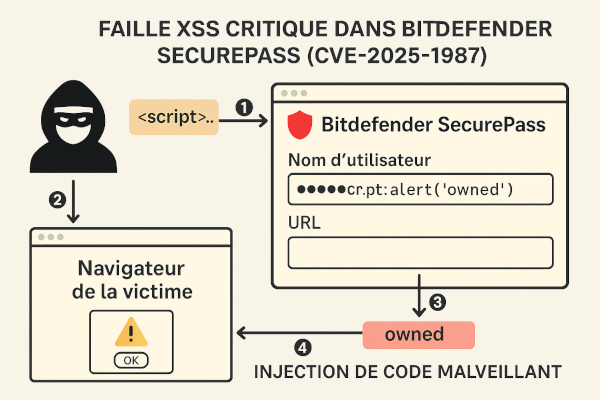

La CVE-2025-1987 est une vulnérabilité de type XSS stockée, identifiée dans l’interface web et les extensions navigateur de Bitdefender SecurePass. Elle permet à un attaquant distant non authentifié d’injecter du code JavaScript malveillant dans le coffre-fort de l’utilisateur.

Plus précisément :

- Lorsqu’un utilisateur enregistre un identifiant ou un mot de passe dans SecurePass, l’interface propose un champ URL (ex:

https://monsite.com). - Ce champ ne filtre pas correctement les chaînes spéciales, permettant d’y insérer une URL du type

javascript:alert('owned')ou pire : une redirection vers un script voleur. - Une fois cette entrée enregistrée, tout utilisateur qui clique sur ce lien exécutera automatiquement le code malveillant dans son navigateur, dans le contexte de la session SecurePass.

🧨 Quelles versions sont vulnérables ?

Les versions vulnérables incluent :

- 🧭 Client Web : avant la version 0.0.76

- 🧩 Extension Chrome / Edge : avant 1.1.18

- 🦊 Extension Firefox : avant 1.1.22

- 🍏 Extension Safari : avant 1.0.10

Il suffit donc d’un lien piégé enregistré dans une entrée partagée ou synchronisée, ou d’une importation de données contaminées (ex: via un fichier CSV compromis), pour activer l’exploit. On imagine facilement le scénario :

“Tiens, je t’envoie le fichier d’identifiants clients à importer dans SecurePass…” 💣

👨💻 Quels sont les risques ?

Le scénario d’exploitation est particulièrement sournois :

- ✅ L’attaquant n’a besoin d’aucune élévation de privilèges.

- ✅ L’attaque est entièrement distante, ne nécessitant aucune interaction autre que la visualisation de l’entrée.

- ✅ Une fois exécuté, le code peut :

- exfiltrer vos identifiants via un appel AJAX externe,

- modifier votre coffre-fort (ajout de nouvelles entrées piégées),

- rediriger la victime vers un site clone pour du phishing,

- ou injecter des scripts persistants dans d’autres champs.

L’impact peut donc aller bien au-delà d’un simple popup : on parle ici d’un contournement complet du modèle de sécurité d’un gestionnaire de mots de passe.

🛡️ Mesures à prendre immédiatement

Bitdefender a réagi rapidement en publiant des correctifs pour tous ses clients et extensions. Voici les actions recommandées :

- ✅ Mettre à jour toutes les versions de SecurePass :

- Web ≥ 0.0.76

- Chrome / Edge ≥ 1.1.18

- Firefox ≥ 1.1.22

- Safari ≥ 1.0.10

- 🔍 Auditer vos entrées : parcourez les URL enregistrées dans votre coffre-fort. Si vous voyez une adresse suspecte (notamment un champ qui commence par

javascript:), supprimez-la immédiatement. - 🔐 Changer les mots de passe sensibles, surtout ceux qui auraient pu être affichés ou copiés dans les sessions récentes.

- 🧪 Vérifier si l’option d’import/export est activée et bloquer temporairement les fichiers non vérifiés.

🔎 Analyse technique et enseignements

Cette faille repose sur un défaut de filtrage des données utilisateur dans un contexte hautement sensible. Voici les principaux enseignements :

- Même les solutions de sécurité ne sont pas infaillibles. Le fait qu’un gestionnaire de mots de passe souffre d’une faille XSS critique est un signal d’alarme pour tous les éditeurs.

- Les scripts de type

javascript:ne devraient jamais être interprétés dans un champ URL – un filtrage rigoureux (whitelist des protocoleshttp://ethttps://) est une base minimale. - Cette faille rappelle aussi l’importance d’un Content Security Policy (CSP) strict dans les interfaces web des applications sensibles.

📣 En résumé

La CVE‑2025‑1987 est une vulnérabilité critique qui pourrait exposer vos identifiants à des attaquants distants sans aucune action directe de votre part. Un simple clic sur une URL enregistrée dans SecurePass suffisait à compromettre la session.

“Mettre ses mots de passe à l’abri, c’est bien. Ne pas installer une trappe sous le coffre, c’est mieux.”

✅ Mettez à jour immédiatement.

✅ Vérifiez vos entrées.

✅ Gardez l’œil ouvert.