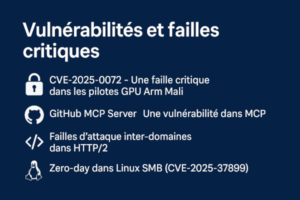

Fin mai 2025 a été marquée par la découverte de plusieurs vulnérabilités critiques touchant des composants largement utilisés, tant dans les environnements utilisateurs que serveurs. Voici une synthèse technique approfondie de ces failles majeures.

1. CVE-2025-0072 : Faille critique dans les pilotes GPU ARM Mali

Une vulnérabilité critique référencée sous le numéro CVE-2025-0072 affecte les pilotes GPU ARM Mali, notamment ceux embarqués dans les smartphones Google Pixel (séries 7 à 9). Cette faille permet une élévation de privilèges via l’exécution de code arbitraire dans l’espace noyau.

Le problème vient d’un défaut de validation dans la gestion de la mémoire partagée utilisée entre les processus utilisateur et le noyau via les interfaces GPU. L’exploitation permettrait à une application malveillante d’échapper à l’espace utilisateur et de modifier des structures noyau, compromettant ainsi l’intégrité du système.

Fait notable : les protections mémoire avancées comme Memory Tagging Extension (MTE) d’ARM, introduites pour mitiger ce type d’attaque, peuvent être contournées via cette faille. Google a diffusé un correctif en urgence pour les appareils Pixel, mais de nombreux OEM Android restent vulnérables à ce jour.

2. GitHub MCP Server : contournement d’accès par issues malveillantes

Une faille dans l’infrastructure GitHub MCP (Maintainer Communication Platform) a été rendue publique. Cette plateforme permet aux développeurs open-source de communiquer avec les mainteneurs de projets sans divulguer leur identité.

Des chercheurs ont démontré qu’il était possible de soumettre des issues contenant des charges utiles spéciales, qui, lorsqu’elles sont consultées par un mainteneur authentifié, permettent un vol de jetons d’authentification ou un accès non autorisé aux dépôts privés.

L’impact est considérable car cette faille ne dépend pas d’un code côté client mais du comportement d’un service tiers lié à GitHub. GitHub a désactivé temporairement certaines fonctionnalités de MCP pour contenir le problème et travailler à une solution structurelle.

3. HTTP/2 – Attaques CrossPUSH et CrossSXG

Deux nouvelles variantes d’attaques XSS inter-domaines ont été révélées par l’université Tsinghua. Elles exploitent des faiblesses structurelles du protocole HTTP/2, notamment dans le multiplexage et la gestion des ressources cross-site.

- CrossPUSH permet à un site malveillant d’injecter des scripts dans des réponses push HTTP/2 de domaines légitimes, en abusant du mécanisme de priorité des flux.

- CrossSXG cible les échanges de type SXG (Signed HTTP Exchange) en introduisant une confusion entre le contenu signé et le contenu manipulé via des entêtes falsifiés.

Ces attaques sont particulièrement dangereuses dans les contextes CDN et sur les navigateurs modernes supportant SXG (ex. : Chrome).

4. Linux : CVE-2025-37899 – Faille dans la pile SMB

Identifiée grâce à une analyse automatisée à l’aide de GPT-4o d’OpenAI, la faille CVE-2025-37899 affecte la pile SMB (Server Message Block) du noyau Linux. L’attaque exploite une mauvaise gestion de la désérialisation dans la fonction de négociation de protocole SMBv2.

Cela permet à un attaquant réseau de planter le noyau à distance ou de l’amener à exécuter du code arbitraire, sans authentification. Toutes les distributions incluant une implémentation SMB noyau sont potentiellement vulnérables.

Un correctif a été soumis au noyau principal, mais la propagation dépend des mainteneurs de distributions.

Que retenir ?

Ces vulnérabilités mettent en lumière plusieurs tendances clés :

- La sophistication croissante des attaques inter-protocoles, comme le montre HTTP/2.

- La persistance des failles dans les pilotes propriétaires (GPU, SMB), souvent moins audités.

- L’usage croissant d’outils IA pour la détection proactive de failles, qui ouvre de nouvelles perspectives, mais aussi de nouveaux défis.

Encadré pratique : Comment se protéger ?

Pour les RSSI et admins système :

- Surveillance SIEM :

- Ajouter des règles de détection d’exploitation ARM Mali dans les logs kernel Android.

- Surveiller les accès non-autorisés sur GitHub via alertes OAuth ou changements de permissions.

- Intégrer des alertes sur l’usage anormal de

http/2et SXG via reverse proxy (NGINX ou Apache). - Utiliser

auditdoufalcopour détecter les comportements suspects liés à la pile SMB.

- Mesures correctives immédiates :

- Appliquer les patchs dès disponibilité (Pixel, noyau Linux, navigateurs web).

- Désactiver SXG temporairement côté client et serveur en attendant un durcissement.

- Limiter les réponses HTTP/2 push à des domaines strictement contrôlés.

- Restreindre l’accès à GitHub MCP aux comptes mainteneurs réellement utilisés.

- Bonnes pratiques :

- Imposer la mise à jour automatique ou supervisée des composants critiques.

- Documenter les dépendances exposées au web et effectuer un pentest régulier.

- Implémenter un plan de gestion des vulnérabilités avec priorisation basée sur CVSS.