Si vous pensiez qu’OWASP se limitait au Top 10 des failles applicatives, détrompez-vous. Derrière ce club d’experts en cybersécurité à l’acronyme pas très glamour se cache Boîte à Outils OWASP gratuite, open source, et redoutablement efficace. Et comme on aime bien l’efficacité qui pique, on vous a préparé une revue technique de ces outils avec un zeste d’humour bienveillant. Car sécuriser, oui, mais sans s’endormir !

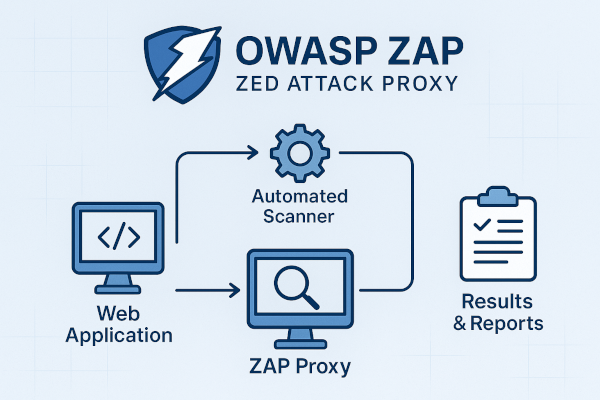

1. 🧪 OWASP ZAP (Zed Attack Proxy)

Le scanner d’intrus qui ne dort jamais

ZAP, c’est le couteau suisse de l’analyse dynamique de sécurité des applications web. Il scanne, injecte, analyse et rapporte tout ce qui ne devrait pas être accessible.

🧠 Pourquoi l’utiliser ?

- Il détecte injections, XSS, CSRF et autres douceurs malicieuses.

- Idéal pour tester vos applis avant mise en prod.

- Utilisable en ligne de commande ou via UI graphique.

🔗 https://owasp.org/www-project-zap

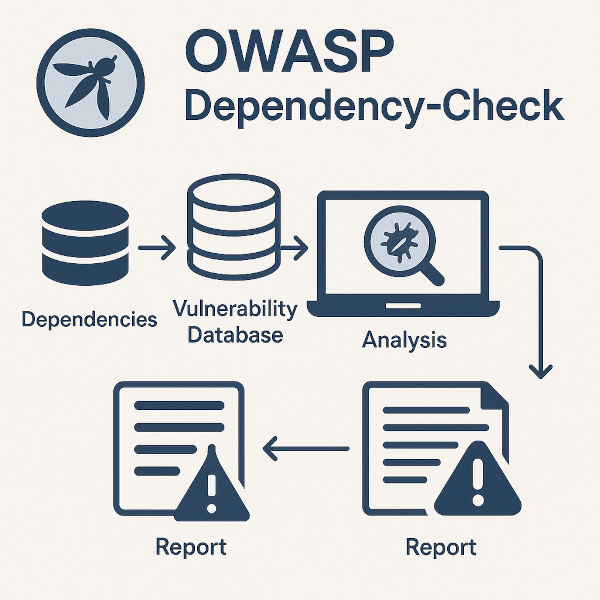

2. 🧱 OWASP Dependency-Check

“Tu devrais mettre à jour ce vieux package.”

Ce scanner statique vérifie vos dépendances tierces (Maven, NPM, etc.) pour détecter celles qui ont des vulnérabilités connues.

🔎 Il génère :

- des rapports avec les CVE identifiées,

- des conseils de remédiation,

- une bonne dose de culpabilité si vous êtes en version jQuery 1.6.

🔗 https://owasp.org/www-project-dependency-check

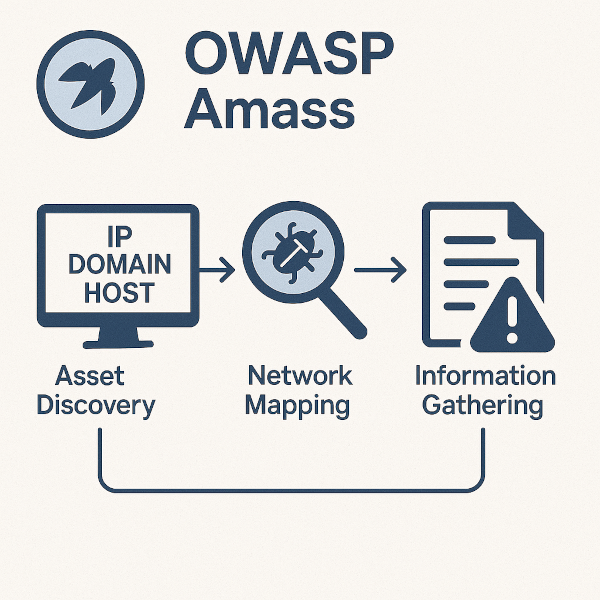

3. 🌐 OWASP Amass

La reconnaissance réseau, version Sherlock Holmes

Un outil de reconnaissance DNS et réseau. Amass est utilisé pour la cartographie d’attaques via collecte d’informations OSINT, scan actif/passif, et découverte de sous-domaines.

🎯 Use cases :

- Pentests externes

- Bug bounty

- Carto des assets « oubliés » (tu sais, ce sous-domaine

dev-vieux-projet-beta.mondomaine.tld…)

🔗 https://owasp.org/www-project-amass

4. 📋 OWASP Defectdojo

Le gestionnaire de vulnérabilités qui fait aussi secrétaire

Une appli web pour centraliser, trier, suivre toutes les vulnérabilités détectées par vos scanners (ZAP, Nessus, Burp, etc.).

🗃️ Ce qu’il fait bien :

- Intégration avec CI/CD

- Dashboard de suivi

- Gestion des risques et des plans de correction

👨💻 Tu veux un « Jira pour la sécu » ? C’est lui.

🔗 https://owasp.org/www-project-defectdojo

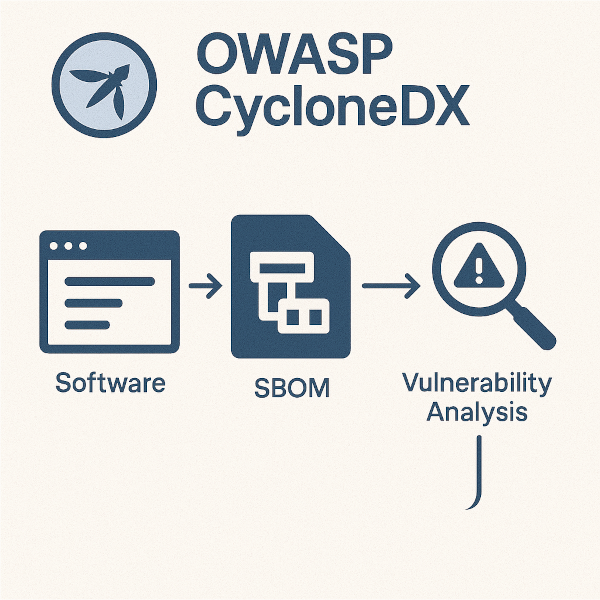

5. 🧾 OWASP CycloneDX

Parce que tu ne peux pas sécuriser ce que tu ne connais pas.

CycloneDX est un format SBOM (Software Bill of Materials) permettant de décrire précisément les composants d’un logiciel.

📦 Objectifs :

- Inventorier les bibliothèques, frameworks, packages

- Identifier l’impact d’une vulnérabilité critique (log4shell, ça vous parle ?)

- Automatiser la conformité logicielle

🔗 https://owasp.org/www-project-cyclonedx

6. 🐉 OWASP Threat Dragon

Modélise les menaces sans souffler du feu

Un outil de modélisation des menaces, façon Data Flow Diagrams + STRIDE, le tout via une interface simple et didactique.

📐 Intérêts :

- Identifier les risques dès la conception

- Documenter visuellement les flux sensibles

- Intégrer la sécu dans les specs dès le début (et éviter les patchs bricolés plus tard…)

🔗 https://owasp.org/www-project-threat-dragon

7. 🛡️ OWASP CSRFGuard

Le garde du corps des tokens CSRF

Déployable côté serveur Java (et compatible avec Struts, Spring…), CSRFGuard protège contre les attaques Cross-Site Request Forgery via génération et vérification de tokens.

🔒 Atouts :

- Configuration flexible

- Intégration simple avec filtres HTTP

- Compatible avec frameworks courants

💡 Moins connu, mais ultra utile sur les vieilles applis « maison ».

🔗 https://owasp.org/www-project-csrfguard

8. 🎮 OWASP Security Shepherd

Apprends la sécurité comme dans un escape game

Une plateforme ludique et pédagogique de gamification offensive, idéale pour former développeurs et pentesters.

🕹️ Mode d’emploi :

- Résolution de défis (XSS, SQLi, bruteforce, etc.)

- Niveau débutant à expert

- Parfait pour sensibiliser sans PowerPoint

🎓 Recommandé pour les formations internes et les bootcamps.

🔗 https://owasp.org/www-project-security-shepherd

🔚 Conclusion – OWASP, ton allié sécurité open source

OWASP, ce n’est pas juste des Top 10 ou des conférences américaines en chemises rayées. C’est un arsenal complet, gratuit, et collaboratif pour renforcer la sécurité de vos applications, de la conception à la production.

💡 Que vous soyez développeur, auditeur, DevSecOps ou architecte, cette boîte à outils a quelque chose à vous offrir. Testez, jouez, automatisez… mais surtout, sécurisez !

Et si vous ne savez pas par où commencer ? Installez ZAP, amusez-vous avec Security Shepherd, et scannez vos dépendances avec Dependency-Check. Vous nous remercierez plus tard 😉

Nous reviendrons prochainement sur chaque outil et sur ceux que nous n’avons pas évoqué dans cette article comme « Juice Shop »