“Alerte : Nouvelle alliance hacktiviste – BD Anonymous Team et Anonymous Suisse ont officiellement annoncé une nouvelle alliance.”

(Source : FalconFeeds.io)

Les romances de l’été, c’est pour les magazines people. Dans le cyberespace, la saison 2025 démarre avec une alliance beaucoup moins romantique : BD Anonymous Team et Anonymous Switzerland viennent d’officialiser leur partenariat. Et quand deux collectifs hacktivistes aux tempéraments bien trempés décident de se tenir la main, ce n’est pas pour poster des selfies. C’est plutôt pour viser plus gros, plus loin… et plus bruyant.

🎭 Les protagonistes : portraits sans filtre

BD Anonymous Team

Origine : Bangladesh.

Réputation : hacktivisme à l’ancienne, avec une bonne dose de cybernationalisme.

Menu habituel : attaques DDoS contre des sites gouvernementaux, défacements, et publication de données volées.

Particularité : un ton revendicatif, des campagnes coordonnées, et une présence marquée sur Telegram et X.

Anonymous Switzerland

Origine : Suisse, mais le nom n’est pas juste une localisation, c’est aussi une posture : défense des libertés numériques, opposition à la surveillance de masse, et dénonciations politiques.

Historique : attaques contre des infrastructures gouvernementales et privées, souvent accompagnées de manifestes sur la liberté d’expression.

Atout : communication claire et structurée, ce qui les rend visibles (et audibles) bien au-delà des cercles techniques.

🌍 Pourquoi cette alliance maintenant ?

Dans le cybermilieu, une alliance n’est jamais un hasard. On peut avancer quelques hypothèses :

- Mutualisation des ressources : partager botnets, exploits et accès, c’est comme fusionner deux armées avec des stocks de munitions différents.

- Cibles communes : si vos agendas de “justice numérique” s’alignent, pourquoi ne pas frapper ensemble ?

- Visibilité médiatique : une opération menée par deux groupes connus a plus de chances de faire la une des flux cyber.

Le contexte 2025 aide aussi : tensions géopolitiques, montée des cyberattaques motivées politiquement, et durcissement des législations sur Internet dans plusieurs pays. De quoi donner aux hacktivistes un carburant idéologique sans fin.

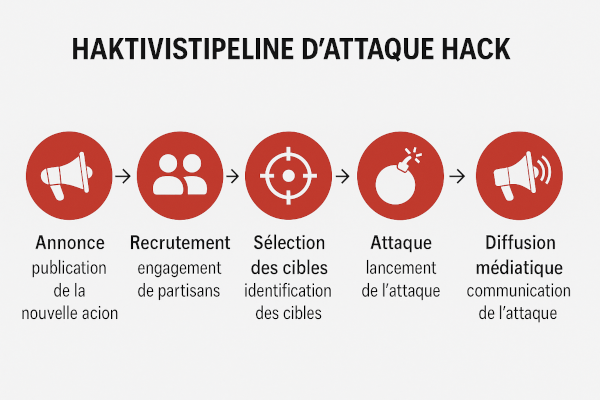

⚙️ Modes opératoires probables

Ce n’est pas sorcier : quand deux groupes de ce type collaborent, on peut s’attendre à voir :

- DDoS coordonnés : plus de machines, plus de bande passante, plus de dégâts.

- Leaks massifs : bases de données exfiltrées et publiées en “preuve” d’une opération réussie.

- Défacement synchronisé : pour frapper les esprits avec un message politique commun.

- Campagnes de désinformation : diffusion coordonnée de narratifs sur les réseaux sociaux.

Les alliances permettent aussi de mélanger les techniques : là où l’un excelle en intrusion, l’autre peut maîtriser la propagation virale des messages.

🩸 Cibles potentielles

Sans boule de cristal, on peut néanmoins dresser une liste de cibles “logiques” :

- Institutions gouvernementales jugées oppressives ou corrompues.

- Entreprises internationales impliquées dans des politiques contestées (surveillance, exploitation de ressources).

- Infrastructures critiques accessibles via Internet et insuffisamment protégées.

Et comme toujours avec le hacktivisme, les actions ne sont pas uniquement techniques : il y a un travail de communication massif pour faire passer le message.

🎯 Pourquoi ça nous concerne tous

Même si la cible annoncée est “politique”, les dégâts collatéraux sont fréquents :

- Un DDoS sur un ministère peut toucher des services annexes utilisés par des citoyens.

- Une fuite de données peut contenir des informations personnelles d’innocents.

- Les campagnes de désinformation peuvent semer la confusion dans un contexte déjà tendu.

Bref : l’intention initiale compte peu quand les conséquences se propagent comme une traînée de poudre.

🥊 Lecture critique

Ces groupes se présentent souvent comme des justiciers numériques. Mais, comme dans les films, les justiciers font parfois autant de dégâts que les “méchants”.

Là où ça devient ironique, c’est que certaines de leurs cibles sont elles-mêmes déjà des victimes d’attaques d’autres acteurs. C’est un peu comme dérober le vélo de quelqu’un qui vient juste de se le faire voler… par un autre.

📌 Pour aller plus loin – Conseils aux DSI et RSSI

1. Surveillez vos surfaces exposées

- Inventaire complet des services accessibles depuis Internet.

- Fermeture ou restriction des accès non nécessaires.

2. Préparez une défense anti-DDoS

- Solutions en cloud (Cloudflare, Akamai, Radware…) ou internes.

- Tests réguliers pour vérifier la résilience.

3. Gérez vos journaux et alertes

- Mise en place d’un SOC ou d’un SIEM pour détecter les anomalies en temps réel.

- Alertes configurées sur des comportements inhabituels (trafic soudain, connexions suspectes).

4. Élaborez un plan de communication de crise

- Messages pré-rédigés pour médias, clients, partenaires.

- Processus de validation rapide pour éviter le silence radio ou la panique.

5. Sensibilisez vos équipes

- Pas seulement les équipes IT : RH, communication, juridique doivent savoir quoi faire en cas d’attaque.

- Formations régulières aux risques de phishing et de fuite d’informations.

🔚 Conclusion nerveuse

Cette alliance entre BD Anonymous Team et Anonymous Switzerland n’est peut-être pas la plus grande fusion de l’histoire du hacktivisme, mais elle est suffisamment sérieuse pour mériter l’attention.

Les prochaines semaines diront si c’était un simple effet d’annonce ou le début d’une campagne coordonnée.

En attendant, souvenez-vous : dans le cyberespace, les alliances ne se forment pas pour organiser des pique-niques. Elles se forment pour frapper plus fort. Et cette fois, les deux marteaux sont levés.