🔍 Introduction : la révélation allemande

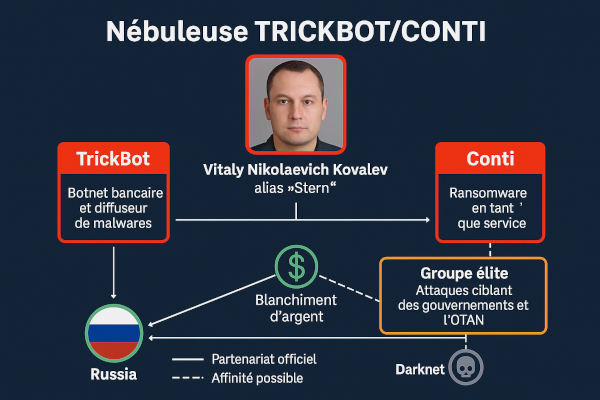

Le 30 mai 2025, la police criminelle fédérale allemande (BKA) a révélé l’identité d’un cybercriminel de premier plan : Vitaly Nikolaevich Kovalev, alias « Stern », cerveau présumé derrière les groupes TrickBot et Conti. Cette annonce officielle marque un tournant dans la manière dont les États européens luttent contre la cybercriminalité transnationale. L’Allemagne emboîte ainsi le pas aux États-Unis, qui avaient déjà identifié certains membres de cette nébuleuse malveillante.

🕵️♂️ Qui est Vitaly Kovalev ?

Vitaly Nikolaevich Kovalev, 36 ans, est de nationalité russe. Il opérait sous plusieurs pseudonymes, dont « Stern », dans des forums clandestins de cybercriminalité. Décrit comme un acteur clé de la scène malware depuis la fin des années 2000, il aurait progressivement pris les commandes opérationnelles du groupe TrickBot, avant de contribuer à la création de Conti, l’un des ransomwares les plus destructeurs de la dernière décennie.

Kovalev était jusqu’à présent un fantôme numérique : connu des analystes, mais jamais formellement identifié par une autorité européenne. Le BKA vient de briser cette invisibilité.

🧬 TrickBot & Conti : anatomie d’un empire cybercriminel

TrickBot, à l’origine, était un cheval de Troie bancaire visant les identifiants d’accès aux comptes en ligne. Rapidement, il est devenu un « loader » capable de déployer d’autres malwares, grâce à une infrastructure modulaire et un réseau de bots répartis dans le monde entier.

Conti, quant à lui, a émergé comme un ransomware « as a service », opéré par une équipe resserrée et professionnelle, souvent recrutée parmi les anciens de TrickBot. Conti a fait parler de lui pour :

- L’attaque contre le système de santé irlandais (HSE) en 2021,

- Des campagnes contre des ministères, collectivités locales, et entreprises industrielles,

- Une organisation hiérarchisée digne d’une PME, avec des salaires, un helpdesk, et une communication interne.

Le « Conti Leaks » de 2022 a mis en lumière l’ampleur et la sophistication du groupe, révélant des liens potentiels avec les services de renseignement russes.

🎯 Pourquoi le doxxing est stratégique ?

Révéler publiquement l’identité de cybercriminels recherchés, sans arrestation immédiate, est une méthode de plus en plus utilisée par les États :

- Dissuasion : le doxxing expose les individus à des sanctions, rend leurs déplacements plus risqués, et les stigmatise auprès de leurs partenaires.

- Pression diplomatique : dans le contexte de la guerre en Ukraine et du gel des coopérations judiciaires avec la Russie, cette tactique vise aussi à forcer une réaction.

- Message politique : l’Allemagne signale ici qu’elle prend le leadership européen dans la traque des cybercriminels internationaux.

Ce n’est pas un acte isolé, mais une brique de plus dans la guerre d’usure juridique, technique et symbolique que mènent les démocraties contre les gangs numériques.

🌍 Enjeux et perspectives européennes

L’Union européenne a jusqu’à présent souffert d’un manque de coordination dans la lutte contre la cybercriminalité transnationale. Cette action allemande pourrait :

- Renforcer la coopération entre agences européennes (Europol, ENISA, CERTs nationaux),

- Inciter à une harmonisation des lois de cyber-répression,

- Donner un coup d’accélérateur aux projets de cyber-sanctions et de listes noires européennes,

- Stimuler la veille collaborative et le renseignement open source (OSINT).

Par ailleurs, en montrant l’exemple, Berlin pousse d’autres capitales à sortir du silence ou de l’inaction sur des sujets cyber encore trop souvent relégués au second plan.

🧼 Conclusion + appel à la vigilance (cyberhygiene)

L’identification publique de Vitaly Kovalev, alias Stern, constitue un jalon symbolique fort dans la lutte contre les mafias numériques. Elle rappelle que derrière les ransomwares se cachent des individus, parfois bien identifiés, mais encore protégés par des zones grises géopolitiques.

Pour les entreprises, collectivités et citoyens, cela souligne l’urgence de renforcer sa posture de cybersécurité :

- Formation et sensibilisation régulières,

- Segmentation des réseaux,

- Sauvegardes hors-ligne,

- Supervision continue,

- Gestion des accès à privilèges,

- Et surtout, vigilance face aux signaux faibles.

Car pendant que les États doxent, les rançons tombent encore. Et les « Stern » de demain sont déjà à l’œuvre.