“Pourquoi s’acharner sur des équipements obsolètes ? Parce qu’ils ont une chose qu’aucune IA ne peut patcher : une DSI trop occupée à piloter des switches sur Excel.”

🧩 Contexte : l’arrière-cuisine des SMA hackés

Mi-juillet 2025, les analystes de plusieurs CERTs (GTIG, TheHackerNews, etc.) lèvent un lièvre qui faisait déjà la sieste dans les réseaux d’entreprises : un rootkit nommé OVERSTEP, ciblant des SonicWall SMA 100 Series. Pas un PoC. Pas un scareware. Non : un vrai backdoor, niveau bootloader, qui persiste même après un reset d’usine.

Et comme un bon vin moisi, cette attaque a mariné en silence depuis octobre 2024.

🎯 Cibles :

- Des appliances SMA 100 Series, patchées, mais en fin de vie (EOL).

- Des environnements VPN d’accès distant.

- Des organisations trop confiantes dans leur console de gestion (et trop lentes à migrer).

🧠 Comment fonctionne OVERSTEP ?

Spoiler : ça va plus loin que « juste un malware ».

📦 Étape 1 – Goutte à goutte

Le point d’entrée reste incertain (possiblement une vulnérabilité zero-day ou password reuse sur les interfaces d’administration). Une fois la porte entrouverte, l’attaquant déploie une payload furtive en user-mode, qui injecte progressivement un rootkit dans la partition de boot.

🧬 Étape 2 – Injection bootloader (UEFI/BIOS-like)

OVERSTEP modifie les scripts d’initialisation système des appliances SonicWall, en injectant un composant persistant. Résultat :

- Retour à l’usine ? Rien n’y fait.

- Scan antivirus ? Trop tard, le rootkit se charge avant.

- Reboot ? C’est exactement ce qu’il veut.

🦠 Étape 3 – Commande & Contrôle

Une fois installé, OVERSTEP ouvre un canal chiffré et déporté, permettant :

- Surveillance des connexions VPN.

- Extraction d’identifiants.

- Déploiement d’outils de reconnaissance AD ou lateral movement.

- Préparation au ransomware (souvent avec Cobalt Strike ou payloads maison).

🧙 Attribution : qui sont les marionnettistes ?

Le groupe UNC6148 (attribué par Google Threat Intelligence) est pointé du doigt :

- Comportement similaire à Abyss ransomware gang.

- Infrastructure C2 relayée via des VPS anonymisés.

- Campagne ciblée, lente, propre, sans bruit.

OVERSTEP n’est pas un outil amateur. C’est une bombe à retardement : il reste dans le coin, discret, jusqu’à l’ouverture du bal.

🏚️ Pourquoi ça marche si bien ?

Parce que dans trop de SI, EOL veut dire “on verra l’an prochain”, pas “désactivation immédiate”.

Facteurs aggravants :

- Les SMA 100 ne sont plus maintenus par SonicWall.

- Les consoles de gestion restent exposées sur Internet (avec ou sans MFA).

- Les logs sont insuffisants voire désactivés.

- Les mises à jour de firmware sont bloquées… ou ignorées.

🔒 Recommandations immédiates

- Remplacez vos SMA 100 dès maintenant. Ce n’est pas un conseil, c’est une prière.

- Analysez la séquence de boot si vous êtes déjà compromis (bon courage).

- Isolez les accès VPN des systèmes critiques.

- Surveillez les connexions sortantes anormales côté firewall.

- Désactivez tout accès d’administration exposé.

- Activez l’authentification forte partout, même sur des interfaces “internes”.

- Conservez des logs syslog externes (et surtout : relisez-les un jour).

🧨 Conclusion : La leçon du jour

Un rootkit qui s’installe sur un équipement à jour, mais obsolète, ça s’appelle du karma SI. Et OVERSTEP n’est que la version industrialisée d’un message que beaucoup refusent d’entendre :

Le périmètre réseau n’est plus une frontière. C’est une passoire qu’on s’obstine à repeindre.

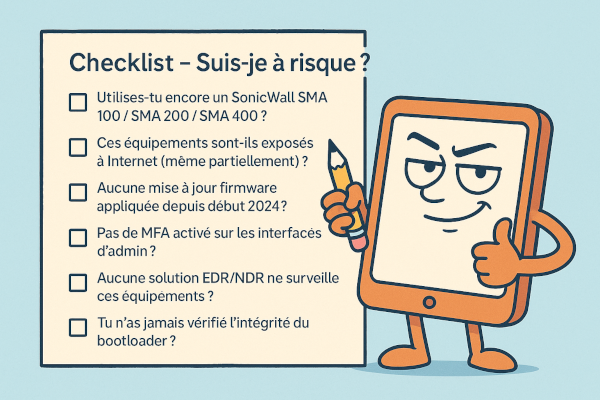

✅ Checklist – Suis-je à risque avec OVERSTEP ?

Pose-toi ces questions sans détour :

- 🔲 Utilises-tu encore un SonicWall SMA 100 / SMA 200 / SMA 400 ?

→ Fin de vie = terrain de jeu pour attaquants.

- 🔲 Ces équipements sont-ils exposés à Internet (même partiellement) ?

→ Interface admin, portail VPN, accès distant non cloisonné ?

- 🔲 Aucune mise à jour firmware appliquée depuis début 2024 ?

→ Tu pourrais déjà être compromis.

- 🔲 Pas de MFA activé sur les interfaces d’admin ?

→ L’attaque brute force ou via cred reuse devient triviale.

- 🔲 Aucune solution EDR/NDR ne surveille ces équipements ?

→ OVERSTEP peut dormir tranquille.

- 🔲 Tu n’as jamais vérifié l’intégrité du bootloader ?

→ OVERSTEP aime les redémarrages.

- 🔲 Tu ne collectes pas les logs système dans un SIEM externe ?

→ Pas de traces, pas d’alerte, pas de réaction.

🎯 Verdict :

- 0 à 2 cases cochées ? Tu as (encore) une chance.

- 3 à 5 ? Prends une journée off, ça va piquer.

- 6 à 7 ? Appelle ton RSSI. Non, hurle-lui dessus. Et prépare le plan de remplacement.