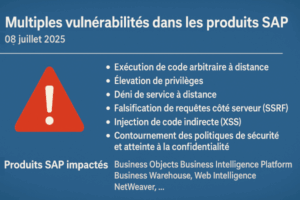

Le CERT‑FR a publié, le 8 juillet 2025, l’avis CERTFR‑2025‑AVI‑0564, relevant plusieurs vulnérabilités critiques affectant divers produits SAP cert.ssi.gouv.fr. Les risques identifiés sont multiples : exécution de code à distance, déni de service, élévation de privilèges, contournement des politiques de sécurité, attaques SSRF et failles XSS.

🔍 Vulnérabilités dévoilées

Bien que l’avis lui-même ne liste pas exhaustivement chaque CVE, il renvoie au bulletin de sécurité SAP de juillet 2025et spécifie trois identifiants notables : CVE‑2024‑53677, CVE‑2025‑30009, CVE‑2025‑30010, CVE‑2025‑30011 cert.ssi.gouv.fr. Voici les types de failles concernées :

- Exécution de code arbitraire à distance (RCE)

- Élévation de privilèges

- Déni de service (DoS) à distance

- Falsification de requêtes côté serveur (SSRF)

- Injection de code indirecte (XSS)

- Contournement des politiques de sécurité et atteinte à la confidentialité

📦 Produits SAP impactés

Un grand nombre de produits SAP sont concernés. Voici la liste exhaustive fournie par le CERT‑FR :

- Business Objects Business Intelligence Platform (CMC)

- Versions ENTERPRISE 430 et 2025

- Business Warehouse (BW/BW4/HANA)

- DW4CORE : 100/200/300/400/916

- SAP_BW : 700 → 758 (plusieurs sous‑versions)

- BW/4HANA BEx Tools

- BusinessObjects Promotion Management (CMC)

- Versions ENTERPRISE 430, 2025, 2027

- Web Intelligence (BusinessObjects BI Platform)

- Versions ENTERPRISE 430, 2025, 2027

- ENTERPRISECLIENTTOOLS mêmes versions

- Content Administrator Workbench

- Versions DW4CORE et SAP_BW comme ci‑dessus

- Data Services (DQ Report)

- SBOP_DS_MANAGEMENT_CONSOLE 4.3 et 2025

- Gateway Client

- SAP_GWFND versions 752 → 758

- NetWeaver

- RFC enabled function modules

- XML Data Archiving Service (J2EE‑APPS 7.50)

- ABAP Server & Platform (SAP_BASIS)

- Application Server ABAP & ABAP Platform

- SAP Plug‑In Basis (PI_BASIS)

- …et d’autres modules intermédiaires importants (détails sur l’avis).

Cette gamme démontre l’étendue de l’attaque potentielle : plateformes BI, entrepôts de données, outils de gouvernance, services back-end ABAP/Java et interfaces client.

📌 CVE identifiées

- CVE‑2024‑53677

- CVE‑2025‑30009

- CVE‑2025‑30010

- CVE‑2025‑30011 cert.ssi.gouv.fr

Ces CVE couvriraient un panel de failles variées, bien que les détails techniques n’aient pas été diffusés directement dans l’avis.

🎯 Enjeux et risques majeurs

- Exécution de code à distance (RCE)

Les failles RCE permettent à un attaquant d’injecter et d’exécuter du code arbitraire sur le serveur affecté — potentiellement sans interaction utilisateur — ouvrant la voie à un compromis total des systèmes. - Élévation de privilèges

Des attaques ciblant des escalades de privilèges peuvent permettre de passer d’un accès limité à un contrôle administrateur, notamment sur des plateformes centralisées (BI, BW, Promotion). - Déni de service (DoS)

La capacité à provoquer un DoS à distance impacte l’accessibilité des services SAP, pouvant paralyser les processus critiques de l’entreprise (reporting, entrepôts, intégration). - SSRF et XSS

Les failles de type SSRF peuvent servir de porte d’entrée pour accéder à des ressources internes, tandis que les vulnérabilités XSS compromettent l’intégrité des interfaces web et exposent les sessions utilisateur. - Atteinte à la confidentialité / sécurité

Ces vulnérabilités facilitent l’accès non autorisé à des données sensibles, remettant en cause la confiance des utilisateurs et la conformité RGPD.

✅ Recommandations & mesures

- Appliquer immédiatement les correctifs disponibles dans le bulletin SAP « july‑2025 » daté du 8 juillet 2025

- Vérifier les versions installées sur vos environnements SAP, en particulier pour les modules cités.

- Prioriser les mises à jour sur les systèmes exposés à Internet, surtout les portails BI et web.

- Effectuer des scans de vulnérabilités post-déploiement pour s’assurer du succès des correctifs.

- Surveiller les journaux : exploitation possible liée aux CVE mentionnées ou signaux d’attaque en cours.

📌 Conclusion

L’avis CERTFR‑2025‑AVI‑0564 du 8 juillet 2025 alerte sur des vulnérabilités multiples et graves dans l’écosystème SAP — notamment BI, BW, NetWeaver et ABAP/Java. Le spectre d’attaques possible couvre RCE, DoS, élévation de privilèges, SSRF et XSS.

La diversité des produits impactés — du Data Warehouse à la passerelle NetWeaver — signifie que les équipes informatiques doivent agir vite. Un audit des versions, l’identification des failles sur la base des CVE et le déploiement rapide des correctifs doivent être réalisés de façon immédiate pour réduire les risques opérationnels et sécuritaires.

🔗 Références

- Avis CERTFR‑2025‑AVI‑0564, en date du 08 juillet 2025, émis par le CERT‑FR

- Bulletin de sécurité SAP “july‑2025” du 8 juillet 2025