La Cyber Threat Intelligence (CTI) n’est utile que si elle déclenche une action.

Un bon rapport CTI ne doit pas seulement décrire une menace, il doit permettre à un SOC, à des cyber-enquêteurs, ou à des équipes judiciaires de prioriser, corréler, enquêter et agir rapidement.

En travaillant sur la structuration de rapports d’incidents inspirés des pratiques de Europol EC3, des services de renseignement OTAN (NATO), et des standards FIRST / OASIS, une chose apparaît clairement :

📌 La valeur d’un rapport CTI dépend autant de sa structure que de son contenu.

Cet article présente les standards qui font réellement la différence sur le terrain.

🎯 1. L’échelle de fiabilité Admiralty (A-F / 1-6)

L’Admiralty Scale est le standard international utilisé par les services de renseignement, la police judiciaire et les CERT pour qualifier la fiabilité d’une information.

🔹 Deux dimensions indissociables

| Dimension | Échelle | Signification |

|---|---|---|

| Source | A → F | De totalement fiable à fiabilité inconnue |

| Information | 1 → 6 | De confirmée à indéterminée |

👉 Exemple concret :

IOC noté B2

- B → source généralement fiable

- 2 → information probablement vraie

➡️ Exploitable avec corroboration, priorisable immédiatement.

Pourquoi c’est critique ?

- Les enquêteurs ne lisent pas tout

- Ils filtrent par niveau de confiance

- Cette notation permet une priorisation instantanée

📌 Sans cette échelle, votre rapport est informatif.

📌 Avec elle, il devient opérationnel.

🔐 2. Des IOCs réellement exploitables (et pas du bruit)

Un IOC brut, sans contexte, est souvent inutile voire dangereux (faux positifs, blocages abusifs, perte de temps).

✅ Bonnes pratiques indispensables

Un IOC exploitable doit toujours inclure :

- 🔑 SHA-256 en priorité MD5 seul est insuffisant (collisions connues)

- 🕒 Contexte temporel

- première observation

- dernière observation

- 🎯 Usage identifié

- C2

- exfiltration

- staging

- initial access…

- 📊 Score de confiance

- idéalement lié à l’Admiralty Scale

👉 Règle d’or

❌ Un IOC sans contexte = du bruit

✅ Un IOC documenté = une piste d’enquête

🔁 Standard d’échange

Les formats STIX/TAXII, portés par OASIS, sont aujourd’hui la référence pour l’échange automatisé et inter-CERT.

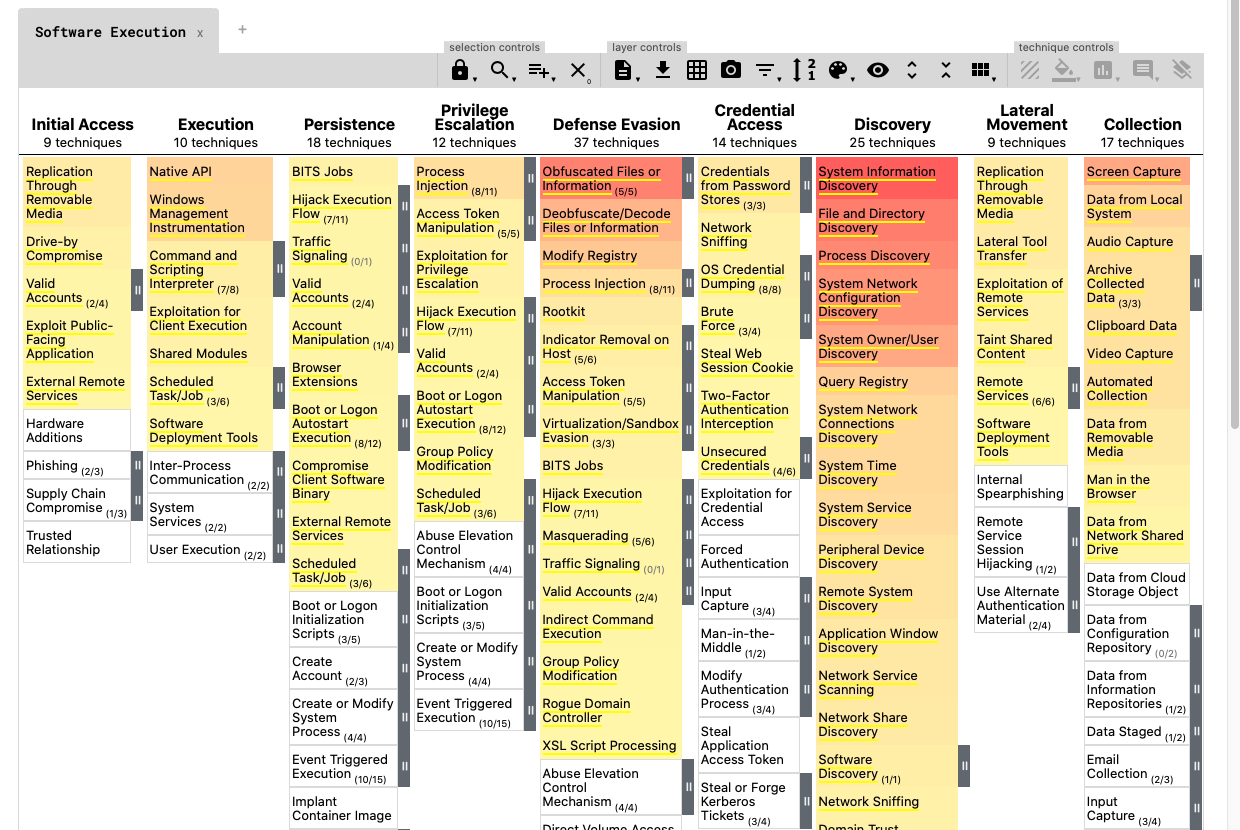

🗺️ 3. Mapper systématiquement avec MITRE ATT&CK

Les descriptions génériques ne suffisent plus.

Les SOC, CERT et forces de l’ordre raisonnent en TTP.

🎯 Exemples précis

- T1566.001 — Phishing: Spearphishing Attachment

- T1021.002 — Remote Services: SMB / Windows Admin Shares

Pourquoi c’est indispensable

- Corrélation inter-incidents

- Détection de campagnes

- Enrichissement automatique SIEM / SOAR

- Lecture universelle entre équipes

Le framework MITRE ATT&CK est aujourd’hui le langage commun de la CTI.

💎 4. Le Diamond Model pour l’attribution (sans sur-interpréter)

Attribuer une attaque n’est jamais une certitude absolue.

Le Diamond Model permet de structurer l’analyse sans tomber dans la spéculation.

🔷 Les 4 sommets

| Sommet | Description |

|---|---|

| Adversaire | Groupe, acteur, proxy |

| Infrastructure | C2, VPS, domaines |

| Capacité | Malware, outils, exploits |

| Victime | Secteur, géographie, taille |

🔐 Règle fondamentale

👉 Toujours indiquer le niveau de certitude, par exemple :

- <25 %

- 25–50 %

- 50–75 %

- 95 %

…et les critères factuels qui justifient cette estimation.

📌 Une attribution non qualifiée = perte de crédibilité.

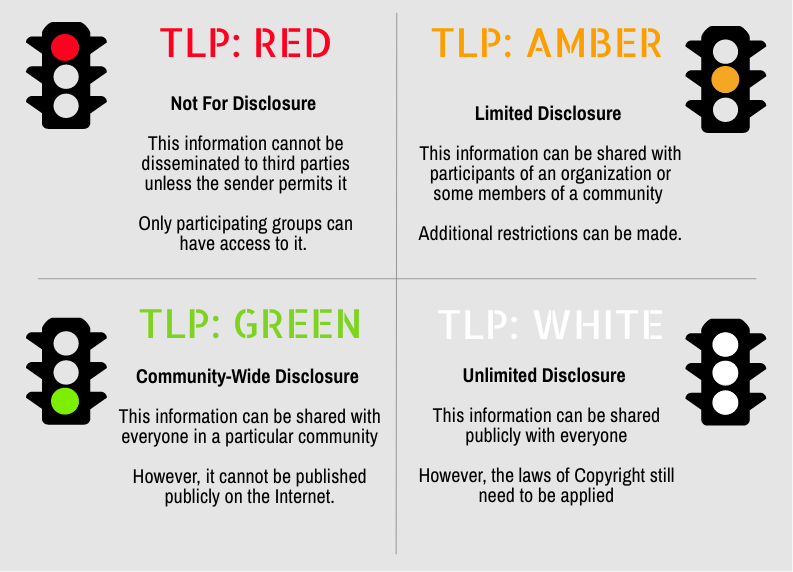

🚦 5. La classification TLP 2.0 : protéger la confiance

Le Traffic Light Protocol 2.0, maintenu par FIRST, définit qui peut voir quoi.

🔴 Les niveaux

- 🔴 TLP:RED → participants directs uniquement

- 🟠 TLP:AMBER+STRICT → organisation destinataire uniquement

- 🟠 TLP:AMBER → organisation + partenaires need-to-know

- 🟢 TLP:GREEN → communauté / secteur

- ⚪ TLP:CLEAR → aucune restriction

👉 Respecter le TLP, c’est :

- protéger les sources

- préserver les capacités d’enquête

- maintenir la confiance inter-partenaires

🧠 Structure recommandée d’un rapport CTI exploitable

Voici un template synthétique utilisé dans les environnements CERT / SOC matures :

- Résumé exécutif

- Contexte et périmètre

- Classification TLP

- Évaluation de fiabilité (Admiralty)

- IOCs enrichis

- Mapping MITRE ATT&CK

- Analyse Diamond Model

- Hypothèses et niveau de certitude

- Actions recommandées

- Annexes techniques / STIX

✅ En conclusion

Un rapport CTI bien structuré permet aux enquêteurs de passer immédiatement à l’action.

Ces standards ne sont pas académiques : ils existent pour fluidifier la coopération internationale, accélérer les enquêtes et réduire le temps de réaction face aux menaces.

👉 Les adopter, c’est :

- parler un langage commun

- gagner en crédibilité

- contribuer à un écosystème cyber plus efficace

📚 Ressources complémentaires

- MISP Taxonomies (incluant Admiralty Scale)

- OASIS CTI – STIX / TAXII

- MITRE ATT&CK Navigator

- FIRST – TLP 2.0