VMware ESXi, ça faisait longtemps 😅, La Cybersecurity and Infrastructure Security Agency (CISA), l’agence fédérale américaine chargée de la cybersécurité, vient de classer une vulnérabilité critique dans VMware ESXi comme étant activement exploitée dans des campagnes de ransomware. Ce n’est pas une simple recommandation de mise à jour : c’est un avertissement sévère : « les attaquants l’utilisent déjà en conditions réelles. »

🧨 💀 CVE-2025-22225 et ses compères : ce qui se passe vraiment

La vulnérabilité en question est CVE-2025-22225, une faille d’écriture arbitraire dans le noyau ESXi. Concrètement, un attaquant déjà présent sur le système peut :

- échapper à la VM sandbox,

- écrire arbitrairement dans le noyau hyperviseur,

- et ainsi prendre le contrôle complet de l’hyperviseur ou y déployer des charges malveillantes telles que des ransomwares.

🔍 Cette vulnérabilité faisait partie d’un ensemble de trois bugs (CVE-2025-22224, CVE-2025-22225, CVE-2025-22226) signalés et corrigés par Broadcom / VMware en mars 2025, mais — selon CISA — elle est aujourd’hui exploitée dans de vraies attaques.

👉 Notons que ces bugs ne sont pas théoriques : ils ont été observés dans des chaînes d’exploitation utilisées par des groupes sophistiqués, dont certains d’origine sinophone, actifs dans des campagnes zero-day depuis au moins février 2024.

👁️🗨️ Pourquoi la CISA émet une alerte ?

La CISA n’émet pas d’avertissements pour des vulnérabilités théoriquement exploitables ; elle ne le fait que lorsqu’il existe :

- des preuves d’exploitation active dans la nature,

- des attaques ayant causé ou visant à causer un impact réel,

- un risque élevé pour des infrastructures critiques ou des grandes entreprises.

🔔 En classant CVE-2025-22225 dans son Known Exploited Vulnerabilities (KEV) Catalog, l’agence impose aux entités gouvernementales américaines des délais stricts d’application de correctifs (Binding Operational Directive), ce qui signifie que :

- soit vous patchez,

- soit vous mettez hors service la version vulnérable,

- soit vous adoptez toutes les mesures d’atténuation conseillées par le fournisseur.

Ce genre de directive est réservé aux vulnérabilités avec preuve d’exploitation active, pas à des CVE juste signalés dans des labos de recherche. C’est un niveau d’alerte très élevé.

💣 L’impact réel et les risques

Les environnements VMware ESXi sont omniprésents dans les datacenters, les clouds privés et les environnements virtualisés d’entreprise. Un hyperviseur compromis permet :

- d’accéder à toutes les machines virtuelles qu’il héberge,

- de contourner les contrôles de sécurité internes,

- d’installer des ransomwares ciblant toutes les VMs en cascade,

- et même d’exfiltrer des données sensibles à l’échelle du SI.

Ce n’est pas une attaque « locale » sur une VM isolée : c’est potentiellement la porte d’entrée pour un déploiement de malware à grande échelle.

🛠️ Ce qu’il faut faire — sans tarder

Voici la feuille de route prioritaire et non négociable, étape par étape :

🔄 1. Appliquer immédiatement les correctifs VMware

✔️ Mettre à jour toutes les instances ESXi, Workstation, Fusion, et Cloud Foundation vers les versions corrigées publiées en mars 2025.

Les CVE suivantes doivent être traitées :

| CVE | Type | Niveau de sévérité |

|---|---|---|

| CVE-2025-22224 | TOCTOU / Race condition | 🔥 Critique |

| CVE-2025-22225 | Écriture arbitraire / Sandbox escape | 🔥 Critique |

| CVE-2025-22226 | Fuite mémoire / divulgation | ⚠️ Important |

👉 Même si votre infrastructure ne semble pas exposée à internet, une compromission interne suffit pour qu’un attaquant les exploite.

🔐 2. Durcir les accès administratifs

- Désactiver l’accès direct aux interfaces de management ESXi depuis l’extérieur du LAN.

- Utiliser des VPNs sécurisés, MFA, et bastions d’accès.

- Réduire drastiquement les droits administratifs avec une approche Least Privilege.

🔎 3. Surveiller et détecter les signes d’exploitation

- Déployer ou vérifier les logs VMkernel pour des échecs d’accès, comportements suspects, et tentatives d’évasion de sandbox.

- Surveiller les comptes disposant de permissions élevées dans VMware.

- Intégrer des règles IDS/EDR spécifiques aux hyperviseurs.

📊 4. Tester vos sauvegardes et plans d’incident

- Assurez-vous que vos copies de secours des VMs sont récemment testées et isolées.

- Ayez un plan de restauration rapide en cas de compromission de l’hyperviseur.

💡 Leçons plus larges

Cette alerte rappelle plusieurs évidences parfois négligées :

- Les hyperviseurs sont des actifs hautement stratégiques et leur sécurité ne peut être déléguée.

- Les patchs ne sont pas une option : ils sont une exigence de survie face à des ransomwares efficients.

- Un attaquant qui contrôle l’hyperviseur peut littéralement mettre à genoux tout un datacenter.

📍 En résumé

👉 La CISA a confirmé l’exploitation active de CVE-2025-22225 dans des campagnes de ransomware.

👉 Ce n’est plus une hypothèse : c’est une menace documentée et exploitée.

👉 Tous les clients VMware doivent patcher sans délai, renforcer leurs accès et surveiller leur environnement.

👉 Un hyperviseur compromis met en péril l’intégralité de votre infrastructure virtuelle — ce n’est pas un détail, c’est une crise potentielle.

Votre hyperviseur n’est pas immunisé par défaut : prenez-le au sérieux, appliquez les correctifs, et traitez ces recommandations comme si votre entreprise ou vos clients étaient déjà en ligne de mire.

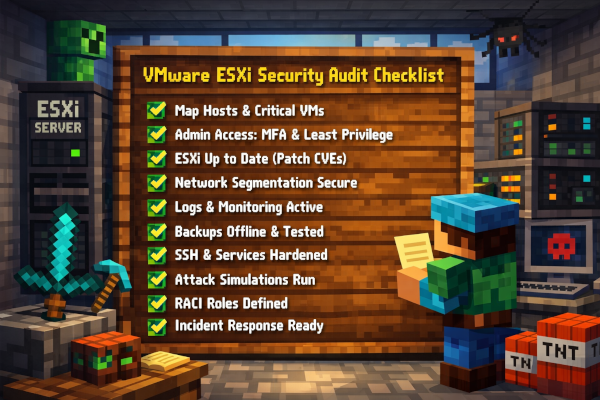

✅ Checklist d’audit de sécurité – Hyperviseur VMware ESXi

(Applicable aux environnements on-prem, cloud privé, PRA/PCA, clusters critiques)

🧭 1. Gouvernance & périmètre de l’hyperviseur

🔎 Cartographie & inventaire

- ☐ Liste exhaustive des hôtes ESXi (version, build, rôle)

- ☐ Identification des clusters critiques (prod, PRA, sauvegarde)

- ☐ Inventaire des VM sensibles (AD, bases de données, ERP, messagerie)

- ☐ Identification des flux réseau vers/depuis ESXi (admin, backup, réplication)

⚠️ Point d’alerte

Un ESXi non inventorié = angle mort total en cas d’attaque.

🔐 2. Gestion des accès & privilèges (critique)

👤 Comptes & authentification

- ☐ Comptes locaux ESXi strictement nécessaires

- ☐ Intégration Active Directory / LDAP configurée proprement

- ☐ MFA obligatoire sur vCenter (quand possible)

- ☐ Aucune utilisation quotidienne du compte

root

🧱 Principe du moindre privilège

- ☐ Rôles personnalisés VMware (pas de droits admin globaux)

- ☐ Séparation claire :

- exploitation

- administration

- sauvegarde

- ☐ Accès temporaires tracés (pas de comptes permanents surdimensionnés)

🚨 Red flag classique

Tout le monde en Administrator sur vCenter = faille organisationnelle majeure.

🌐 3. Sécurisation réseau de l’hyperviseur

🔌 Exposition réseau

- ☐ Interfaces ESXi non exposées à Internet

- ☐ Accès management limité à :

- bastion

- VLAN admin dédié

- VPN sécurisé

- ☐ Aucune administration depuis un poste utilisateur standard

🔥 Segmentation & filtrage

- ☐ VLAN dédiés :

- management

- stockage

- vMotion

- VM production

- ☐ Pare-feu réseau ou micro-segmentation en place

- ☐ Ports inutiles fermés (SSH, CIM, SLP si non utilisés)

🩹 4. Gestion des correctifs & vulnérabilités (CISA / CVE)

🧨 Patch management

- ☐ Version ESXi à jour (incluant CVE critiques récentes)

- ☐ Vérification explicite des correctifs liés à :

- évasion de VM

- accès noyau

- sandbox escape

- ☐ Délai de patch < 30 jours pour CVE critiques

- ☐ Suivi des alertes CISA / KEV Catalog

👉 Rappel : un hyperviseur non patché = ransomware à impact massif.

📜 5. Journalisation, détection & supervision

📊 Logs & traces

- ☐ Logs ESXi et vCenter centralisés

- ☐ Conservation ≥ 6 mois (ou exigences réglementaires)

- ☐ Journalisation des :

- connexions admin

- actions critiques

- changements de configuration

🕵️ Détection

- ☐ Alertes sur :

- connexions hors horaires

- élévations de privilèges

- accès root inhabituels

- ☐ Corrélation SIEM (quand possible)

- ☐ Supervision spécifique hyperviseur (pas seulement VM)

💾 6. Sauvegardes, PRA & résilience ransomware

🧯 Sauvegardes

- ☐ Sauvegardes hors ligne ou immuables

- ☐ Accès sauvegarde séparé des comptes ESXi

- ☐ Test de restauration documenté et régulier

- ☐ Sauvegardes protégées contre suppression admin

🚨 Erreur fréquente

Sauvegarde accessible depuis ESXi = sauvegarde chiffrée avec le reste.

🧪 7. Durcissement système ESXi

🛡️ Hardening technique

- ☐ SSH désactivé (ou accès restreint)

- ☐ Services inutiles arrêtés

- ☐ Secure Boot activé si supporté

- ☐ Accès console physique contrôlé

- ☐ Host Profiles ou baseline de configuration appliqués

🧨 8. Scénarios d’attaque & tests

🎯 Simulation & préparation

- ☐ Scénario « compromission d’une VM → ESXi »

- ☐ Procédure d’isolement d’un hôte compromise

- ☐ Capacité à reconstruire un ESXi from scratch

- ☐ Documentation claire des rôles en cas d’incident

🧠 9. Organisation & responsabilités (souvent négligé)

- ☐ RACI clair sur :

- patching

- sauvegardes

- supervision

- réponse à incident

- ☐ Documentation à jour

- ☐ Pas de dépendance à une seule personne clé

- ☐ Plan de continuité validé par la direction

🧾 10. Conclusion d’audit – verdict rapide

🔍 Évaluation finale

- ☐ Hyperviseur patché et supervisé

- ☐ Accès maîtrisés et traçables

- ☐ Sauvegardes réellement résilientes

- ☐ Capacité de réaction en cas d’attaque

🎯 Si un attaquant prend ESXi, il prend tout.

La sécurité de l’hyperviseur n’est pas un sujet infra, c’est un sujet stratégique.