🧭 Une bonne intention face à une réalité technique brutale

La loi française l’interdiction des réseaux sociaux aux mineurs de moins de 15 ans repose sur une intention difficilement contestable : protéger les enfants face aux risques bien documentés des plateformes sociales (addiction, harcèlement, contenus inadaptés, manipulation algorithmique).

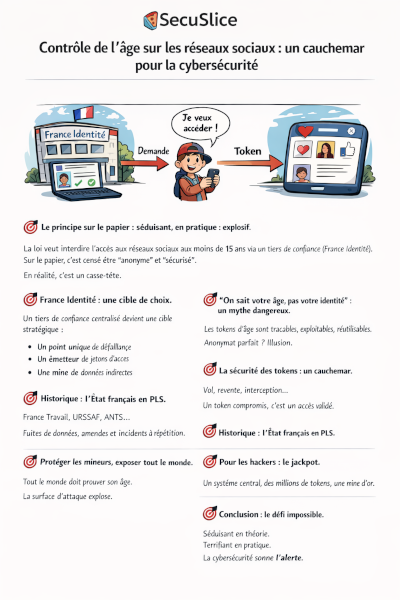

Pour atteindre cet objectif, le législateur s’appuie sur un principe présenté comme vertueux : la vérification d’âge via un tiers de confiance, avec France Identité comme acteur pressenti.

Le discours officiel se veut rassurant : « personne ne sait qui vous êtes, on sait seulement que vous avez l’âge requis ».

D’un point de vue cybersécurité, cette affirmation mérite un sérieux démontage.

🏛️ Le tiers de confiance : une cible à très haute valeur

Introduire un tiers de confiance centralisé dans un écosystème numérique revient à créer mécaniquement :

- un point unique de défaillance,

- une concentration de valeur,

- une cible stratégique prioritaire pour les attaquants.

France Identité (ou tout autre acteur équivalent) ne serait pas un simple service administratif. Il deviendrait :

- un fournisseur d’autorisations d’accès,

- un émetteur de preuves numériques,

- un maillon critique entre l’État et les plateformes privées.

Dans le vocabulaire SSI, on appelle cela un crown jewel.

🔑 Le cœur du problème : les tokens, pas l’identité

Le débat public se focalise souvent sur la question du fichage : « l’État saura-t-il qui se connecte à quoi ? ». Or, ce n’est pas le vrai sujet technique.

Même dans un modèle sans transmission de nom, prénom ou numéro de document, le système repose obligatoirement sur :

- des jetons d’accès (tokens),

- des assertions cryptographiques,

- des mécanismes OAuth / OpenID Connect / JWT,

- des durées de validité,

- des scopes d’autorisation.

👉 Un token vaut un droit d’accès.

Et ce droit peut être :

- volé,

- intercepté,

- rejoué,

- corrélé,

- revendu.

La sécurité réelle du système ne repose donc pas sur la promesse d’anonymat, mais sur la protection absolue de ces jetons.

🗺️ Schéma de flux – France Identité ↔ Plateforme ↔ Utilisateur

Objectif : visualiser le chemin réel des échanges (et où se nichent les risques).

🟦 Case 1/5 – L’utilisateur arrive sur la plateforme

┌──────────────────────────────┐ ┌──────────────────────────────┐ │ 👤 Utilisateur │ │ 🌐 Plateforme (réseau social) │ │ « Je veux me connecter. » │ ───▶ │ « Prouve ton âge. » │ └──────────────────────────────┘ └──────────────────────────────┘

Ce que la plateforme veut vraiment : une preuve exploitable, rapide, automatisable.

🟦 Case 2/5 – Redirection vers le tiers de confiance

┌──────────────────────────────┐ ┌──────────────────────────────┐ │ 🌐 Plateforme │ │ 🏛️ France Identité (tiers) │ │ « Va voir le tiers. » │ ───▶ │ « Qui es-tu ? Montre patte │ │ (redirect OIDC/OAuth) │ │ blanche. » │ └──────────────────────────────┘ └──────────────────────────────┘

➡️ Ici, on entre dans le monde OAuth/OIDC : redirection, authentification, consentement, retour vers la plateforme.

🟦 Case 3/5 – Vérification d’identité côté France Identité

┌──────────────────────────────┐ │ 🏛️ France Identité │ │ « OK, je vérifie ton âge. » │ │ 🔐 (contrôles + registre) │ └──────────────────────────────┘

Point SSI critique : si ce maillon est compromis (applicatif, infra, prestataire, clés…), l’impact est systémique.

🟦 Case 4/5 – Émission d’un jeton / d’une preuve d’âge

┌──────────────────────────────┐ ┌──────────────────────────────┐ │ 🏛️ France Identité │ │ 🌐 Plateforme │ │ « Tiens : un TOKEN ✅ │ ───▶ │ « Merci. J’accepte. » │ │ (>=15 / <15) » │ │ (création session/compte) │ └──────────────────────────────┘ └──────────────────────────────┘

⚠️ Le vrai secret, c’est le token :

- s’il fuit, il peut être rejoué,

- s’il est corrélé, il peut ré-identifier,

- s’il est mal géré, il devient un passe-partout.

🟦 Case 5/5 – L’illusion du “personne ne sait qui se connecte”

┌──────────────────────────────┐ ┌──────────────────────────────┐ │ 🌐 Plateforme │ │ 📊 Logs / corrélations │ │ « Je ne connais pas ton nom │ ───▶ │ IP + device + compte + token │ │ …mais j’ai ton jeton 😉 » │ │ = ré-identification possible │ └──────────────────────────────┘ └──────────────────────────────┘

✅ Résultat : même sans identité civile, les empreintes techniques (sessions, devices, comptes, traces réseau) rendent la corrélation souvent possible.

🧠 « On ne sait pas qui vous êtes » : une fiction technique

L’affirmation selon laquelle « personne ne sait qui se connecte » est, au mieux, une simplification abusive.

Dans la réalité opérationnelle, un jeton est toujours associé à :

- une session,

- un terminal,

- une IP ou un proxy,

- un navigateur,

- un compte côté plateforme.

Même sans identité civile explicite, la ré-identification par recoupement est trivialement possible pour :

- un acteur disposant des logs,

- une plateforme sociale,

- un attaquant ayant compromis plusieurs briques,

- ou une autorité judiciaire.

L’anonymat parfait n’existe pas dans un système d’accès persistant.

💥 Le scénario catastrophe : fuite ou compromission des jetons

Le cauchemar SSI de ce projet tient en une phrase : que se passe-t-il si les tokens sont compromis ?

Quelques scénarios réalistes :

- fuite de clés de signature côté tiers de confiance,

- exposition accidentelle de tokens dans des logs,

- faille applicative dans le fournisseur d’identité,

- interception sur un poste utilisateur compromis,

- mauvaise gestion des refresh tokens,

- bug de configuration côté plateforme consommatrice.

Dans tous les cas :

👉 l’attaquant dispose d’un accès valide et légitime en apparence.

Et contrairement à un mot de passe :

- le token n’est pas forcément lié à une action humaine,

- il peut rester valide longtemps,

- il est difficile à invalider massivement sans impact majeur.

🧱 Le contexte réel : un SI public sous tension permanente

Ce débat ne peut pas être abstrait. Il doit être replacé dans le contexte réel de la cybersécurité publique française.

Ces dernières années ont été marquées par :

- la fuite massive de données de France Travail, sanctionnée par la CNIL (5 millions d’euros),

- des incidents répétés autour de l’URSSAF,

- des soupçons sérieux concernant l’ANTS,

- une vague continue d’attaques contre les collectivités territoriales,

- des hôpitaux exsangues face aux ransomwares.

Ces organisations partagent des caractéristiques communes :

- systèmes complexes et hétérogènes,

- dépendance à de multiples prestataires,

- empilement historique de briques techniques,

- contraintes budgétaires et politiques,

- maturité SSI très variable.

Ajouter une brique d’identité nationale critique supplémentaire dans cet écosystème n’est pas neutre.

⚖️ Un paradoxe stratégique : protéger les mineurs en exposant tous les autres

Pour vérifier que certains utilisateurs sont mineurs, le système impose que :

- tous les utilisateurs prouvent qu’ils ne le sont pas.

On passe ainsi :

- d’une problématique ciblée (les moins de 15 ans),

- à une exposition généralisée de l’ensemble de la population.

Chaque adulte devient un utilisateur du système.

Chaque utilisateur devient un porteur de jeton.

Chaque jeton devient une surface d’attaque.

🎯 Du point de vue d’un attaquant : une cible idéale

Pour un attaquant, ce projet coche toutes les cases :

- centralisation,

- volumétrie massive,

- forte valeur politique et symbolique,

- dépendance à des délais législatifs,

- pression médiatique,

- interconnexions avec des acteurs privés mondiaux.

Ce n’est pas un si, mais un quand.

🛡️ Ce qu’il faudrait au minimum pour que ce soit acceptable

Encadré SSI – exigences minimales (et non suffisantes)

Pour que ce dispositif ne soit pas structurellement dangereux, il faudrait a minima réunir toutes les conditions suivantes. L’absence d’une seule d’entre elles suffirait à remettre en cause l’ensemble du modèle.

🔐 Architecture et cryptographie

- Jetons à usage unique, non rejouables, avec durée de vie très courte (quelques minutes maximum).

- Absence totale de token persistant côté utilisateur ou plateforme.

- Signature cryptographique avec rotation fréquente des clés et HSM certifiés.

- Séparation stricte entre preuve d’âge et tout autre attribut (zéro enrichissement possible).

🧩 Design privacy by design réel (pas déclaratif)

- Aucun identifiant technique stable (pas de pseudo-ID, pas de fingerprint déguisé).

- Interdiction explicite de toute corrélation inter-plateformes.

- Logs strictement minimisés, chiffrés, avec durées de conservation très courtes.

- Audits indépendants réguliers avec publication des résultats.

🧪 Sécurité opérationnelle

- Bug bounty public et permanent.

- Tests d’intrusion récurrents sur l’ensemble de la chaîne (tiers, plateformes, interconnexions).

- Supervision temps réel des abus de jetons et détections d’anomalies.

- Procédures d’invalidation massive immédiate en cas d’incident.

⚖️ Gouvernance et responsabilité

- Responsabilité juridique clairement attribuée en cas de compromission.

- Pas de dilution entre État, prestataires et plateformes privées.

- Capacité démontrée à arrêter le système sans effondrement global en cas de faille critique.

🧠 Réalisme stratégique

- Acceptation explicite que le risque ne peut pas être nul.

- Communication honnête vers le public, sans promesse d’anonymat absolu.

- Reconnaissance que la cybersécurité n’est pas un slogan, mais une contrainte lourde.

👉 En pratique, réunir durablement ces conditions dans le contexte actuel du SI public français relève déjà de l’exploit.

🧩 Conclusion – Un défi cyber sous-estimé

La loi sur l’interdiction des réseaux sociaux aux moins de 15 ans n’est pas absurde dans son intention. Mais son implémentation technique repose sur des hypothèses beaucoup trop optimistes.

Le risque principal n’est pas le fichage idéologique, mais :

- la compromission de tokens,

- la corrélation des accès,

- l’augmentation massive de la surface d’attaque,

- la création d’un point de défaillance national critique.

À l’état actuel de la maturité SSI du secteur public, ce projet représente un pari à haut risque.

Et une certitude demeure :

👉 personne ne voudrait être le responsable de la sécurité de ces jetons.

Merci, enfin un point de vue technique clair