TL;DR : Microsoft a découvert

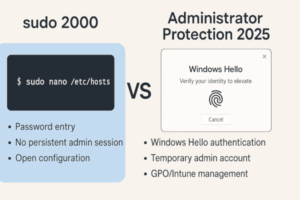

sudo, a mis un peu de Windows Hello dessus, a renommé le tout “Administrator Protection”, et te le vend maintenant comme une révolution en cybersécurité. Accrochez-vous, ça va sudoer sec.

🖼️ Le pitch : une révolution. Paraît-il.

La build 27718 de Windows 11 (Canary) introduit une “nouvelle” fonctionnalité baptisée Administrator Protection. Microsoft, dans un grand moment d’inspiration marketing, annonce :

« Avec cette nouvelle approche de la gestion des privilèges, nous renforçons considérablement la posture de sécurité des endpoints Windows. »

Traduction : on a enfin trouvé comment faire comme Linux, 20 ans après, mais à la sauce boursouflée et télémétrée. Parce qu’évidemment, ce n’est pas sudo, c’est beaucoup mieux. C’est Microsoft.

🧪 En fait, c’est quoi ce truc ?

Le principe d’Administrator Protection est simple :

- Les comptes non-admins peuvent désormais exécuter des tâches avec élévation juste-à-temps, via un compte admin temporaire caché (le SMAA : System Managed Administrator Account).

- Ce compte n’a pas de session utilisateur ni de profil partagé. Il est invoqué comme un sort magique, puis détruit.

- L’élévation nécessite une validation Windows Hello (ou PIN, ou tout ce que Microsoft pourra contrôler).

En gros, t’as plus de session admin permanente. Quand tu veux faire un truc “sensible”, tu passes par une élévation contrôlée et loguée, mais sans avoir besoin d’un compte admin dédié.

Ça te rappelle quelque chose ?

Ben oui, c’est sudo. Sauf qu’ici, faut du TPM, Hello, une build Insider et le consentement des dieux d’Intune.

🧬 Le syndrome Apple : tout réinventer en mieux (selon eux)

Comme chez Apple, Microsoft te vend un truc vieux comme le monde comme étant une avancée monumentale.

Sauf qu’à la différence d’Apple, Microsoft n’a même pas pris la peine de rendre ça simple ou open. Non non :

- Il te faut une build Canary, bien instable ;

- Des GPO ou des configs Intune pour l’activer proprement ;

- Et une bonne dose de documentation opaque, comme toujours.

Et bien sûr, impossible de configurer finement les commandes autorisées. Pas de /etc/sudoers. Pas de journalisation CLI lisible. Et surtout, pas de scriptabilité simple.

C’est la magie Windows : te donner une fonctionnalité presque utile, mais toujours limitée par design.

🧨 Une réponse à un problème que Microsoft a créé

Pourquoi cette feature existe-t-elle ? Parce que Microsoft a laissé pendant 20 ans des utilisateurs se balader avec des droits admin permanents.

- L’UAC ? Une blague. Contournable. Bridé.

- Le token admin persistant ? Un rêve pour les malwares.

- Les comptes locaux admin en entreprise ? Un cauchemar en gestion de flotte.

Alors aujourd’hui, Redmond tente de rattraper le tir avec une solution bricolée façon rustine post-NIS2, habillée comme une innovation.

🤦 Et le développeur dans tout ça ?

Bonne nouvelle ! Si tu es dev, tu pourras :

- Ne plus jamais auto-élever ton application sans consentement explicite ;

- Voir tes outils refuser de fonctionner sans Windows Hello ;

- Et bien sûr, te retrouver coincé parce que ton script PowerShell “admin” a besoin de 3 clics et d’un scan de ton visage pour fonctionner.

Tout ça pour empêcher 1% d’usages malveillants, tout en emmerdant 99% des sysadmins qui bossent.

🧮 Verdict : sudo en version TPM 2.0

Alors oui, ça va un peu améliorer la sécurité. Oui, le modèle JIT est mieux que les droits admin persistants. Oui, le principe du moindre privilège est enfin respecté.

Mais faut-il applaudir ? Franchement non.

Parce que :

- C’est trop tard,

- Trop verrouillé,

- Et trop Microsoft™.

🧻 Conclusion

Bienvenue dans l’ère du sudo sous Windows, version Hello, GPO et bullshit marketing.

La prochaine fois, ils vont sûrement découvrir cron et nous le vendre comme “Automated Scheduled Execution Framework™” avec support Azure, bien sûr.

En attendant, les utilisateurs Linux continueront à faire :

bash sudo apt update && sudo apt upgrade

…sans Hello, sans pop-up, sans drama. Et avec un peu plus de dignité.