🔍 Le Zero Trust, version Pentagone

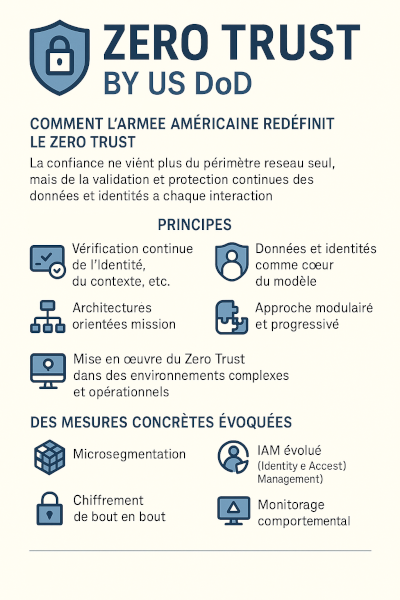

Dans un monde où les cybermenaces deviennent aussi redoutables que les menaces conventionnelles, l’armée américaine ne fait pas que suivre les tendances en cybersécurité. Elle redéfinit le modèle même du Zero Trust, ce principe fondateur selon lequel « personne n’est digne de confiance, même pas à l’intérieur du réseau ».

Si le concept existe depuis longtemps dans la littérature cybersécurité, il est souvent appliqué de manière incomplète ou décorative dans les entreprises. Du VPN un peu bridé, à l’authentification multi-facteur activée partiellement, on en reste souvent au niveau “cosmétique”. Le Département de la Défense américain (DoD), lui, pousse le modèle dans ses retranchements — et le reconstruit pour en faire une architecture militaire opérationnelle.

🧠 Adieu la confiance périmétrique

Le premier point de rupture, c’est l’abandon définitif de la confiance basée sur le périmètre réseau.

🔐 « Ce n’est pas parce que vous êtes connecté que vous avez le droit d’agir ».

Traditionnellement, une fois dans le réseau (après un VPN, une carte CAC, etc.), un utilisateur était plus ou moins librede circuler. Désormais, chaque action, chaque requête, chaque accès à une ressource fait l’objet d’un contrôle dynamique. Et ce contrôle ne repose plus uniquement sur l’identité : il prend en compte le contexte complet.

- Identité de l’utilisateur ✅

- Conformité de l’appareil ✅

- Géolocalisation ✅

- Heure, type de mission, sensibilité des données ✅

- Historique des actions précédentes ✅

Tout est pris en compte. Le contrôle devient continu et contextuel, avec des décisions en temps réel. C’est l’anti-VPN, l’anti-SSO global : ici, on ne fait jamais confiance une fois pour toutes.

🏗️ Une architecture taillée pour le terrain militaire

Le modèle appliqué par le DoD ne se contente pas d’être théorique. Il est pensé pour des environnements où le réseau est instable, la menace est constante, et la complexité organisationnelle est extrême :

- Interopérabilité entre branches de l’armée (Air Force, Navy, etc.)

- Environnements déconnectés ou à faible bande passante

- Partenariat avec des forces alliées ou sous-traitants étrangers

- Matériel hétérogène et parfois vétuste

- Besoin de décisions en temps réel dans des contextes critiques

Pour cela, l’armée adopte une approche modulaire : elle déploie des blocs de confiance interconnectés, capables de fonctionner indépendamment ou en cluster. On parle ici de Zero Trust as a Mission Architecture — une approche qui s’adapte à la mission plutôt qu’au réseau.

⚙️ Les briques technologiques en jeu

Le Zero Trust militaire ne se limite pas à des concepts, il s’incarne dans des technologies concrètes. Voici quelques exemples :

- Microsegmentation avancée : chaque service, chaque port, chaque machine est isolé au maximum.

- Chiffrement systématique (at rest et in transit), sans exception — tout est chiffré, partout.

- IAM de nouvelle génération : gestion des identités avec MFA adaptatif, règles RBAC/ABAC, gestion des privilèges à la minute près.

- Monitoring comportemental dopé à l’IA : détection d’anomalies en continu, avec des modèles entraînés sur des données de terrain.

- Audit trail complet : chaque action est tracée, corrélée, historisée — non pour surveiller, mais pour comprendre et améliorer la sécurité.

Même les systèmes industriels militaires (OT, SCADA, etc.) sont intégrés au modèle, avec un Zero Trust spécifique pour l’OT, où les contraintes sont différentes (temps réel, matériels propriétaires, etc.).

🎯 Pourquoi ça nous concerne tous ?

On pourrait penser que ce niveau de rigueur ne concerne que le domaine militaire. Mais c’est faux.

Les innovations en cybersécurité appliquées dans le domaine de la défense finissent toujours par inspirer le civil :

- Ce fut le cas pour le chiffrement asymétrique (né dans les milieux militaires),

- Pour les architectures redondantes,

- Et maintenant pour le Zero Trust « dynamique ».

Dans les secteurs critiques comme la santé, l’énergie, les collectivités ou les infrastructures industrielles, on assiste déjà à une transposition progressive de ce modèle. À mesure que les menaces évoluent, ce niveau d’exigence devient nécessaire.

📌 Ce qu’on peut retenir (et appliquer)

Même si vous ne travaillez pas pour le DoD, vous pouvez commencer à penser comme eux :

- Ne faites plus confiance par défaut, même à votre propre réseau interne.

- Contrôlez l’identité ET le contexte à chaque accès.

- Utilisez la segmentation et le chiffrement partout où c’est possible.

- Automatisez les décisions de sécurité, mais gardez un humain dans la boucle critique.

- Apprenez à connaître vos utilisateurs et leurs usages, pour repérer les anomalies.

🧨 Le mot de la fin

Le modèle classique de sécurité périmétrique est mort, et l’armée américaine vient de clouer le cercueil avec un système plus fin, plus intelligent et infiniment plus exigeant.

« Si même un général quatre étoiles doit prouver son identité toutes les cinq minutes pour consulter un document, est-ce vraiment abusé de demander un MFA à vos chefs de projet ? »

Ce Zero Trust nouvelle génération n’est plus une utopie. C’est une réalité opérationnelle, et bientôt, ce sera peut-être la norme.

🧠 À retenir (version « SecuSlice friendly ») :

🛡️ « Ce n’est plus le réseau qui vous protège, c’est la manière dont vous prouve(z) que vous êtes digne d’accéder à chaque octet, à chaque seconde. Le Zero Trust 2.0 du Pentagone ? C’est du contrôle continu, contextuel, et sans exception. Si même le général doit prouver qui il est à chaque clic… pourquoi pas vous ? »