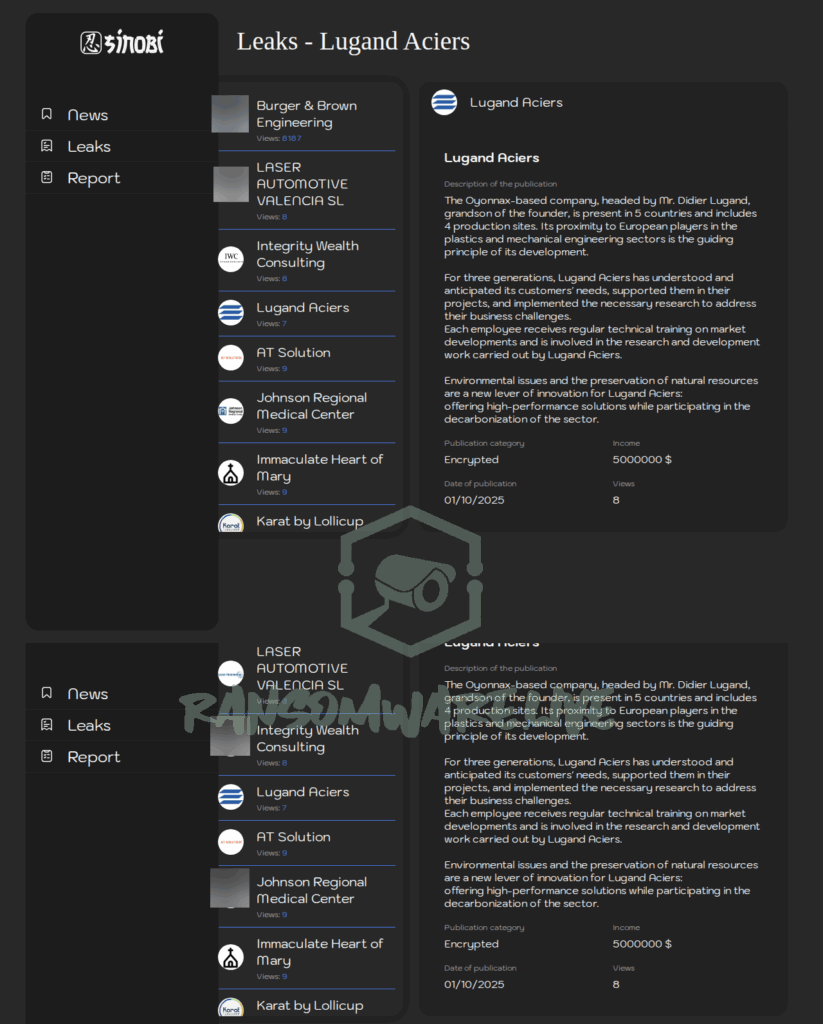

À peine le nom de Lugand Aciers inscrit sur les radars du ransomware Sinobi que l’onde de choc s’élargit : Laser Automotive Valencia, filiale espagnole spécialisée dans le découpage laser 3D, est à son tour citée comme victime. Appartenant au même groupe que Lugand, cette double revendication fait craindre une attaque coordonnée. De la France à l’Espagne, la menace industrielle se confirme, et les équipes IT/OT doivent gérer une crise multi-site d’ampleur inédite.

Sources :

https://www.hookphish.com/blog/ransomware-group-sinobi-hits-lugand-aciers/

https://www.ransomware.live/id/TEFTRVIgQVVUT01PVElWRSBWQUxFTkNJQSBTTEBzaW5vYmk=

🧐 Une revendication qui s’élargit

Les trackers de ransomware et les blogs spécialisés l’attestent : après Lugand Aciers (France), c’est désormais Laser Automotive Valencia SL (Espagne) qui apparaît dans la liste des victimes revendiquées par Sinobi.

👉 Même acteur, même méthode : revendication publique sur le dark web, promesse d’exfiltration de données, et menace de publication en cas de non-paiement.

Cette répétition n’est pas anodine. Elle suggère que Sinobi a soit identifié une faiblesse commune dans les infrastructures du groupe, soit exploité un accès transversal permettant de pivoter d’un site à l’autre. Dans les deux cas, le message est clair : la menace n’est plus locale, elle est systémique.

🏭 Quand un groupe entier devient cible

Le lien entre les deux entités est central : Laser Automotive Valencia n’est pas une victime “au hasard”, mais bien une composante du même écosystème que Lugand Aciers.

- En France, Lugand Aciers incarne la métallurgie et l’alliage, avec une forte proximité des secteurs plasturgie et mécanique.

- En Espagne, Laser Automotive Valencia développe une expertise de niche en découpage laser 3D pour l’automobile.

Deux métiers différents, mais reliés par une même maison-mère. Résultat : quand une faille est exploitée, c’est tout un réseau industriel transnational qui est exposé.

Et c’est là que réside la gravité : une attaque simultanée sur plusieurs sites n’est pas juste un “incident IT”. C’est un risque de désorganisation complète : commandes bloquées, logistique perturbée, partenaires internationaux impactés.

💪 Des équipes au front, deux fois plus sollicitées

On le disait déjà pour Lugand Aciers : les équipes IT et OT vivent des jours et nuits compliqués. Avec Laser Automotive Valencia ajouté à la liste, la charge est démultipliée.

➡️ Message clair : chapeau bas. Les administrateurs systèmes, les ingénieurs réseaux, les techniciens de production sont désormais en mode “multi-front”. Ils doivent non seulement éteindre l’incendie en France, mais aussi contenir les flammes en Espagne. Coordination, partage d’informations, communication entre sites… le défi est titanesque.

Et soyons honnêtes : si tout a démarré d’un clic malheureux sur un mail de phishing, il doit bien y avoir un salarié à Valence ou Oyonnax qui se cache derrière son écran en sueur (et qui se dit qu’il aurait mieux fait d’ignorer cette “facture urgente”). Sourire en coin… mais indulgence, car la faute individuelle n’explique pas tout : c’est surtout une faille systémique qui permet à Sinobi d’opérer.

🛡️ La complexité du multi-site : réflexes renforcés

Une attaque qui touche plusieurs entités d’un même groupe ne se gère pas comme une simple “panne informatique”. Quelques réflexes essentiels à mettre en œuvre immédiatement :

- 🔌 Isolation inter-site : limiter la communication réseau entre France et Espagne pour éviter un effet domino.

- 📂 Forensique multi-localisée : collecter et analyser séparément les logs, disques et indicateurs d’intrusion sur chaque site.

- 🧳 Sauvegardes séparées : s’assurer que les backups de Valence et Oyonnax soient indépendants et intègres.

- 🎯 Cartographie des flux : comprendre rapidement qui communique avec qui, et où le pivot a pu se faire.

- 📢 Communication coordonnée : un discours clair et unique, adapté aux langues et aux réglementations locales (CNIL en France, AEPD en Espagne).

- ⚖️ Notification réglementaire double : RGPD oblige, mais avec adaptation aux juridictions respectives.

🔍 Ce qu’il reste à confirmer

À ce stade, de nombreuses zones d’ombre persistent :

- Le vecteur initial : phishing, vulnérabilité non corrigée, crédentiels réutilisés ?

- L’ampleur des données exfiltrées : simples fichiers bureautiques ou documentation technique sensible ?

- Le niveau OT : l’attaque a-t-elle atteint les automates, ou reste-t-elle confinée à l’IT ?

- La synchronisation : les deux sites ont-ils été frappés au même moment ou en décalage ?

Ces réponses seront essentielles pour mesurer l’ampleur réelle de l’incident.

✏️ Conclusion piquante mais bienveillante

Deux sites touchés, deux pays concernés, un même groupe industriel pris pour cible : Sinobi envoie un signal fort. Cette double revendication illustre la fragilité des écosystèmes industriels européens face aux cyberattaques sophistiquées.

Mais ne l’oublions pas : ce ne sont pas des “systèmes” qui vont gérer la crise, ce sont des femmes et des hommes. Ceux qui épluchent les logs, qui restaurent les sauvegardes, qui appellent les partenaires à 3h du matin.

Alors oui, si le départ est dû à un clic, on peut se permettre un sourire piquant : « encore un phishing qui fait raser les murs ». Mais la vérité, c’est que la cyber-résilience ne repose pas sur la chasse aux coupables : elle repose sur la préparation, la coordination, et le soutien aux équipes.

Courage aux admins de Valence comme d’Oyonnax : vous êtes les véritables pare-feu humains. Et sans vous, l’acier comme le laser se plieraient beaucoup trop vite.