Ah, la microsegmentation… Ce mot magique qui revient dans chaque présentation PowerPoint de cabinet de conseil, toujours accompagné d’un schéma coloré où chaque carré est bien isolé des autres par de jolis traits rouges. CISA nous dit que ce n’est plus une option mais une brique fondamentale du Zero Trust. Et comme tout ce qui est “fondamental” en cybersécurité, si tu n’y adhères pas, c’est que tu es un dangereux inconscient qui ouvre grand les portes de ton SI aux hackers russes, chinois, et probablement ton stagiaire.

Sauf que… dans la vraie vie, la microsegmentation, c’est moins une architecture “Zero Trust” qu’un projet titanesque qui ressemble vite à une saison complète de Kaamelott : de bonnes idées, beaucoup de quiproquos, et une finalité rarement atteinte.

💡 Le concept (sur PowerPoint)

L’idée est pourtant simple : chaque serveur, chaque application, chaque utilisateur est enfermé dans sa petite bulle, et seuls les flux strictement nécessaires passent à travers. Résultat ?

- Une attaque de ransomware reste confinée dans un seul recoin du réseau.

- Les accès non justifiés sont bloqués à la source.

- Tu peux enfin dire, avec un sourire satisfait : “Moi j’ai du Zero Trust, messieurs dames.”

En théorie, c’est imparable. En pratique ? C’est une autre histoire.

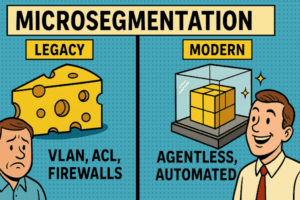

🏗️ La réalité (dans ton datacenter)

Pour faire de la microsegmentation “à l’ancienne”, tu t’appuies sur les VLANs, les ACLs, les firewalls, et une bonne dose de documentation (que personne ne met à jour, évidemment). Tu passes tes semaines à définir des règles du genre :

- “L’appli SAP doit parler à la base Oracle, mais seulement sur ce port, et seulement le mardi après 10h”

- “Tel serveur doit pouvoir contacter le proxy, mais uniquement si l’astrologie du jour est favorable.”

Chaque flux devient une équation kafkaïenne, chaque changement applicatif déclenche une nouvelle guerre de tickets entre le métier, le réseau et la sécurité. Et comme personne ne veut être celui qui casse la prod, on finit par créer des exceptions, des trous, et des bypass. Autrement dit, au bout de six mois, ta microsegmentation ressemble à du gruyère : plein de jolis trous que tu appelles “règles temporaires” (spoiler : elles ne seront jamais supprimées).

🤖 Les vendeurs arrivent à la rescousse

Heureusement, les éditeurs ont flairé la manne. La nouvelle promesse, c’est la microsegmentation moderne :

- Pas besoin d’agents,

- Découverte automatique des flux,

- Application “progressive” et “sans friction”,

- Intégration native avec ton SI (si tant est que tu utilises leurs 25 connecteurs propriétaires).

C’est un peu comme si on te disait : “Ne vous inquiétez pas, on a inventé la baguette magique pour gérer la complexité réseau, il suffit d’appuyer sur un bouton.”

Sauf que la baguette magique, en cybersécurité, on sait tous ce que ça vaut : généralement un abonnement SaaS hors de prix, un projet d’intégration à rallonge, et une dépendance totale à un vendor qui, dans 5 ans, sera peut-être racheté ou aura pivoté vers l’IA générative pour surveiller ton frigo connecté.

📉 Les vrais obstacles

Soyons clairs : la microsegmentation n’échoue pas parce que les solutions sont mauvaises. Elle échoue parce que :

- Tu n’as pas de cartographie claire de tes applications. Tu découvres encore des serveurs oubliés dans un coin du réseau quand tu fais l’inventaire.

- Les métiers changent sans prévenir. Tu définis des flux un lundi, et le vendredi, l’appli a déjà évolué.

- Les admins n’ont pas le temps. Tu veux faire du Zero Trust ? Parfait. Mais tes équipes croulent déjà sous les tickets, les patchs, les audits, et les projets “stratégiques” imposés par la DSI.

- Personne n’assume les coupures. À la première fois où ta segmentation casse la prod, tout le monde fait machine arrière : “Oui bon, on laisse passer un peu plus large, hein, pour éviter les problèmes…”

Résultat ? Tu as une belle solution de microsegmentation, mais configurée “en mode permissif”, autrement dit… une passoire joliment marketée.

🏴☠️ Le sarcasme final

Alors oui, CISA a raison : sans cloisonnement, ton SI est une grande maison ouverte où le premier malware venu peut circuler librement. Mais croire que la microsegmentation moderne va “simplifier” le problème, c’est un peu comme croire que mettre des stickers “ne pas ouvrir” sur les portes suffira à arrêter un cambrioleur.

La microsegmentation, c’est avant tout une question de gouvernance, de discipline et de maturité IT. Si tu n’as pas les bases (cartographie, classification des actifs, sponsor métier, rigueur dans la gestion des changements), les outils modernes ne feront qu’ajouter une couche de complexité.

Et si tu n’as pas encore compris ça, ne t’inquiète pas : ton prochain audit ANSSI ou ton prochain incident ransomware se chargera de te le rappeler. Avec, en prime, un joli rapport qui te dira que “les flux internes ne sont pas maîtrisés”.

👉 Bref, la microsegmentation, c’est comme le régime miracle : tout le monde en parle, certains essaient, peu réussissent, et la plupart finissent par craquer pour un kebab à 2h du matin.

📝 Tableau comparatif : Microsegmentation Legacy vs Moderne

| Critère | Legacy (VLAN, ACL, Firewalls) | Moderne (Agentless, automatisée, Zero Networks & co) |

|---|---|---|

| Mise en place | Projet pharaonique : des mois de config, des nuits blanches, et toujours un flux oublié. | “On branche, ça découvre tout seul” (en théorie). En pratique : quelques semaines d’intégration, et beaucoup de tests de non-régression. |

| Cartographie des flux | À la main, avec des fichiers Excel obsolètes et des admins qui s’étripent pour savoir si le port 1433 est encore utilisé. | Découverte automatique… sauf que ça sort des milliers de dépendances, dont 80 % sont des flux hérités que personne n’ose couper. |

| Flexibilité | Rigide comme un parpaing. Chaque changement applicatif = 3 tickets, 2 réunions et un firewall rebooté. | Plus souple : règles dynamiques, basées sur l’identité et les rôles. Mais dépendance à la solution et effet “boîte noire” garanti. |

| Charge opérationnelle | Lourdissime. Des équipes réseau/sécu épuisées, des règles qui s’empilent, et des exceptions à la pelle. | Allégée sur le papier. En vrai, les équipes passent plus de temps à comprendre les “suggestions” automatiques qu’à valider des flux simples. |

| Sécurité réelle | Théoriquement élevée… si tu arrives à maintenir les règles à jour (spoiler : tu n’y arrives jamais). | Théoriquement élevée aussi… sauf que les règles permissives mises pour “ne pas bloquer la prod” ruinent tout. |

| Coût | Matériel, temps humain, sueur et café à volonté. | Licences SaaS salées, dépendance au vendor, formation obligatoire. Moins de café, mais plus de factures. |

| Adoption métier | Catastrophique : “Encore un projet sécurité qui ralentit tout !” | Mieux vendu grâce au marketing Zero Trust. Mais dès que ça bloque un flux métier critique, la grogne revient. |

| Résultat final | Une segmentation qui ressemble à du gruyère. | Une segmentation qui ressemble à du gruyère… mais avec une belle interface web pour justifier le budget. |

👉 Moralité : que ce soit Legacy ou Moderne, si la gouvernance et la discipline ne suivent pas, la microsegmentation restera surtout un cauchemar opérationnel avec un vernis marketing.