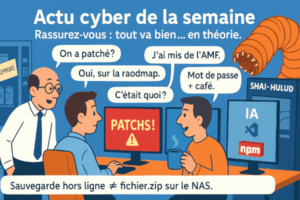

🚀 Actu cyber de la semaine : bienvenue dans le chaos numérique organisé

Si vous pensiez que l’actu cyber de la semaine allait vous laisser souffler, spoiler : non. Entre les ransomwares qui font leur marché comme au supermarché du dimanche, les vers qui transforment npm en terrain de paintball, et les États qui jouent aux espions avec IA générative et tunnels VS Code, la cybersécurité ressemble plus que jamais à une mauvaise série Netflix… sauf que vous êtes dans le casting.

Ajoutez à ça des patchs critiques qui pleuvent façon grêle de septembre, des forums pirates recyclés en pièges à newbies, et des acquisitions à coups de centaines de millions autour de l’IA, et vous obtenez le cocktail parfait : un mélange d’angoisse, de sarcasme et d’urgence opérationnelle.

🔥 Ransomwares partout, sérénité nulle part

Le feuilleton du jour : CNH Industrial (18 Md$ de CA) rejoint le club très privé des géants industriels pris en otage. Pendant ce temps, Warlock coche des cases sur tous les continents (Hitachi HTA & co.), et Sarcoma s’offre un mini-tour d’Allemagne (Pfullendorfer, KWG, F1-Generation, IAD).

Au rayon fuites géantes : Poste Italiane (≥ 1 M de clients), Helity Copter Airlines (2 M d’enregistrements), Fundlineaux Philippines (1 M), Link3 au Bangladesh (189 k). Oui, ça fait beaucoup de zéros. Et non, ce n’est pas une campagne de recrutement pour la fraude à l’identité.

À retenir

- Double extorsion en mode industrie/finance/transport : si vos sauvegardes ne sont pas offline + testées, vous jouez à la roulette russe avec cinq balles.

- Données clients : préparez la com’ de crise avant d’en avoir besoin (FAQ, scripts call-center, bannières web, réinitialisation forcée des mots de passe).

🐛 Supply chain: Shai-Hulud et les joies de npm

Le ver Shai-Hulud se balade dans l’écosystème npm, >500 packages compromis (oui, même des projets liés à CrowdStrike apparaissent dans les papiers). Objectif : voler des secrets (tokens npm/GitHub, clés cloud) et, cerise sur le gâteau, rendre publics des dépôts privés.

À côté, la campagne FileFix planque des payloads dans des JPG (stéganographie, quand tu nous tiens), et ClickFix se grime en faux CAPTCHA pour pousser MetaStealer. Vous adorez vos pipelines CI/CD ? Les attaquants aussi.

À retenir

- CI/CD : rotation de secrets, OIDC + short-lived creds, politiques “least privilege”, et scan de dépendances avantbuild.

- npm : npm audit ne suffit pas ; surveillez la chaîne d’approbation, verrouillez les maintainers, et activez l’attestation/SLSA.

🕵️ APT & géopolitique: IA, tunnels et faux drapeaux

Le groupe TA415 (affilié Chine) adore VS Code Remote Tunnels pour pêcher des experts politiques US — si votre équipe “policy” pense être hors cible, dites-leur bonjour de ma part. TA558 (Amérique latine) s’intéresse aux hôtels (RAT Venom en room service). Scattered Spider avait promis la retraite ; ils ont juste changé de salle de sport (coucou secteur financier). Kimsuky (RPDC) fabrique des deepfakes de documents militaires, merci les modèles IA grand public.

À retenir

- Durcissez vos postes dev (extensions VS Code, restrictions de tunnels), DNS egress filtré, et MFA phishing-resistant (passkeys, FIDO2).

- Equipe non-tech : sensibilisation ciblée (lures diplomatiques/éco), sandboxing des pièces jointes, et bannissement macros par défaut.

🏛️ Secteur public & éducation: la cible facile

SonicWall déclenche une alerte “reset credentials” après exposition de sauvegardes de configs (oui, les configs). Une mairie brésilienne (São João) tombe, et les écoles UK/FR encaissent des attaques… souvent venues des élèves eux-mêmes. On a tous commencé quelque part, mais là, “quelque part” se termine chez le DPO.

À retenir

- Équipements périmétriques : backups chiffrés, stockés hors ligne, jamais dans le même SSO.

- Éducation : filtrage réseau, EDR léger, et procédure sanctions + prévention (sinon, ça recommence).

💬 Dark web & justice: le ménage continue (un peu)

BreachForums : Pompompurin reprend trois ans (cette fois, pour de vrai). BlackDB se transforme en appât après l’arrestation de son admin : bonne nouvelle pour les forces de l’ordre, mauvaise pour les “script kiddies”. LockerGoga : 11 M$ de prime pour Tymoshchuk ; spoiler, les sanctions économiques ne font pas bon ménage avec une vie paisible.

À retenir

- Les forums tombent, mais les outils migrent (GitHub, Telegram). Surveillez webhooks exposés, tokens d’acteurs Entra ID, et dépôts PoC “trop utiles pour être honnêtes”.

🩹 Vulnérabilités & patchs: ça brûle où aujourd’hui ?

Apple CVE-2025-43300 : zero-day activement exploité, backport publié.

Chaos-Mesh : exécution de code in-cluster (même en config par défaut, ça pique).

CERT-FR en rafale : Atlassian, Suricata, Aruba SD-WAN, Mattermost, Mozilla, Microsoft, Liferay.

Traduction : si votre “patch window” est mensuelle, vous êtes déjà en retard.

À patcher en priorité

- Apple iOS/iPadOS/macOS (zéro-day)

- Atlassian (RCE)

- Aruba EdgeConnect SD-WAN (RCE/DoS/Privesc)

- Suricata (multiples vulnérabilités)

- Mozilla/Microsoft/Liferay/Mattermost (confidentialité & contournement de politiques)

💸 Marché & tendances: l’IA, grand dévoreur de budgets

Check Point rachète Lakera (≈ 300 M$) pour un stack IA de bout en bout. CrowdStrike avale Pangea pour lancer AIDR (AI Detection & Response). Irregular lève 80 M$ pour tester la sécu des modèles (Claude, ChatGPT & co). Hack The Box rachète LetsDefend : la blue team passe en mode skills factory.

Bonus franco-français : Free Mobile colle un VPN dans ses forfaits (mieux que rien, mais ne remplace pas une politique MDM/Zero Trust).

Lecture stratégique

- La sécurité de l’IA devient un marché à part entière (gouvernance modèles, jailbreaks, exfiltration de prompts, supply chain LLM).

- Les compétences SOC se professionnalisent via labs immersifs : bonne nouvelle si votre turnover est élevé.

✅ Top priorités opérationnelles (ce que vous faites aujourd’hui, pas demain)

- npm / CI/CD : geler les versions sensibles, rotation des tokens, activer attestations d’artefacts (SLSA), revue des permissions GitHub.

- Patchs critiques : Apple, Atlassian, Aruba SD-WAN, Suricata. Change freeze levé si nécessaire.

- SonicWall & co : reset massifs + audit des backups (emplacement, chiffrement, accès).

- MFA résistante au phishing partout (admins en premier), kill-switch tokens (Entra ID/O365).

- Détection : règles sur exfil secrets, création de tunnels dev (VS Code), et dépôts rendus publics inopinément.

- Com’ de crise prête-à-envoyer pour fuite client (templates mail/SMS, landing page, call-center).

🧩 TL;DR (à épingler)

- Ransomware monte, données tombent.

- Supply chain npm : ver auto-réplicant = on coupe l’eau à la source (secrets & builds).

- APT + IA : de la diplomatie aux hôtels, tout y passe.

- Patch now ou rattrapage douloureux plus tard.

Tu veux que je te sorte la version “article prêt à publier” avec chapeaux, intertitres SEO, encadrés “À faire en 15 minutes”, et une infographie finale (pipeline sécurisé vs vulnérable / arbre de décision patch vs mitigations) ?