Microsoft signe un driver, les attaquants utilisent le driver Microsoft signé comme bélier pour fracasser les protections Windows… et vous pensiez que votre antivirus vous protégeait ? Bienvenue dans le monde merveilleux des BYOVD (Bring Your Own Vulnerable Driver), où la cybersécurité se joue à un octet près.

Check Point Research a levé le voile sur une campagne active du groupe Silver Fox APT, qui exploite un driver Microsoft signé mais vulnérable : amsdk.sys (WatchDog Antimalware v1.0.600). L’objectif ? Dégommer les processus protégés, neutraliser les EDR/AV et installer un petit cadeau : le backdoor ValleyRAT.

🛠️🔓 L’arme du crime : amsdk.sys, un driver certifié Microsoft

Silver Fox ne s’est pas fatigué : pourquoi développer un rootkit compliqué quand on peut recycler un driver officiel et signé par Microsoft ?

- Le driver amsdk.sys permet d’accéder à des fonctions normalement interdites : ouverture de handles protégés, terminaison de processus sécurisés, accès brut au disque…

- Résultat : EDR et antivirus se retrouvent aussi utiles qu’un parapluie troué sous une tempête.

Pire encore, Microsoft a publié un patch (wamsdk.sys v1.1.100)… mais il n’a pas corrigé la possibilité de tuer des processus protégés. Silver Fox a donc modifié un seul octet (le timestamp non authentifié) pour changer le hash tout en gardant la signature valide. Oui, un octet. Et boum, ça passe crème sur Windows 10/11 flambant à jour.

🧪🦠 Un loader digne d’un couteau suisse

L’attaque repose sur un loader tout-en-un qui embarque :

- Deux drivers (l’historique Zemana ZAM.exe pour les vieilles versions, et amsdk.sys pour Windows modernes),

- Un module anti-analyse blindé d’anti-VM, anti-sandbox et détections hyperviseur,

- Un téléchargeur ValleyRAT prêt à s’injecter dans un process légitime (souvent svchost.exe) via process injection.

Bref, un kit compatible multi-Windows, façon USB universel… sauf que celui-ci installe une porte dérobée made in China.

🏠🐀 ValleyRAT, le rat qui se cache dans vos process

Le butin de cette belle opération ? ValleyRAT (a.k.a Winos), un RAT modulaire :

- Hébergé sur une infrastructure en Chine (Alibaba Cloud & co),

- Communication XOR chiffrée pour garder la discrétion,

- Modules flexibles pour piloter la machine à distance, persister via services, et faire joujou avec les disques.

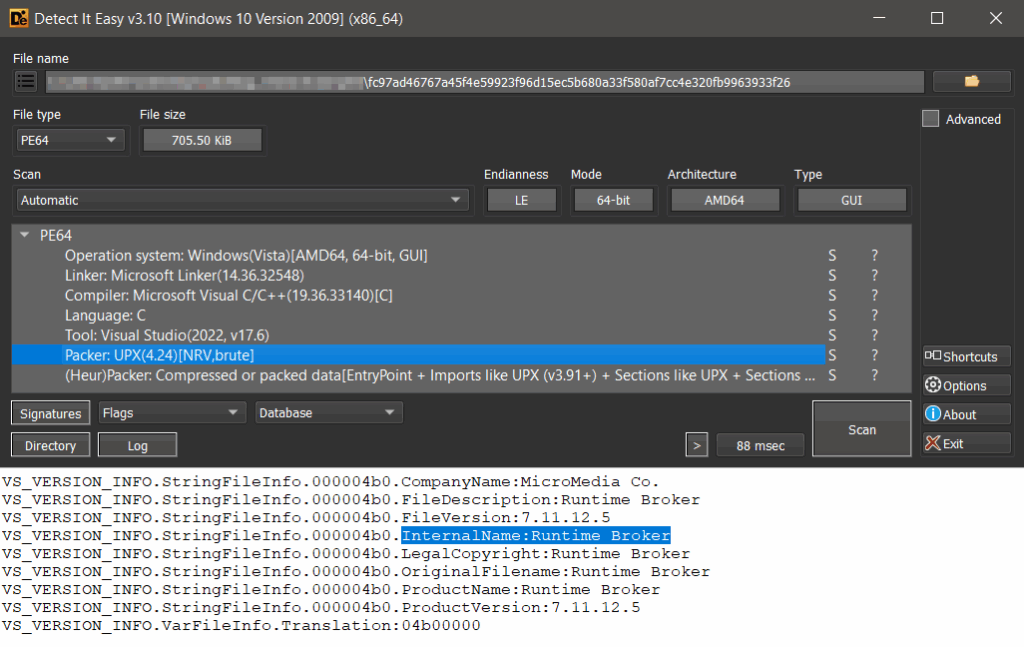

Persistence ? Classique : RuntimeBroker.exe + Amsdk_Service.sys déposés dans C:\Program Files\RunTime, services Termaintor et Amsdk_Service créés, le tout chargé au boot via registres.

📜📉 MITRE ATT&CK Bingo

Silver Fox coche presque toute la grille :

- [T1218] Proxy Execution avec un driver Microsoft signé,

- [T1215] Chargement de modules kernel vulnérables,

- [T1055] Injection dans svchost.exe,

- [T1497] Evasion sandbox & VM,

- [T1543] Création de services pour persistance…

Un vrai best-of de la triche avancée.

🚨⚠️ Pourquoi c’est flippant ?

Parce que ça montre deux choses inquiétantes :

- La confiance dans la signature Microsoft est brisée : un driver signé =/= un driver sûr.

- Le patching rapide ne suffit pas : même corrigé, le driver restait exploitable, et les attaquants se contentent de bricoler un octet pour repartir à l’attaque.

En clair : vos défenses tombent sans même un 0-day. On parle juste d’un vieux driver recyclé, validé par Windows, qui offre aux attaquants un accès kernel VIP.

🛡️💡 Comment limiter les dégâts ?

Check Point recommande (et nous, on insiste) :

- Activer la Microsoft Vulnerable Driver Blocklist (oui, elle existe, encore faut-il la mettre en place),

- Utiliser des détections basées sur le comportement plutôt que de se fier à la seule signature,

- Surveiller les IOCTL suspects (ex.

0x80002048pour termination de process), - Bloquer proactivement les drivers vulnérables connus dans vos policies EDR.

🤯 Conclusion : 1 octet, 0 défense

L’affaire Silver Fox prouve que les APT ne cherchent plus à inventer la poudre. Ils exploitent des failles déjà là, se glissent dans les interstices laissés par les éditeurs, et utilisent l’écosystème Windows contre lui-même.

Et la morale de l’histoire ?

👉 Tant que Microsoft laisse passer des drivers vulnérables signés, les attaquants auront toujours un raccourci pour éteindre vos défenses.

👉 Et tant que les entreprises font confiance aveuglément aux signatures, le BYOVD restera l’arme préférée des APT.

Bref : préparez vos blocklists, parce qu’un renard argenté vient déjà de se faufiler dans votre poulailler. 🦊