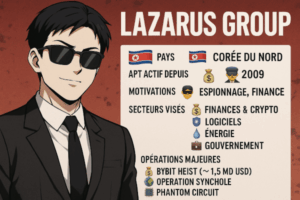

Si tu pensais que les hackers nord-coréens passaient leur temps à jouer à StarCraft dans un cybercafé de Pyongyang, détrompe-toi. Le Lazarus Group est l’un des APT (Advanced Persistent Threat) les plus redoutés de la planète, et il n’est pas là pour rigoler.

💼 Leur business model ? Un mélange détonant d’espionnage politique, de vol de crypto à neuf zéros, et de sabotage industriel.

Le tout, financé et soutenu par l’État nord-coréen. Kim Jong-un en CFO officieux, si tu veux.

📜 Une bande active depuis 2009 – et pas prête de partir

Depuis plus de quinze ans, Lazarus se balade dans les réseaux d’entreprises et d’États comme dans un open bar.

🎯 Terrain de jeu : le monde entier

🎯 Cibles :

1️⃣ De l’argent (surtout sous forme de crypto)

2️⃣ Des secrets stratégiques

3️⃣ Un accès à une supply-chain bien juteuse

🛠️ Exploits récents :

- 💰 Bybit Heist (~1,5 milliard USD) – casse monumental dans la crypto

- 🌐 Operation SyncHole – watering-hole + implant ThreatNeedle

- 🧩 Phantom Circuit – infiltration supply-chain par injection de code malveillant

🎭 Alias multiples pour un seul gros problème

Pour ne pas se faire repérer (ou juste pour embrouiller les analystes CTI), Lazarus adore les pseudos :

- 🐍 Hidden Cobra

- 💳 APT38

- 🏦 Bluenoroff

- 🏇 Stardust Chollima

- 🛡️ Andariel

💡 Spoiler : c’est toujours la même clique, organisée et pilotée par le Reconnaissance General Bureau (services de renseignement nord-coréens).

🧰 Leur boîte à outils : un cauchemar pour les SOC

🦠 AppleJeus – pour dépouiller les traders crypto

🦠 ThreatNeedle – infections massives

🦠 RATANKBA, MATA, Destover (wiper destructif), JuicyPotato…

⚙️ Techniques : PowerShell, mshta, rundll32, WMI, DLL side-loading

🎯 Objectif : rester longtemps, passer inaperçu, et repartir riche.

🔍 Leur art : entrer, rester, piller, disparaître

- 📧 Entrée : spearphishing (pièce jointe/lien), watering-hole, exploits type Log4Shell (CVE-2021-44228), CitrixBleed (CVE-2023-4966)

- ♻ Persistance : services Windows modifiés, bootkits, clés de registre Run, tâches planifiées

- 🧭 Déplacement : SMB, RDP, SSH avec identifiants volés (valid accounts)

- 🕵️ Evasion : obfuscation, suppression de logs, timestomping, sandbox evasion

- 📦 Vol : exfiltration via C2 web/cloud, archives compressées et chiffrées

- 💥 Impact : vol massif, effacement de disque (Destover), arrêt de services

💎 Une obsession : la crypto

Pour la Corée du Nord, la crypto-monnaie est une ligne budgétaire nationale.

📈 Pendant que d’autres pays exportent des voitures ou du vin, Pyongyang exporte… du ransomware et des APT.

🛠️ Avec des coups comme le Bybit Heist, Lazarus finance à la fois son programme nucléaire et ses futures campagnes.

⚠️ Pourquoi tu devrais t’en soucier

- 🎯 Ils ciblent tout le monde, pas juste les “gros”

- 🎯 Ils exploitent des logiciels régionaux ou obscurs

- 🎯 Leurs supply-chain attacks peuvent te toucher indirectement

- 🎯 Ce n’est pas que de la crypto : ils font aussi de l’espionnage industriel et politique

🛡️ Comment éviter de finir dans leur tableau de chasse

- 🔑 MFA partout – pas seulement sur le VPN

- ⚡ Patcher vite – surtout les CVE déjà exploitées

- 🧐 Surveiller la supply-chain – vérifie tes mises à jour logicielles

- 👀 Monitoring comportemental – les signatures ne suffisent pas

- 💾 Backups hors-ligne – pour survivre à un wipe

🏁 Conclusion

Lazarus, c’est un mélange entre Ocean’s Eleven, Mission Impossible, et un ransomware gang en mode industrialisé.

💣 Ils sont financés, motivés, techniquement au point et sans scrupules.

📉 Leur signature ? La patience, la précision, et la capacité à faire sauter la banque.

📈 Leur faiblesse ? Chaque IOC et chaque CVE analysée rapproche les défenseurs de leur prochaine défaite.

⚠️ Si ton SOC voit passer ThreatNeedle ou AppleJeus, oublie le café : appelle ton CERT, tout de suite.