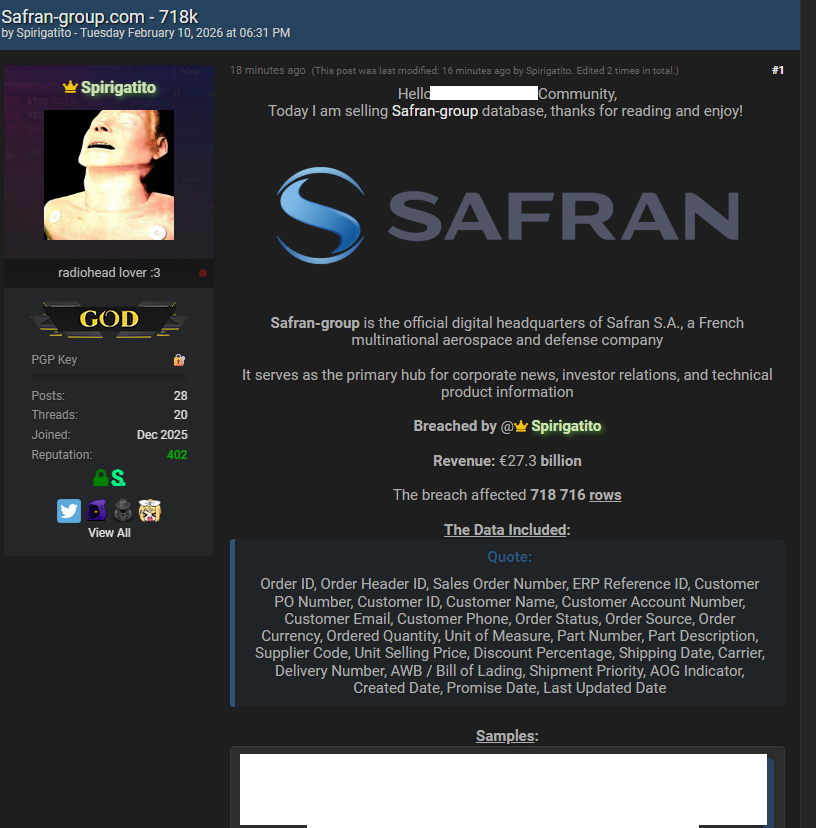

Le 10 février 2026, Safran affirme ne pas avoir subi de cyberattaque. Pourtant, au même moment, plus de 718 000 lignes de données présentées comme stratégiques apparaissent en vente sur BreachForums. Fuite accidentelle chez un fournisseur ? Exfiltration ancienne ? Compromission indirecte ? Peu importe la sémantique : lorsque des données opérationnelles, financières et logistiques circulent dans la nature, le risque devient immédiat, concret et business-critical.

Entre communication de crise, nuances juridiques et réalité cyber, cet épisode illustre une vérité dérangeante :

👉 Une entreprise peut techniquement ne pas être « attaquée »… tout en subissant pleinement les conséquences d’un incident de sécurité.

🧩 Rappel des faits : une chronologie qui pique

- 10/02/2026 – Déclaration officielle

Safran indique ne pas avoir été victime d’une cyberattaque et évoque une fuite accidentelle chez un tiers. - 10/02/2026 – Bruit côté OSINT / LinkedIn / BreachForums

➡️ Mise en vente d’une base (~718k lignes)

➡️ Données liées aux commandes, prix, logistique

➡️ Indices techniques jugés crédibles - EDIT 18h30 – Position maintenue

✔ Pas d’intrusion dans le SI Safran

✔ Incident provenant d’un fournisseur

✔ Aucune compromission interne constatée

Traduction terrain :

Des données Safran circulent, mais Safran n’aurait pas été « hacké ».

⚖️ « Pas d’attaque » : une formule juridiquement propre… mais opérationnellement trompeuse

Soyons clairs : ce type de communication n’est pas forcément un mensonge.

Une organisation peut légitimement déclarer :

✅ Aucun accès frauduleux détecté dans ses systèmes internes

✅ Incident circonscrit à un fournisseur

✅ Données hébergées / traitées chez un tiers

Mais côté risques ?

❌ Les données sont exposées

❌ Les fraudeurs s’en moquent

❌ Les partenaires restent vulnérables

👉 La nuance technique ne change rien à l’impact métier.

🏭 Le cœur du problème : la supply chain numérique

Safran, comme tout géant industriel moderne, dépend d’un écosystème :

- Fournisseurs IT

- Portails métiers

- Prestataires logistiques

- Outils SaaS

- Plateformes de pièces détachées

Si la fuite provient d’un portail de gestion des pièces de rechange opéré par un tiers :

➡️ Pas nécessairement d’intrusion chez Safran

➡️ Mais exposition directe de données Safran

Bienvenue dans le monde merveilleux du :

« Vous n’êtes pas compromis… mais vos données, si. »

💣 Pourquoi ces données valent de l’or pour les attaquants

Selon les éléments évoqués, la base inclurait :

💰 Prix unitaires

💰 Remises commerciales

💰 Limites de crédit

📦 Détails logistiques

📧 Emails professionnels

🔧 Informations maintenance / pièces

Ce cocktail est redoutable.

Nous ne sommes pas face à :

❌ Une fuite d’emails marketing

❌ Un dump LinkedIn recyclé

Mais à :

✅ Des données métiers exploitables immédiatement

🎯 Scénarios d’attaque très crédibles

💸 Faux fournisseur / fraude au virement

Un attaquant peut :

- Réutiliser une vraie commande

- Contacter un vrai acheteur

- Mentionner un vrai montant

- Modifier l’IBAN

➡️ Email quasi indétectable pour un service compta pressé.

📦 Détournement de livraison

Avec :

- Références commandes

- Transporteurs

- Priorités d’expédition

➡️ Tentative de redirection de pièces critiques.

🧑💼 Phishing ultra ciblé

Message typique :

« Mise à jour urgente – commande n°AFI-2024-XXXX »

➡️ Ouverture PJ / lien malveillant hautement probable.

🔧 Ingénierie sociale technique

Si les infos maintenance sont incluses :

➡️ Faux support MRO

➡️ Faux audit technique

➡️ Faux incident sécurité aérienne

Effet panique garanti.

🧠 Le vrai décalage : communication vs perception des risques

Dans l’esprit du grand public :

« Pas de cyberattaque = pas grave »

Dans l’esprit SSI / fraude :

« Données métiers exposées = alerte rouge »

Les cybercriminels ne débattent pas sur :

✔ Intrusion interne

✔ Incident tiers

✔ Qualification juridique

Ils exploitent.

Point.

🕒 Pourquoi les grandes entreprises semblent « bégayer »

Parce qu’elles doivent simultanément :

⚙️ Analyser techniquement

⚖️ Sécuriser juridiquement

📢 Communiquer prudemment

📉 Éviter effets boursiers

🤝 Rassurer partenaires

Dire trop tôt « nous avons été attaqués » peut être :

- Inexact techniquement

- Dangereux juridiquement

- Catastrophique financièrement

➡️ D’où les formules prudentes… parfois frustrantes.

🌍 Effet domino : quand l’incident dépasse Safran

Les entreprises citées (Air France Industries KLM E&M, Lufthansa Technik, China Southern Airlines, Iberia, Satair…) deviennent mécaniquement :

🎯 Cibles privilégiées

🎯 Victimes potentielles de fraudes

🎯 Exposées au phishing ciblé

Même sans être à l’origine de la fuite.

🚨 Ce que les DSI / RSSI devraient retenir

✅ 1. Une fuite tierce = un incident interne étendu

Si vos données sont exposées :

➡️ Vous êtes concernés.

Même sans SI compromis.

✅ 2. Données métiers > mots de passe

Le risque majeur ici :

❌ Pas l’accès technique

✅ Mais la fraude métier ciblée

✅ 3. Sensibilisation métiers immédiate

Informer en priorité :

- Finance / comptabilité

- Achats

- Logistique

- ADV

- Maintenance

✅ 4. Renforcer les contrôles

✔ Double validation virements

✔ Vérification IBAN hors email

✔ Contrôle redirections transporteurs

✅ 5. Revoir la dépendance fournisseurs

Questions à poser :

- Où sont hébergées nos données ?

- Quels accès tiers existent ?

- Quelles garanties SSI ?

- Quels audits ?

🧨 Conclusion : la vérité qui dérange

Safran dit :

👉 « Pas de cyberattaque »

Les faits suggèrent :

👉 « Des données stratégiques circulent »

Les attaquants pensent :

👉 « Jackpot »

Dans un monde hyperconnecté :

La question n’est plus “Avez-vous été attaqué ?”

Mais “Vos données peuvent-elles être exploitées contre vous ?”

Parce qu’au final…

💥 Une fuite tierce peut déclencher autant de dégâts qu’un ransomware

💥 Une base clients/logistique vaut parfois plus qu’un accès admin

💥 « Pas d’attaque » ne veut jamais dire « pas de crise »