Début février, la plateforme de veille ransomware.live a référencé une nouvelle victime revendiquée par le groupe Akira: Zurflüh-Feller, industriel français centenaire spécialisé dans les composants pour volets roulants.

Au menu de la menace : 66 Go de données “corporate” annoncées, incluant documents d’identité de salariés, données financières, contrats, accords et NDA. Un grand classique du double extorsion, version 2026.

🏭 Une cible industrielle, pas un hasard

Zurflüh-Feller n’est ni une start-up fragile ni un acteur obscur. C’est une entreprise industrielle structurée, avec une forte dépendance à ses outils de production, à la logistique et aux flux numériques avec ses partenaires.

Et c’est précisément ce qui fait des industriels des cibles idéales pour les groupes ransomware modernes :

- Pression temporelle élevée (arrêt de production = pertes immédiates),

- SI hétérogène (IT + OT + legacy),

- Volumes de données sensibles souvent sous-estimés.

Akira ne cherche pas la gloire. Il cherche l’efficacité.

📢 Chronologie : entre communication officielle et pression criminelle

Côté entreprise, Zurflüh-Feller a publié un communiqué officiel indiquant avoir subi une attaque ransomware mi-janvier 2026, avec isolement du réseau, restauration des sauvegardes et perturbations temporaires des activités.

Côté attaquants, la revendication apparaît début février sur ransomware.live, avec un message limpide : “We will upload 66GB of corporate data soon.”

👉 Ce décalage temporel est typique :

- Intrusion et exfiltration,

- Perturbation/chiffrement,

- Négociation privée,

- Mise sous pression publique via leak site.

À ce stade, aucune preuve publique de publication effective, mais la menace est crédible.

🧬 66 Go de données : pourquoi c’est critique

Quand un groupe ransomware parle de passeports, cartes d’identité et données RH, on change de catégorie de risque.

On ne parle plus seulement d’indisponibilité IT, mais de :

- Risque RGPD majeur,

- Usurpation d’identité ciblée,

- Fraude bancaire et ingénierie sociale,

- Phishing ultra-ciblé sur salariés, clients et fournisseurs.

Et contrairement aux idées reçues, ces données ne sont pas forcément revendues en masse : elles sont souvent exploitées finement, sur la durée.

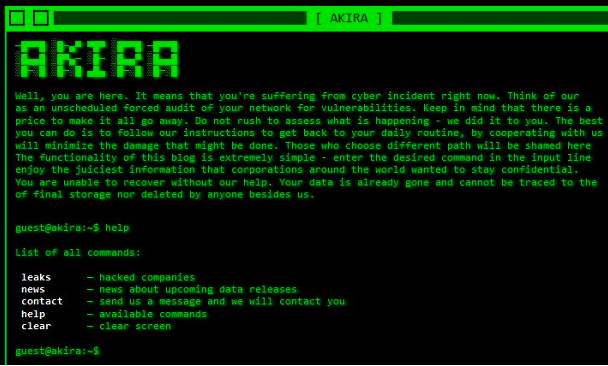

🧠 Akira : une stratégie froide et industrielle

Le groupe Akira s’est imposé comme un acteur méthodique :

- exploitation d’accès distants mal sécurisés,

- exfiltration silencieuse avant chiffrement,

- communication directe et sans folklore.

Pas de slogan tape-à-l’œil, pas de manifeste idéologique. Juste une logique : payer ou exposer.

Et dans le secteur industriel, cette stratégie fonctionne encore trop bien.

🛡️ Ce que cet incident rappelle (encore)

Cet épisode illustre une vérité que beaucoup d’entreprises préfèrent ignorer :

- Les sauvegardes ne suffisent plus : elles n’empêchent pas la fuite.

- Le PRA/PCA sans volet cyber est incomplet.

- La surface d’attaque RH et documentaire est sous-protégée.

- La communication de crise doit être prête avant l’incident, pas après.

Et surtout : le risque ne s’arrête pas au jour de la reprise IT. Il commence parfois à ce moment-là.

🔍 Conclusion SecuSlice

L’affaire Zurflüh-Feller / Akira n’est pas un fait divers cyber de plus. C’est un cas d’école de ransomware moderne appliqué à l’industrie française.

Que les données soient publiées ou non, le message est clair :

👉 les attaquants connaissent la valeur réelle de l’information, bien mieux que certaines directions.

Et pendant que les leak sites promettent des “uploads soon”, la vraie question reste :

êtes-vous prêts à gérer l’après ?