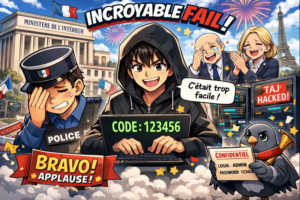

🎭 La grande classe à la française

Il y a des incidents de cybersécurité qui forcent le respect.

Et puis il y a l’intrusion du fichier TAJ au sein du Ministère de l’Intérieur MININT, qui relève plutôt du vaudeville numérique, avec rideau rouge, portes qui claquent et pantalon sur les chevilles.

Rappelons les faits, calmement, sans hurler (pour l’instant).

Un pirate amateur, sans exploit zero-day, sans malware sophistiqué, sans APT sponsorisée par un État hostile, a accédé pendant 26 jours à l’un des fichiers les plus sensibles de la République française.

Comment ?

➡️ Un identifiant et un code à 6 chiffres, partagés en clair dans un email.

Pas de phishing avancé.

Pas de contournement MFA.

Pas de compromission AD complexe.

Juste… un mot de passe. À. Six. Chiffres.

Rideau.

🔐 Pendant ce temps-là, chez les citoyens…

Pendant que le TAJ s’ouvre comme une porte de garage mal fermée, le citoyen français, lui, vit sous un régime de sécurité digne d’un bunker suisse :

- 🔁 Changement de mot de passe tous les 6 mois

- 🔢 12 caractères minimum

- 🔡 Majuscules, minuscules, chiffres, caractères spéciaux

- 🚫 Interdiction de réutilisation

- 🧠 Et surtout : “ne le notez nulle part”

Mais pour 16,4 millions de personnes fichées, on se contente visiblement d’un PIN de boîte vocale.

La cohérence ? Elle a dû être classée confidentiel défense.

🗂️ Le TAJ : ce n’est pas un fichier Excel de club de pétanque

Petit rappel pour ceux qui auraient raté l’épisode précédent.

Le TAJ (Traitement des Antécédents Judiciaires) contient :

- des personnes mises en cause (pas forcément condamnées),

- des victimes,

- des témoins,

- des données personnelles lourdes,

- des éléments utilisés dans des enquêtes judiciaires.

Ce fichier est consulté quotidiennement par les forces de l’ordre, les magistrats, et influe directement sur :

- des contrôles,

- des gardes à vue,

- des enquêtes,

- parfois des carrières.

👉 Ce n’est pas une base annexe.

👉 C’est un cœur nucléaire du SI régalien.

Et pourtant… aucune alerte pendant 26 jours.

⏱️ 26 jours : le vrai scandale n’est pas le mot de passe

Soyons clairs :

Le mot de passe à 6 chiffres est ridicule.

Mais le vrai scandale, le vrai, c’est celui-ci :

26 jours d’intrusion sans détection.

Vingt-six.

Pas 26 minutes.

Pas 26 heures.

📉 Cela signifie probablement :

- ❌ pas de surveillance comportementale,

- ❌ pas de corrélation de logs efficace,

- ❌ pas d’alertes sur accès anormaux,

- ❌ pas de SOC réellement opérationnel sur ce périmètre.

Ou pire :

➡️ des alertes qui existent mais que personne ne regarde.

La cybersécurité moderne ne repose plus uniquement sur “empêcher l’accès”, mais sur détecter vite et réagir fort.

Ici, on a fait ni l’un, ni l’autre.

📧 Le mail en clair : le classique éternel

Le détail qui fait mal :

👉 Les identifiants étaient partagés dans un email, en clair.

En 2025.

Dans une administration centrale.

Sur un système ultra-sensible.

C’est l’équivalent numérique de :

“La clé du coffre est sous le paillasson, mais attention, coffre très sécurisé.”

On parle ici d’un anti-pattern de sécurité connu depuis 20 ans :

- pas de secret dans les mails,

- pas de partage d’identifiants,

- pas de comptes génériques,

- pas de mots de passe statiques.

Et pourtant… bingo.

🧑💻 Le pirate : pas un génie, juste opportuniste

Autre élément glaçant :

Le pirate n’est pas un expert.

Pas de tooling avancé.

Pas d’infrastructure sophistiquée.

Pas de dissimulation particulière.

👉 Un amateur.

Ce qui signifie une chose très simple :

Si lui y est arrivé, d’autres auraient pu.

Et eux n’auraient peut-être rien dit.

🏛️ État exemplaire, sécurité exemplaire ?

L’État adore rappeler aux entreprises :

- leurs obligations,

- leurs responsabilités,

- leurs manquements,

- leurs retards de mise en conformité.

Mais ici, on est face à une leçon inverse :

- pratiques indignes d’une PME des années 2000,

- sécurité procédurale inexistante,

- culture SSI manifestement défaillante sur un périmètre critique.

La cybersécurité, ce n’est pas :

“On est l’État, donc on est sérieux par définition.”

C’est :

des processus, des contrôles, des audits, des alertes, et des humains formés.

🧯 Ce que cet incident révèle vraiment

Cet incident n’est pas un accident isolé.

Il révèle :

- 🧱 une sécurité pensée en silos,

- 🪟 des angles morts opérationnels,

- 🧠 une culture SSI encore trop administrative,

- 🛑 une absence de remise en question structurelle.

Changer le mot de passe après coup ne suffira pas.

Ajouter une note interne non plus.

🚨 Conclusion : la charlotade qui doit servir d’électrochoc

Oui, c’est grotesque.

Oui, c’est inquiétant.

Oui, c’est indigne d’un État moderne.

Mais surtout :

👉 c’est un avertissement.

Pas seulement pour le Ministère.

Mais pour toutes les organisations qui pensent encore que :

- “ça n’arrive qu’aux autres”,

- “on est trop petits / trop gros / trop institutionnels pour être ciblés”,

- “on a déjà des mots de passe”.

La cybersécurité ne pardonne pas l’amateurisme.

Et elle n’a aucun respect pour les titres ou les institutions.

🎪 NIS2 vs réalité : quand la directive rencontre le mot de passe à 6 chiffres

🧾 NIS2, ce n’est pas un flyer de sensibilisation

La directive NIS2 n’est pas une vague recommandation gentiment posée sur une étagère poussiéreuse de la conformité européenne.

C’est un cadre réglementaire structurant, adopté par l’Union européenne, avec des obligations claires, opposables, et surtout… sanctionnables.

Sur le papier, NIS2 impose :

- une gouvernance cyber formalisée,

- des mesures techniques adaptées au risque,

- une capacité de détection et de réaction,

- une responsabilité directe des dirigeants.

Dans la vraie vie ?

👉 Un code à 6 chiffres dans un email.

Le contraste est si violent qu’il mérite presque un prix d’art contemporain.

🧑⚖️ Obligation n°1 NIS2 : la responsabilité du management

Sous NIS2, fini le “c’est un problème IT”.

Les dirigeants sont personnellement responsables de la cybersécurité de leur organisation.

Ils doivent :

- valider les mesures de sécurité,

- s’assurer de leur mise en œuvre effective,

- suivre les indicateurs,

- et rendre des comptes.

Alors posons la question, naïvement :

➡️ Qui a validé qu’un accès à un fichier ultra-sensible pouvait reposer sur :

- un identifiant partagé,

- un code à 6 chiffres,

- transmis en clair par email ?

Parce que sous NIS2, ce genre de décision ne s’évapore pas dans l’organigramme.

Elle remonte. Très haut.

🔐 Obligation n°2 : gestion des identités et des accès (IAM)

NIS2 insiste lourdement sur un point pourtant basique :

“Limiter l’accès aux systèmes aux seules personnes autorisées.”

Concrètement, cela implique :

- des comptes nominatifs,

- des secrets robustes,

- une authentification forte (MFA),

- la traçabilité des accès,

- la suppression des comptes inutilisés.

Dans le cas du TAJ :

- ❌ identifiant partagé,

- ❌ secret faible,

- ❌ aucune authentification forte connue,

- ❌ traçabilité inefficace (26 jours…).

Sous NIS2, ce n’est pas une “amélioration à prévoir”.

👉 C’est une non-conformité frontale.

👀 Obligation n°3 : détection et surveillance continue

Là où l’affaire devient franchement comique (jaune), c’est sur la détection.

NIS2 impose :

- une surveillance continue,

- des mécanismes de détection d’incidents,

- une capacité de réponse rapide.

Or ici :

- intrusion pendant 26 jours,

- sans alerte,

- sans interruption,

- sans réaction.

Ce qui signifie au minimum :

- pas de SOC efficace,

- ou un SOC aveugle,

- ou un SOC ignoré.

Dans tous les cas, NIS2 hurle “défaillance majeure”.

⏰ Obligation n°4 : notification des incidents

Sous NIS2 :

- notification précoce sous 24h,

- rapport intermédiaire,

- rapport final détaillé,

- transparence vis-à-vis des autorités compétentes (en France : l’ANSSI).

Mais encore faut-il… détecter l’incident.

Un incident invisible pendant presque un mois, c’est :

- un risque de fuite massive,

- une incapacité à contenir l’attaque,

- une perte totale de maîtrise.

Sous NIS2, ce type de retard peut entraîner :

- des sanctions financières,

- des injonctions correctives,

- une exposition politique sévère.

📊 Obligation n°5 : analyse de risque réelle (pas PowerPoint)

NIS2 demande une analyse de risque adaptée aux actifs critiques.

Soyons honnêtes :

- le TAJ est un actif critique,

- à forte valeur,

- à fort impact sociétal,

- à risque élevé.

Donc il aurait dû bénéficier :

- des mesures les plus strictes,

- d’un contrôle renforcé,

- d’audits réguliers,

- de tests d’intrusion,

- de scénarios d’abus internes et externes.

Manifestement, l’analyse de risque a dû conclure :

“Risque acceptable : 6 chiffres suffiront.”

🧠 NIS2 parle aussi de culture cyber. Aïe.

La directive insiste sur un point souvent négligé :

la formation et la sensibilisation.

Partager des identifiants par email, ce n’est pas :

- un bug technique,

- un oubli ponctuel,

- un cas isolé.

C’est un symptôme culturel :

- banalisation du contournement,

- absence de réflexes SSI,

- perception de la sécurité comme une contrainte administrative.

NIS2 vise précisément à détruire cette culture.

Visiblement, le message n’est pas encore arrivé à destination.

🎯 Et si c’était une entreprise privée ?

Prenons un instant pour rire franchement.

Si une entreprise privée :

- stockait des données aussi sensibles,

- avec un mot de passe à 6 chiffres,

- partagé en clair,

- sans détection pendant 26 jours,

elle serait :

- auditée,

- sanctionnée,

- exposée médiatiquement,

- probablement poursuivie.

Mais quand c’est l’État ?

👉 On parle d’“incident regrettable”.

NIS2 ne fait pourtant aucune distinction philosophique :

le risque est le risque, quel que soit le logo sur la porte.

🧯 Conclusion : NIS2 comme miroir cruel

L’affaire du TAJ est un cas d’école inversé :

- tout ce que NIS2 cherche à corriger,

- concentré en un seul incident.

Ce n’est pas seulement gênant.

C’est embarrassant à l’échelle européenne.

Si NIS2 doit réussir, il faudra accepter une vérité inconfortable :

👉 les exigences s’appliquent aussi à l’État.

Sans passe-droit.

Sans indulgence.

Sans “circuler, y’a rien à voir”.

💸 Combien ça aurait coûté en sanctions NIS2 ?

Spoiler : beaucoup plus cher qu’un mot de passe à 6 chiffres

Accroche-toi, on va faire ce que NIS2 adore :

👉 mettre des chiffres sur l’amateurisme.

Parce que NIS2, contrairement aux communiqués de crise, n’aime pas les excuses, n’aime pas le “c’était exceptionnel”, et surtout n’aime pas les failles évitables.

⚖️ Petit rappel express : le régime de sanctions NIS2

La directive NIS2, portée par l’Union européenne, prévoit un régime de sanctions harmonisé, dissuasif et progressif.

Pour les entités essentielles (et spoiler n°2 : le Ministère de l’Intérieur en est une sans débat possible), les sanctions peuvent aller jusqu’à :

- 💰 10 millions d’euros

- 📊 ou 2 % du chiffre d’affaires annuel mondial

- 👉 le montant le plus élevé étant retenu

Même logique que le RGPD.

Même philosophie : “la cybersécurité coûte moins cher que la sanction”.

🏛️ Le MININT sous NIS2 : entité essentielle, niveau maximal

Soyons très clairs :

Un ministère régalien, gérant :

- des données judiciaires,

- des fichiers de police,

- des informations à fort impact sociétal,

➡️ coche toutes les cases de l’entité essentielle NIS2.

Donc :

- exigences maximales,

- tolérance minimale,

- sanctions maximales applicables.

🧮 Scénario réaliste de sanctions NIS2 (sans fantasme)

Prenons les manquements factuels dans l’affaire TAJ :

❌ 1. Défaillance grave de gestion des accès

- identifiant partagé,

- secret faible (6 chiffres),

- transmission en clair par email.

➡️ Non-conformité IAM majeure.

❌ 2. Absence de détection pendant 26 jours

- aucune alerte efficace,

- aucun confinement,

- aucune réaction rapide.

➡️ Échec total des obligations de surveillance.

❌ 3. Analyse de risque manifestement insuffisante

- actif critique sous-protégé,

- mesures techniques non adaptées au niveau de sensibilité.

➡️ Manquement structurel.

❌ 4. Gouvernance cyber défaillante

- décisions manifestement contraires aux bonnes pratiques,

- absence de contrôle managérial visible.

➡️ Responsabilité directe du management.

💥 Estimation crédible des sanctions financières

Même si l’État n’a pas de “chiffre d’affaires” classique, NIS2 permet :

- des amendes forfaitaires élevées,

- des injonctions correctives coûteuses,

- des audits obligatoires à répétition.

🎯 Estimation réaliste (ordre de grandeur) :

- 💸 entre 5 et 10 millions d’euros

- 📋 audits SSI obligatoires

- 🛠️ mise en conformité sous contrainte de délai

- 👀 supervision renforcée par l’autorité nationale (en France : l’ANSSI)

Et ça, sans même prouver une exfiltration massive.

Uniquement sur la base des manquements constatés.

😬 Et ce n’est pas fini : les sanctions non financières

NIS2 ne tape pas seulement au portefeuille.

Elle permet aussi :

- 🧑⚖️ mise en cause personnelle des dirigeants

- 📉 atteinte sévère à la réputation

- 📜 obligation de formation cyber du management

- 🛑 restrictions temporaires d’activité sur certains systèmes

- 🧯 plans correctifs imposés et contrôlés

Autrement dit :

“Vous ne savez pas faire ? On va vous apprendre. De force.”

🪞 Le miroir cruel : ce que NIS2 dirait officiellement

Si cet incident avait concerné une entreprise privée, le rapport NIS2 ressemblerait à ceci (traduction SecuSlice) :

“L’organisation n’a pas mis en œuvre des mesures techniques et organisationnelles appropriées au regard des risques, exposant des données critiques à un accès non autorisé prolongé.”

Traduction humaine :

“C’est indéfendable.”

🧠 Le vrai coût : pas financier, mais systémique

Le plus ironique ?

👉 L’argent n’est même pas le vrai problème.

Le vrai coût, c’est :

- la perte de crédibilité de la parole publique,

- la fragilisation de la confiance citoyenne,

- le signal catastrophique envoyé aux autres organisations : “Faites mieux que nous… mais nous, on s’arrange.”

NIS2 a précisément été conçue pour éviter ce double standard.

🎬 Conclusion : sous NIS2, on n’applaudit pas — on sanctionne

Sous NIS2 :

- un mot de passe à 6 chiffres,

- un email en clair,

- 26 jours sans détection,

➡️ ce n’est pas un incident

➡️ c’est une faute caractérisée

Et une faute de ce niveau-là, en Europe, se chiffre en millions.