🕵️ Contexte de l’attaque

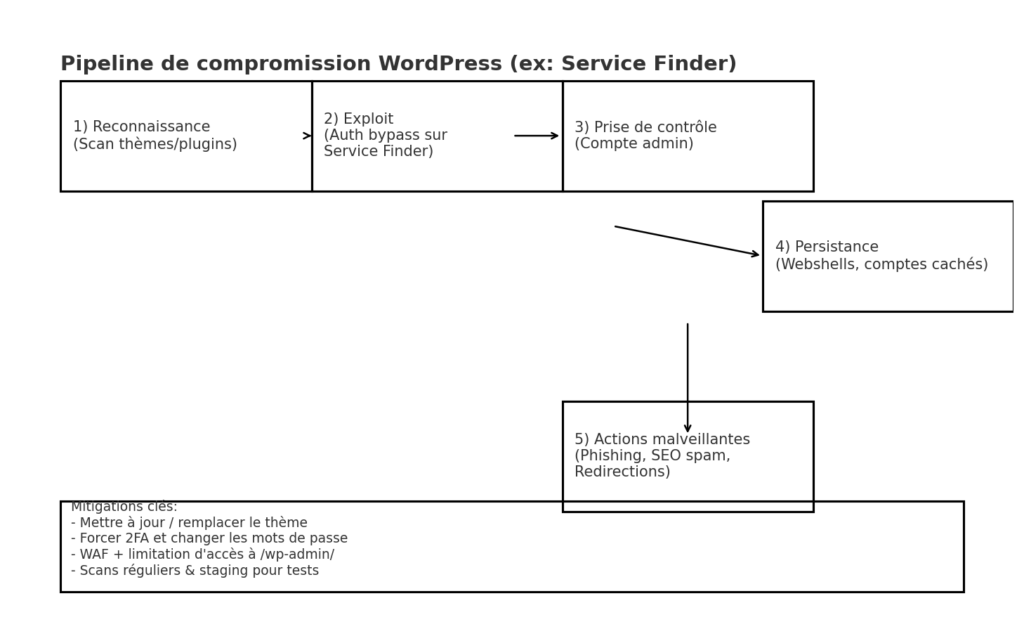

Selon BleepingComputer, une grave vulnérabilité affecte le thème Service Finder pour WordPress : des pirates exploitent un contournement d’authentification (auth bypass) pour se connecter en tant qu’administrateur, sans mot de passe.

Cette faille a été activement exploitée, mettant des dizaines, voire des centaines de sites en danger.

En particulier, les attaquants envoient des requêtes AJAX manipulées vers des actions internes du thème, contournant les protections normales d’accès à l’interface d’administration.

⚠️ Pourquoi cette vulnérabilité est si dangereuse

- Élévation de privilèges immédiate : l’attaquant obtient un compte admin sans avoir besoin d’une phase d’intrusion préalable.

- Large surface vulnérable : de nombreux sites utilisent ce thème ou des variantes dérivées, souvent avec peu de maintenance.

- Persistances multiples : une fois dans la zone admin, le pirate peut installer des backdoors, créer des comptes cachés, injecter du code malveillant, etc.

- Infection secondaire : ces sites peuvent servir de relais pour des attaques SEO, héberger des malwares ou rediriger vers des campagnes de phishing.

🔍 Comment savoir si ton site est touché

Voici quelques étapes de diagnostic :

- Identifier le thème Service Finder

Vérifie dans/wp-content/themes/si ton site utilise “service-finder” ou un nom très proche. - Vérifier la version et les patchs disponibles

L’exploit cible des versions non corrigées. S’il y a un correctif officiel, compare ta version. - Auditer les comptes utilisateurs

Si des comptes “admin” ou “administrator” apparaissent soudainement, ou des comptes “superuser” non reconnus, c’est louche. - Examiner les logs & connexions récentes

Regarde les IPs, dates et heures d’accès à/wp-admin/ou des actionsadmin-ajax.php. - Scanner les fichiers pour des backdoors

Recherchez les fichiers PHP inhabituels, scripts .ico/.dat, ou les fichiers modifiés récemment. - Tester le bypass (avec précaution, en environnement de test)

Simuler les requêtes AJAX suspectes pour voir si elles permettent de passer l’authentification.

🛠️ Les solutions à mettre en œuvre — et vite

Voici les actions concrètes à réaliser pour corriger, protéger, et prévenir :

1. 🧩 Mettre à jour ou supprimer le thème

- Si un patch officiel est disponible, applique-le immédiatement.

- Si le thème n’est plus maintenu, désactive-le et remplace-le par un thème bien supporté.

- Préférer un thème léger, audit-friendly, minimaliste.

2. 🔑 Changer tous les accès sensibles

- Modifie les mots de passe admin, FTP/SFTP, base de données.

- Regénère les clés de SALT de WordPress (dans

wp-config.php). - Supprime les comptes suspects ou inutiles.

3. 🧱 Installer un pare-feu applicatif (WAF) & durcir les accès

- Utilise un plugin WAF (Wordfence, Sucuri, etc.) pour bloquer les requêtes AJAX suspectes.

- Limite l’accès à

/wp-admin/(par IP ou via authentification HTTP). - Active la double authentification (2FA) pour les comptes avec privilèges élevés.

4. 🔄 Mettre en place un environnement de staging & test

- Ne déploie jamais de mises à jour directement sur le site en production.

- Test d’abord les correctifs dans un environnement isolé.

5. 📦 Surveillance continue & audits réguliers

- Met en place des scans réguliers (ex : plugins de sécurité, WPScan).

- Activer la journalisation des modifications de fichiers.

- Surveiller toute activité anormale (création de fichiers, modifications de thèmes, etc.).

🧠 Leçons à tirer : pourquoi ce genre d’attaque survit

- La dette technique s’accumule

Beaucoup de sites restent avec des thèmes ou plugins obsolètes, rarement mis à jour. - Thèmes premiums ≠ sûreté

Un thème payant n’est pas forcément audité ou maintenu correctement. - Chaque extension ou thème est une porte d’entrée potentielle

Plus tu ajoutes des composants tiers, plus tu multiplies les risques. - La sécurité doit être un cycle, pas une corvée ponctuelle

Patcher une fois ne suffit pas : il faut surveiller, tester, corriger régulièrement.