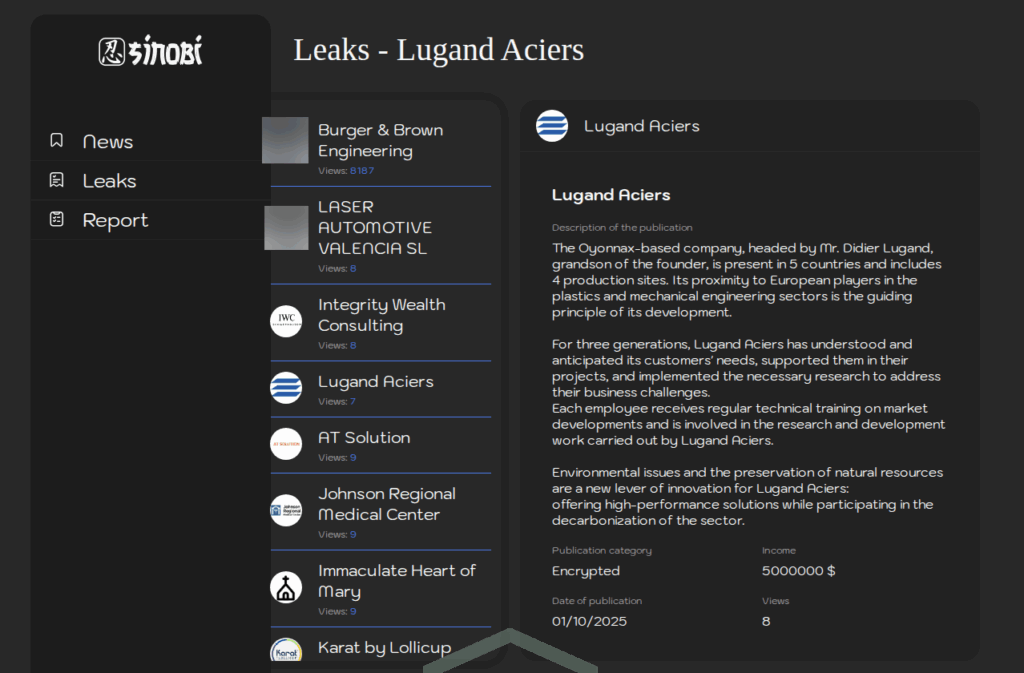

Un nouveau nom est tombé sur les radars de la cybercriminalité : Lugand Aciers, société française de métallurgie, apparaît sur la liste de victimes revendiquées par le groupe Sinobi. L’affaire doit être prise avec prudence, mais elle rappelle une évidence : l’industrie n’est pas à l’abri, et chaque clic malheureux peut coûter très cher. Soutien appuyé aux équipes IT et OT qui, une fois encore, doivent batailler en première ligne.

Sources :

Hookphish

Ransomware.live

🧐 Prudence avant tout

Une publication sur le dark web et plusieurs trackers de ransomware mentionnent Lugand Aciers comme victime de Sinobi.

👉 Ce n’est pas encore une preuve irréfutable (les groupes gonflent parfois leurs « trophées »), mais la convergence des signaux incite à prendre l’information au sérieux.

Rappelons-le : entre la rumeur et le constat forensique complet, il y a un monde. L’impact réel — serveurs chiffrés, données exfiltrées, arrêt de production — reste à confirmer.

🏭 Quand l’IT touche l’OT

Un ransomware dans l’industrie, ce n’est pas juste un écran noir sur des PC.

- Ça peut bloquer la planification de production.

- Ça peut couper des chaînes entières d’approvisionnement.

- Ça peut toucher des partenaires dans plusieurs pays.

Bref, le risque n’est pas « seulement IT », il est opérationnel et industriel. Les groupes comme Sinobi le savent et visent des secteurs où l’arrêt coûte plus cher que la rançon.

💪 Soutien total aux équipes

À Oyonnax et ailleurs, il y a des admins, des ingénieurs réseaux, des techniciens OT qui passent probablement une très mauvaise semaine.

➡️ Message à eux : respect. Vous êtes en train de protéger des emplois, des usines, des clients. Le stress est énorme, les nuits blanches inévitables — et pourtant c’est vous qui tenez la ligne de front.

Pas question de tomber dans le « c’est la faute à celui qui a cliqué ». Oui, si l’entrée s’est faite par phishing, il y a sûrement un employé qui aujourd’hui rase les murs en douce (on le connaît tous 😅). Mais pointer du doigt ne résout rien : il faut donner aux équipes des outils solides (MFA, segmentation, sauvegardes testées), pas des reproches.

🛡️ Réflexes immédiats (checklist express)

Pour les DSI/équipes sécurité, rappelons quelques gestes vitaux :

- 🔌 Isoler immédiatement les systèmes suspects.

- 📂 Sauvegarder et préserver les logs pour la forensique.

- 💾 Vérifier et préparer les restaurations depuis des sauvegardes hors-ligne.

- 📊 Évaluer les données potentiellement exfiltrées (clients, R&D, RH).

- ⚖️ Activer la cellule juridique et conformité (RGPD, notifications obligatoires).

- 📢 Préparer une communication factuelle vers clients et partenaires.

Ces points ne remplacent pas un cabinet spécialisé en réponse à incident, mais donnent un cap clair aux équipes internes.

🔍 Ce qu’il faut retenir

- La revendication Sinobi → Lugand Aciers reste à confirmer dans ses détails, mais la vigilance s’impose.

- L’industrie reste une cible de choix car le coût de l’arrêt est colossal.

- Les équipes IT/OT sont les véritables boucliers — elles méritent soutien, moyens, reconnaissance.

- Et pour tous les autres : testez vos sauvegardes, segmentez vos réseaux, entraînez vos équipes.

✏️ Conclusion piquante mais sincère :

Un clic malheureux peut faire trembler toute une supply chain, mais une équipe bien préparée peut sauver toute une entreprise. Courage et respect aux admins de l’ombre — sans vous, l’acier plie beaucoup plus vite.