Le monde des botnets IoT ne dort jamais. Après Mirai et ses innombrables variantes, voici RapperBot, un malware qui fait de l’internet des objets son terrain de jeu favori. Mais contrairement à ses ancêtres, il apporte quelques innovations techniques qui le rendent redoutable : infra ultra-mobile, binaires furtifs et C2 caché dans des DNS TXT records. Résultat : un appareil compromis le matin peut participer à une attaque DDoS avant même que l’administrateur n’ait fini son café.

⚡ Infection éclair : bienvenue dans le club

Comme beaucoup de ses cousins, RapperBot s’attaque en priorité aux appareils IoT exposés sur Internet : caméras IP, routeurs grand public, NAS mal sécurisés, boîtiers DVR… Il exploite deux failles classiques :

- Brute force Telnet/SSH avec des combinaisons de mots de passe ridiculement faibles (admin/admin, 12345, qwerty…).

- Exploits connus sur des firmwares jamais mis à jour.

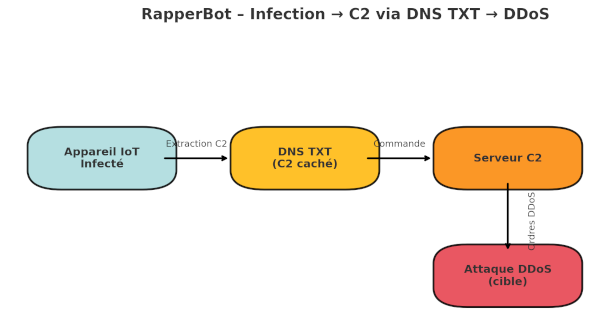

Une fois la porte ouverte, RapperBot télécharge son binaire adapté à l’architecture (MIPS, ARM, x86, etc.), l’exécute, puis s’auto-supprime. Pourquoi ? Parce que laisser traîner un fichier suspect, c’est donner une chance à un analyste de l’attraper. RapperBot préfère jouer la discrétion et ne laisser que son processus en mémoire.

🧩 DNS TXT comme canal secret

Là où RapperBot sort du lot, c’est dans son système de communication avec son Command & Control (C2). Plutôt que de contacter une IP codée en dur (facile à bloquer par les SOC et les CERTs), il consulte… des enregistrements DNS TXT.

Ces champs, normalement destinés à des infos diverses (SPF, DKIM, vérifications de domaine), contiennent chez RapperBot des données chiffrées. Grâce à une routine maison combinant base56 et un algo proche du RC4, le botnet peut décoder en temps réel les adresses de ses serveurs de commande.

👉 Traduction : les attaquants peuvent faire évoluer l’infrastructure à la vitesse de la mise à jour d’un DNS. Il suffit de modifier le contenu du TXT record, et des milliers de bots changent instantanément de chef d’orchestre. Bonne chance pour suivre la danse.

🎯 Multi-archi, chiffré et sans pitié

Le binaire de RapperBot coche toutes les cases du malware moderne :

- Multi-architecture : il tourne sur MIPS, ARM, x86 et probablement d’autres plateformes.

- Strippé et chiffré : pas de symboles pour les analystes, du code obscurci pour compliquer la rétro-ingénierie.

- Furtif : une fois installé, il ne reste presque aucune trace sur le disque.

Chaque machine infectée devient aussitôt scanner : elle tente de repérer de nouvelles victimes, agrandissant le botnet comme une tumeur numérique. Et le pire, c’est la vitesse : l’écart entre infection et première attaque se compte en secondes.

💥 Des attaques DDoS à la demande

Une fois enrôlé, chaque bot est un soldat prêt à exécuter des ordres. RapperBot peut lancer divers types d’attaques :

- TCP SYN floods pour saturer les serveurs.

- UDP floods pour générer un bruit massif.

- HTTP floods pour mettre à genoux des applications web.

Ces attaques sont coordonnées depuis le C2 et peuvent être déclenchées quasi instantanément. L’infrastructure, quant à elle, change de pays et d’adresses IP en permanence, ce qui complique le travail des défenseurs qui cherchent à tracer ou bloquer le trafic.

🚨 Pourquoi c’est dangereux ?

- Agilité extrême : DNS TXT comme canal = impossible de bloquer durablement.

- Polyvalence : le malware peut infecter presque n’importe quel appareil connecté.

- Vitesse : entre infection et attaque, il n’y a pratiquement pas de temps mort.

- Évasion : binaire auto-supprimé, chiffrage maison, infra mouvante = cauchemar pour les SOC.

Bref, RapperBot n’est pas une simple énième variante de Mirai : c’est une version turbo pensée pour survivre et frapper vite.

🛑 Comment se protéger ?

Heureusement, tout n’est pas perdu. Quelques mesures basiques réduisent considérablement le risque d’infection :

- Segmenter les réseaux : isoler les IoT du reste du SI.

- Durcir les équipements : changer les mots de passe par défaut, désactiver Telnet/SSH inutile, appliquer les mises à jour firmware.

- Surveiller le DNS : détecter des requêtes TXT suspectes émanant de devices IoT.

- Déployer IDS/IPS : signatures spécifiques à RapperBot existent déjà dans plusieurs bases.

- Limiter les flux sortants : un IoT qui fait du scanning massif, ça doit alerter.

🤔 Conclusion

RapperBot n’est pas qu’un botnet de plus. C’est la preuve que les cybercriminels savent apprendre des erreurs passéeset innover dans leurs méthodes. En dissimulant ses serveurs de commande derrière des DNS TXT records et en optimisant son cycle infection → DDoS, il s’impose comme une menace de nouvelle génération pour tous ceux qui persistent à négliger la sécurité de leurs objets connectés.

Et comme souvent, la faiblesse vient de nous : mots de passe bidons, firmwares jamais patchés, IoT laissé en pâture sur Internet. Tant que ces mauvaises pratiques perdurent, RapperBot et ses successeurs auront de beaux jours devant eux.