La gestion du cycle de vie des clés cryptographiques en entreprise est le vrai nerf de la guerre : génération, distribution, rotation, révocation… autant d’étapes critiques où la sécurité peut s’écrouler si elles sont mal traitées. On peut avoir les meilleurs algorithmes du monde, mais si la clé est perdue, réutilisée partout, ou stockée sur un Post-it, la cryptographie devient un décor de cinéma : impressionnante en façade, catastrophique en coulisses.

Et crois-moi, en entreprise, c’est plus fréquent qu’on ne le pense.

🧩 1. Génération : le hasard qui n’en est pas toujours un

Tout commence avec la génération des clés.

- Idéalement : via un générateur aléatoire matériel (HSM, TPM, carte à puce).

- En réalité : souvent via des générateurs logiciels douteux, mal configurés.

👉 Exemple réel : en 2008, Debian a accidentellement réduit l’entropie d’OpenSSL. Résultat : les clés générées par des millions de serveurs Linux étaient prévisibles. Pas besoin de brute force, il suffisait de tester quelques milliers de valeurs.

⚠️ Piège classique en entreprise : générer des clés “par défaut” et les réutiliser sur 15 serveurs. Parce que “ça marche et c’est plus simple”.

🔄 2. Distribution : l’art de ne pas envoyer sa clé par email

Une fois la clé créée, il faut la transmettre à ceux qui doivent l’utiliser. Et là, c’est souvent le début du cirque.

- Les bonnes pratiques : passer par des canaux sécurisés (HSM, coffre-fort numérique, protocole de dérivation).

- La vraie vie : un admin qui envoie la clé par mail en pièce jointe “clé.pem” sans mot de passe, ou mieux encore, dans un ticket Jira public.

👉 Anecdote : j’ai vu une entreprise distribuer des clés SSH via… un partage Windows ouvert à Everyone. Autant mettre un panneau “Servez-vous” à l’entrée du data center.

⏳ 3. Utilisation : entre rigueur et improvisation

Une fois la clé en place, il faut s’assurer qu’elle est utilisée correctement :

- Droits d’accès stricts (seule l’application qui doit l’utiliser y accède).

- Journalisation des usages (qui utilise quoi, quand).

En pratique :

- Les clés traînent en clair sur des serveurs de dev.

- Les devs copient-collent des clés API directement dans le code source et commit sur GitHub.

- Les fichiers

.envcontiennent des secrets en clair.

Résultat : on retrouve des milliers de clés AWS, Google Cloud ou GitHub publiées par erreur dans des dépôts publics.

♻️ 4. Rotation : le sport que personne n’aime faire

La rotation des clés est essentielle :

- Pour limiter l’impact en cas de fuite,

- Pour se conformer aux bonnes pratiques (souvent imposées par les normes).

Mais soyons honnêtes : la rotation est vécue comme une plaie en entreprise.

- Trop de dépendances, trop de systèmes.

- “On le fera plus tard”… jusqu’à ce qu’un incident éclate.

👉 Exemple : une banque française a subi une panne massive parce qu’un certificat racine avait expiré. Personne n’avait anticipé le renouvellement. Résultat : une nuit blanche pour toute l’équipe IT et des millions de clients bloqués.

🪦 5. Révocation et fin de vie : l’oubli programmé

Une clé a une durée de vie. Elle doit finir par être révoquée, archivée, détruite.

- Révoquer : quand elle est compromise ou plus valide.

- Détruire : pour éviter qu’elle ne traîne sur un disque dur oublié.

Problème : beaucoup d’entreprises ne détruisent jamais rien. Résultat : des clés valides datant de 2012 traînent encore dans des scripts batch.

👉 Exemple réel : un ransomware a pu s’installer dans un SI parce qu’un certificat de test interne n’avait jamais été révoqué.

🚨 Les erreurs fréquentes en entreprise

- Réutilisation partout : la même clé SSL pour le site web, le VPN et l’API interne. Quand elle fuite, tout est compromis.

- Post-it syndrome : la clé privée copiée dans un fichier texte sur le bureau de l’admin.

- Pas de rotation : certificats expirés un vendredi soir → incident majeur garanti.

- Secrets dans le code : commit accidentel dans GitHub, accessible à tous.

- Pas d’inventaire : impossible de savoir combien de clés existent, où elles sont, qui les utilise.

🛡️ Les bonnes pratiques (et elles piquent)

- Inventorier toutes les clés → qui possède quoi, où, pour quel usage.

- Automatiser la rotation → utiliser un gestionnaire de secrets (HashiCorp Vault, AWS KMS, Azure Key Vault…).

- Segmenter les droits → une clé = un usage, pas plus.

- Journaliser et auditer → qui accède à quoi, quand.

- Éviter le DIY → pas de “chiffrement maison”, pas de gestion de clés bricolée.

📝 Mini-fiche récap

- La sécurité de la crypto repose plus sur la clé que sur l’algorithme.

- Génération, distribution, utilisation, rotation, révocation = tout un cycle.

- Les entreprises échouent souvent sur la partie opérationnelle, pas sur la théorie.

- Une clé mal gérée = une forteresse avec une porte grande ouverte.

💡 Encadré pratique – Exporter ses clés sans tout casser

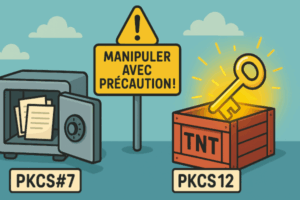

Dans le monde réel, une clé n’existe pas toute seule : elle est souvent emballée avec son certificat dans un fichier. Et là, le format d’export fait toute la différence :

- PKCS#7 (.p7b) : contient uniquement les certificats (et la chaîne de confiance). Jamais la clé privée.

- PKCS#12 (.p12 / .pfx) : contient le certificat et la clé privée. Donc à manipuler comme de la nitroglycérine.

👉 Erreur classique en entreprise : exporter un

.p12avec un mot de passe ridicule (ou pire, aucun), puis l’envoyer par mail “parce que c’est pratique”. Résultat : la clé privée de prod se balade dans les boîtes de tous les admins.Retenez la règle d’or : si vous devez exporter un PKCS#12, c’est que vous jouez avec du TNT.

✨ Conclusion

On dit souvent que la cryptographie est “incassable”. En réalité, ce sont rarement les maths qui lâchent : ce sont les humains.

La clé de tout système, c’est… la clé. Et en entreprise, elle est trop souvent négligée, oubliée, ou pire, recyclée partout comme un vieux mot de passe.

Moralité : avant de rêver d’algorithmes quantiques, commencez par arrêter de stocker vos clés privées dans un fichier clef_finale_def_v2(1).pem sur le bureau d’un stagiaire.