Vous adorez vos prestataires. Vraiment. Bienvenue dans la supply chain numérique

Ils vous installent des firewalls tout beaux, gèrent vos sauvegardes, patchent vos serveurs (quand ils y pensent) et surtout, ils vous disent “Ne vous inquiétez pas, on s’occupe de tout !”.

Le problème ?

En cybersécurité, “on s’occupe de tout” veut souvent dire “on ouvre une porte dans votre château fort et on jette la clé par-dessus les remparts”.

On en a souvent parlé ici comme par exemple :

Prestataires IT : Vos Obligations Cyber en 2025 – Le Guide Sans Bullshit

Supply Chain IT : Quand ton prestataire t’allume comme une torche humaine

Les cybercriminels le savent très bien : pourquoi s’acharner à briser votre petite PME/ETI blindée de bonnes intentions, quand il suffit de pirater le fournisseur qui a déjà les clés ?

Bienvenue dans le monde merveilleux de la supply chain numérique, celui où :

- Votre sécurité dépend d’un stagiaire mal payé chez votre prestataire cloud,

- Une mise à jour logicielle peut transformer votre SI en open bar pour APT russes ou chinois,

- Et où vous découvrez un matin que votre antivirus vous attaque lui-même (cc SolarWinds).

Dans cet article, on va :

- Revisiter les masterclass du chaos : SolarWinds 2020 et 3CX 2023,

- Démontrer que la confiance aveugle envers vos prestas est un sport extrême,

- Et vous filer une checklist de survie pour PME/ETI, histoire que votre SI ne devienne pas un panneau “Hack Me” en néon.

Accrochez vos ceintures, on décolle. 🚀

🧠 SolarWinds – La classe magistrale des APT russes

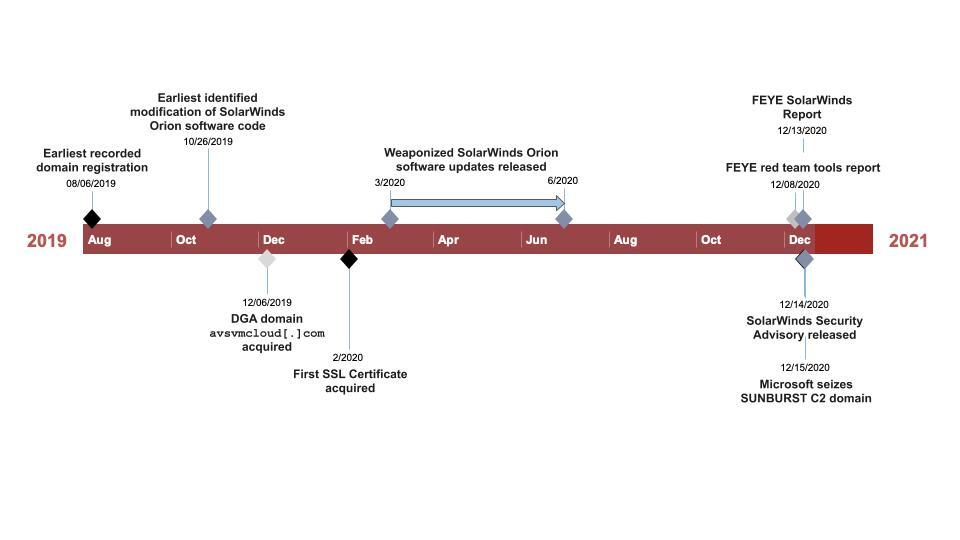

- Septembre 2019 : des hackers (probablement Cozy Bear / APT29, affiliée au SVR russe) accèdent aux serveurs de SolarWinds, amorçant une injection de code dans Orion Fortinet

- Octobre 2019 : première version de test du malware SUNBURST implantée dans le pipeline de compilation Orion Wikipedia.

- Mars–Juin 2020 : déploiement massif des mises à jour Orion compromises (version 2019.4 à 2020.2.1), infectant potentiellement jusqu’à 18 000 clients sur environ 33 000 utilisateurs Orion Wikipedia.

- 8 décembre 2020 : FireEye détecte une intrusion dans ses propres Red Team tools, découvre le lien avec SolarWinds et alerte l’éditeur Dimensional Data.

- 13 décembre 2020 : première alerte publique sur l’attaque, plusieurs agences gouvernementales US sont touchées (Commerce, Trésor, Homeland Security) WIRED.

Impact : clients ciblés = Microsoft, Intel, Cisco, Deloitte, FireEye, agences US, NHS UK, Union européenne… bref, le gratin mondial fluidattacks.com.

- Tactiques d’évasion : les acteurs du SUNBURST isolent soigneusement le backdoor des loaders Cobalt Strike, avec des implants variables nommés TEARDROP ou SUPERNOVA pour masquer leur trace extrahop.com.

☠️ 3CX – le petit frère nord-coréen du chaos

- Mars 2023 : un installateur légitime du 3CX Desktop App est happé par une chaîne d’attaques de supply chain, son code signé et distribué via le site officiel contient un downloader malveillant « SUDDENICON », suivi du téléchargeur ICONICSTEALER (vol de données navigateur) Google Cloud.

- Double supply chain attack : initialisée via un installeur corrompu sur le site de Trading Technologies (X_TRADER), marquant la première attaque de ce type à multiple niveau découvert par Mandiant Google Cloud.

- Victimes ciblées : principalement des entreprises liées aux cryptomonnaies en Asie occidentale, ciblées pour leur monnayage en crypto, avec le backdoor « Gopuram » lié à NK-Threat-Cluster UNC4736.

- Portée : bien que 3CX revendique près de 600 000 clients, en pratique seuls quelques dizaines de machines ciblées ont été repérées, l’attaque étant analysée rapidement par plusieurs firmes de sécurité.

📊 Pourquoi ces deux cas valent le détour dans votre checklist

| Cas | Origine de menace | Exploitation | Victimes ciblées | Leçon pour PME/ETI |

|---|---|---|---|---|

| SolarWinds | APT29 / Russie | Mise à jour compromise | Gouvernements, multinationales | Tiers de confiance = danger |

| 3CX | Acteurs nord-coréens | Installer signé, cascade | Crypto / fintech ciblés | Même un app de visioconf’ peut vous flinguer |

Oui, vos prestataires vous font des pitchs d’enfer sur “la sécurité tout-en-un”, mais pendant ce temps, des acteurs comme Cozy Bear injectent du code SUNBURST dans vos patchs, et les Coréens du Nord se baladent dans vos visios avec Gopuram.

Vous pensez être un petit acteur tranquille ? Pas besoin d’être Netflix ou le Trésor US :

un fournisseur compromis suffit pour que votre PME devienne le prochain live hack sur le Dark Web.

🤦♂️ Pourquoi c’est (aussi) de votre faute

Soyons clairs :

Non, ce n’est pas vous qui avez injecté SUNBURST.

Mais quand ça explose, c’est votre problème.

1️⃣ Confiance aveugle dans vos prestas

- VPN, RDP, admin 24/7, mots de passe collés sous l’écran : check ✅

- Résultat : votre SI = colocation numérique dont vous êtes le garant légal.

2️⃣ Illusion de sécurité

- “On a un antivirus, c’est bon.”

- Sauf que l’update SolarWinds signée Microsoft passera crème.

3️⃣ Culture IT “YOLO”

- Patchs en retard, SaaS sauvage, excuses infinies.

- Votre SI = Airbnb pour malwares.

4️⃣ Gouvernance & responsabilité : votre tête sur le billot

- Responsabilité légale : en cas de fuite de données, c’est votre entreprise qui devra déclarer l’incident à l’ANSSI et à la CNIL.

- Responsabilité financière :

- Amende RGPD jusqu’à 4 % du CA mondial.

- Frais d’investigation forensique : entre 30 000 € et 200 000 € pour une PME.

- Interruption d’activité : souvent plus coûteuse que la rançon elle-même.

- Responsabilité réputationnelle :

- Les clients s’en souviendront.

- Vos concurrents aussi.

- Et si vous êtes dans la santé ou l’industriel, la presse locale fera un joli papier sur votre mésaventure.

En clair :

Même si le prestataire est la passoire, c’est votre logo qui finit dans la presse et votre DSI qui finit devant le COMEX à expliquer pourquoi le SI est à genoux.

💡 La morale

La supply chain numérique, c’est comme prêter vos clés à un pote.

- S’il crash la voiture dans un mur, l’assurance vous appellera quand même.

- Et si la voiture était déjà piégée par un mafieux russe, vous êtes juste le chauffeur désigné du chaos.

🛡️ La checklist anti-catastrophe pour PME/ETI (version armée)

Votre objectif : transformer votre SI en bunker, ou au moins éviter qu’il devienne le parc d’attractions des APT.

Voici le minimum vital, enrichi de vrais outils pour les DSI/RSSI qui ronflent derrière Grafana. 😴

1️⃣ MFA partout, tout le temps 🔐

- À activer sur : VPN, messagerie, SSO, applicatifs critiques.

- Outils : Microsoft Authenticator, Duo, Yubico (clé FIDO2).

- Sarcasme : “Un DSI sans MFA, c’est comme un vigile sans pantalon : techniquement là, mais inutile.”

2️⃣ Vérifiez vos prestas avant qu’ils ne vous vérifient 🕵️♂️

- Actions : audit annuel, charte de sécurité, suppression des accès permanents (Just-in-Time Access).

- Outils : Tenable.io, Qualys, ou à défaut un bon vieux OpenVAS.

- Sarcasme : “Votre prestataire est ‘certifié ISO 27001’ ? Super. Demandez-lui la date de son dernier patch Windows Server.”

3️⃣ Surveillez les comportements bizarres 👀

- Actions : logs VPN/RDP, détection d’anomalies réseau et SIEM pour centraliser.

- Outils :

- Zabbix pour la supervision infra.

- Wazuh ou OSSEC pour la détection de menaces.

- Grafana pour les dashboards… mais surveillez-les, pas la sieste !

- ELK / OpenSearch pour log centralisé si vous aimez souffrir (un peu).

- Sarcasme : “Un accès prestataire à 3h du matin depuis Vladivostok ? Si votre Grafana clignote en rouge, c’est pas la déco de Noël.”

4️⃣ Patching & mises à jour sans procrastination 🛠️

- Actions : plan de patch mensuel, automatisation WSUS/Ansible/MDM.

- Outils :

- Ansible AWX ou SaltStack pour patcher en masse.

- GLPI + FusionInventory pour savoir quoi patcher avant que ça brûle.

- Sarcasme : “Un patch en retard, c’est comme une porte ouverte : il finira par servir.”

5️⃣ Sauvegardes testées et isolées 💾

- Actions : backup offline, immutable, test de restauration trimestriel.

- Outils :

- Veeam ou Nakivo pour VM et serveurs.

- Restic / BorgBackup pour un mode commando open source.

- Rclone pour un offsite automatisé chiffré.

- Sarcasme : “La première fois que vous testez vos backups ne doit pas être le jour du ransomware.”

6️⃣ Sensibilisation interne & plan de crise 📢

- Actions : former aux risques SaaS sauvages et phishing, simuler une attaque supply chain.

- Outils :

- PhishingFrenzy ou GoPhish pour piéger vos collègues gentiment.

- TheHive + Cortex pour coordonner votre réponse à incident façon pro.

- Sarcasme : “Votre plan de crise sur un post-it, c’est mignon, mais ça ne rassure pas la CNIL.”

💡 Bonus SecuSlice :

Si votre DSI ne veut pas de Zabbix/Wazuh parce que “trop compliqué”, imprimez ce guide et collez-le sur sa machine à café.

🎯 Votre supply chain : votre cauchemar préféré

Félicitations, vous avez survécu à cette lecture.

Maintenant, regardons la réalité en face :

- Vos prestataires sont vos meilleurs amis… jusqu’au jour où ils deviennent votre talon d’Achille numérique.

- Votre DSI/RSSI peut avoir tous les tableaux Grafana du monde :

- Si personne ne regarde quand ça clignote rouge,

- Autant afficher un aquarium avec des poissons rouges. 🐠

- Les cybercriminels, eux, ne dorment jamais.

💣 Morale sarcastique

La supply chain numérique, c’est comme un dîner entre amis :

- Si l’un d’eux éternue dans votre soupe, tout le monde finit malade.

- Si l’un d’eux est déjà mortellement toxique, c’est votre boîte qui se retrouve à la morgue numérique.

🧩 La morale pédagogique

- Vous ne contrôlez pas vos prestas, mais vous contrôlez vos exigences.

- Vous ne pouvez pas tout éviter, mais vous pouvez limiter la casse avec :

- MFA, supervision, patching, backup,

- Audits prestataires, plan de crise,

- Et surtout un minimum de gouvernance.

- Si vous ne savez pas qui peut vous pirater… c’est probablement déjà fait.

💡 Message final pour DSI & RSSI :

Votre SI est comme un open-space.

Si vous laissez la porte ouverte à vos prestas sans regarder,

ne soyez pas surpris quand le ransomware vient se servir dans le frigo.