🧁 Le pitch : une backdoor dans un firewall, what else ?

Imaginez : vous déployez des firewalls “next-gen” SonicWall à grands frais pour protéger votre infrastructure sensible, et en réalité… ces pare-feux hébergent un rootkit sophistiqué, installé au niveau kernel, totalement invisible aux radars. C’est précisément ce que révèle la société Sygnia fin juin 2025.

Le malware, baptisé OVERSTEP, cible les appliances SonicWall SRA et NGFW, avec une finesse chirurgicale. Un implant qui injecte du code, détourne le trafic, exfiltre des données… tout ça en silence.

Et pendant ce temps-là, les RSSI dorment tranquillement.

🧠 Furtivité niveau ninja

On ne parle pas ici d’un simple malware en Python trouvé sur GitHub. OVERSTEP est un rootkit kernel modifiant le firmware SonicOS. Il :

- Intercepte les appels système au niveau RTOS ;

- Persiste après redémarrage ;

- Utilise un loader modulaire avec chiffrement dynamique ;

- Détourne le trafic réseau pour communiquer avec son C2 en mimant des flux DNS/HTTPS légitimes.

Et pour couronner le tout : aucun journal natif n’enregistre son activité.

Bienvenue en 2025, où même vos outils de sécurité sont des chevaux de Troie sponsorisés.

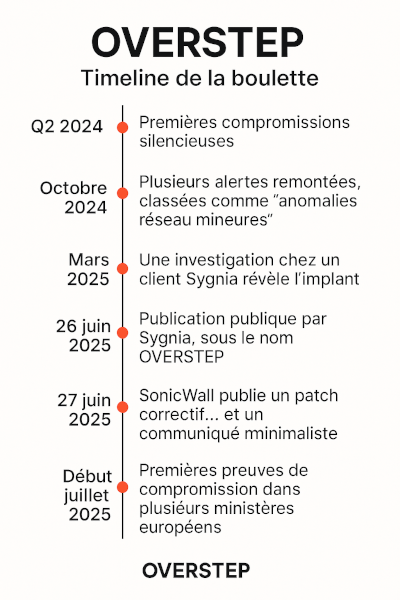

🧨 Timeline de la boulette

Voici la chronologie de ce sketch grandeur nature :

| Date | Événement |

|---|---|

| Q2 2024 | Premières compromissions silencieuses |

| Octobre 2024 | Alertes réseau anormales classées comme “mineures” |

| Mars 2025 | Sygnia découvre OVERSTEP chez un client |

| 26 juin 2025 | Publication officielle du rapport |

| 27 juin 2025 | SonicWall publie un correctif ultra-laconique |

| Début juillet 2025 | L’ANSSI publie une alerte nationale |

🤦 SonicWall : “Pas vu, pas pris”

Le 27 juin, SonicWall sort un communiqué d’un paragraphe, qui mérite un prix Pulitzer du foutage de gueule :

“Nous avons corrigé une vulnérabilité potentielle affectant certains produits. Veuillez mettre à jour.”

Aucune mention d’un rootkit. Aucune alerte pour les clients. Aucune méthode de vérification d’intégrité.

À croire qu’ils essaient de minimiser un incendie en soufflant dessus au lieu d’utiliser un extincteur.

🔐 L’ANSSI monte au front… et les CVE tombent

Le 3 juillet 2025, l’ANSSI publie une alerte rouge, signalant une campagne de compromission active. Le ton est clair : appliances touchées, exfiltration potentielle de données sensibles, persistance élevée.

Le lendemain, trois CVE sont finalement publiées :

- CVE-2025-33076 : Altération du firmware non détectée.

- CVE-2025-33077 : Injection de modules malveillants via interface système.

- CVE-2025-33078 : Contournement des journaux d’activité.

Mais ces CVE sont aussi floues qu’un brouillard breton : pas de détail technique, pas de vecteur d’entrée décrit, pas de communication claire côté SonicWall.

🕵️ Et comment on détecte ça ? (spoiler : galère)

Sygnia propose quelques pistes, mais préparez-vous à souffrir :

- Extraire et comparer le hash de firmware ;

- Activer le logging avancé (si disponible) ;

- Scanner les connexions sortantes vers des domaines exotiques ;

- Faire une analyse mémoire… si vous avez un dump, un forensic, et du temps.

Autant dire que 95 % des entreprises sont à poil. Le plus ironique ? Certaines appliances avaient SSH activé par défaut avec des accès hardcodés. « Secure by design », hein ?

💣 Recommandations pour ne pas finir sur BleepingComputer

- Appliquez les patchs dès maintenant, surtout pour les appliances NGFW/SRA.

- Changez les mots de passe admin (oui, même si “admin/admin” c’est pratique).

- Surveillez le trafic sortant de vos firewalls (non, ce n’est pas absurde).

- Vérifiez l’intégrité du firmware.

- Et sérieusement : envisagez de migrer vers des solutions ouvertes comme pfSense ou OPNsense, où vous savez ce qui tourne.

🤡 Conclusion : quand le bouclier devient poignard

OVERSTEP est plus qu’une faille : c’est un aveu d’échec total d’un constructeur sur sa promesse de sécurité.

SonicWall a préféré minimiser, cacher, patcher à la va-vite. Pendant ce temps, les attaquants ont eu des mois de libre accès aux systèmes protégés par leurs appliances.

S’il y a une chose à retenir :

En cybersécurité, la confiance ne se donne pas. Elle se prouve. Et SonicWall vient de la perdre.