☠️ Introduction : EDR, le pare-feu humain de vos nuits tranquilles

Ah, l’EDR… Ce bon vieux chien de garde numérique, censé flairer la moindre odeur de malware dans vos endpoints. Une sentinelle 24/7, toujours prête à vous réveiller à 3h du matin pour un faux positif sur le script PowerShell de la compta. Sauf qu’aujourd’hui, huit des gangs de ransomware les plus virulents ont trouvé un moyen de lui mettre un joli bandeau sur les yeux avant de vous cambrioler.

Oui, huit. Pas un, pas deux. Huit groupes différents, du RansomHub au Blacksuit, en passant par Medusa et Dragonforce. Une belle kermesse du cybercrime où la tombola, c’est votre Active Directory.

🔧 La clé à molette du crime : BYOVD, ou l’art d’amener ses propres failles

Le concept est simple : Bring Your Own Vulnerable Driver. Imaginez que vos défenses soient une porte blindée, et que l’attaquant arrive avec la clé… parce qu’il l’a volée au serrurier.

Leur outil, évolution d’EDRKillShifter, charge un pilote vulnérable en mode noyau, souvent signé avec un certificat compromis. Résultat : il a tous les droits, plus qu’un admin système sous caféine.

Ensuite ? On injecte le code malveillant dans un processus légitime, on fait taire l’EDR, et on déroule le tapis rouge pour le chiffrement des données. Le tout avec un petit côté « on efface nos traces » pour que même le forensic ait envie de changer de métier.

🎁 HeartCrypt : l’emballage cadeau du malware

Mais le vrai coup de génie, c’est l’emballage. Tous ces gangs utilisent HeartCrypt, un packer-as-a-service.

C’est comme si les braqueurs de banque confiaient leurs armes à un spécialiste qui les repeint en couleurs fluo pour passer la douane sans encombre. Le packer insère le binaire malveillant dans une application « inoffensive » et l’obfusque suffisamment pour que les moteurs heuristiques se grattent la tête pendant que les rançonneurs siphonnent vos fichiers.

🤝 Cyber-collaboration : l’open space du crime

Dans l’économie du ransomware, on aurait pu penser que la concurrence est féroce. Que nenni ! Ici, c’est la startup nation du cybercrime. On partage les outils, on optimise les méthodes, on fait du co-développement.

Leur mantra ? « Si ça marche pour moi, ça marchera pour toi ». Résultat : un outil capable de désactiver Sophos, Defender, SentinelOne, Kaspersky, Trend Micro et compagnie, partagé comme une recette de gâteau sur Marmiton.

🚨 Implications pour la défense : game over si vous jouez solo

Soyons clairs : si un attaquant peut charger un pilote vulnérable signé, votre EDR ne fera pas long feu.

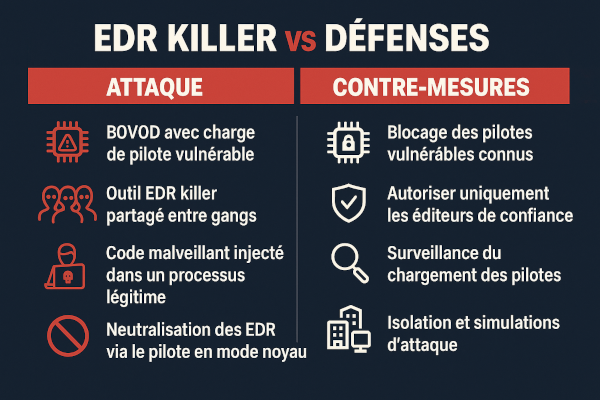

Et là, trois problèmes majeurs se posent :

- Le BYOVD est encore trop souvent sous-estimé : beaucoup d’équipes de sécurité se focalisent sur les malwares userland, pas sur les intrusions kernel.

- La détection en amont est quasi inexistante : tant que le pilote est signé, Windows le charge gentiment, sans poser de questions.

- Les contre-mesures existent mais sont rarement activées : blocage de pilotes connus via Defender Application Control, durcissement du registre, surveillance avancée des processus kernel.

🛡️ Ce qu’il faudrait faire (avant que ça ne vous arrive)

- Activer le blocage des pilotes vulnérables connus (Windows Defender Application Control / HVCI).

- Durcir les politiques de signature : n’autoriser que les pilotes signés par des éditeurs de confiance listés.

- Surveiller les chargements de pilotes via Sysmon et corréler avec une base de hash fiable.

- Isoler les endpoints critiques avec des couches de défense supplémentaires (network segmentation, MFA machine-to-machine, etc.).

- Simuler ce type d’attaque en interne : rien de tel qu’un exercice rouge pour voir à quelle vitesse votre SOC réagit.

💣 Conclusion : Le match est en cours, et ils mènent

Ces EDR killers nouvelle génération sont l’équivalent numérique du chloroforme sur un vigile.

Leur sophistication, leur diffusion massive et l’usage coordonné par plusieurs groupes montrent que le ransomware est entré dans une ère industrielle où la R&D malveillante avance aussi vite que (sinon plus vite que) les solutions de défense.

La seule vraie question : êtes-vous prêts à parier votre business sur la capacité de votre EDR à rester éveillé ?

🎁 Et pour ceux qui ont lu cet article sans rien comprendre, un EDR c’est ça : Antivirus, EDR, XDR… c’est quoi la différence ?