Encore une ? Oui. Ivanti revient sur le devant de la scène cybersécurité avec deux nouvelles failles zero-day qui n’ont rien d’anodin. Cette fois, les attaquants ne se contentent pas d’exfiltrer des données ou d’ouvrir un tunnel VPN vers le Mordor ; ils injectent directement du Cobalt Strike en mémoire, en s’appuyant sur un loader inédit : MDifyLoader. Et si votre SOC est déjà fatigué d’entendre parler de CVE-Ivanti, cet article ne va pas l’aider à dormir.

🔎 Le contexte : un VPN devenu cheval de Troie

On parle ici d’Ivanti Connect Secure, anciennement Pulse Secure — un outil largement utilisé dans les infrastructures critiques, les grandes entreprises et les administrations, notamment pour la gestion des accès VPN.

Entre décembre 2024 et juillet 2025, JPCERT/CC a identifié une campagne d’attaques ciblant deux nouvelles failles critiques :

- CVE-2025-0282

- CVE-2025-22457

Ces vulnérabilités permettent à un attaquant non authentifié de prendre le contrôle de l’appliance, d’y déposer un malware, et d’initier un pivot vers le SI interne.

(Re)Voir la saga Ivanti sur Secuslice 😎

🐞 MDifyLoader : un nom discret pour un chargeur violent

Le malware utilisé dans ces attaques a été baptisé MDifyLoader. Son objectif ? Charger du code arbitraire dans la mémoire d’un système sans poser de fichiers visibles sur disque — une méthode de plus en plus populaire pour éviter les antivirus traditionnels.

En résumé :

- Il est injecté depuis l’appliance Ivanti compromise.

- Il ne laisse quasi aucune trace sur disque.

- Il agit comme un loader furtif pour déployer… Cobalt Strike.

Et si tu pensais que Cobalt Strike était uniquement un outil de pentest éthique, sache qu’il est devenu l’un des kits d’attaque les plus réutilisés par les groupes APT et cybercriminels, grâce à ses fonctionnalités de beacon, pivot, exfiltration et exécution à distance.

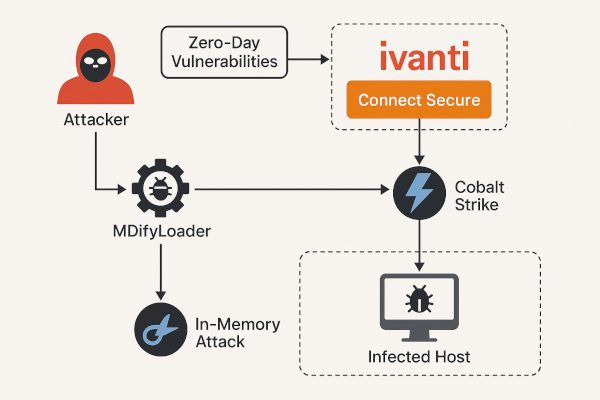

📊 Schéma de l’attaque

L’illustration jointe à cet article montre clairement le déroulé de l’attaque :

- L’attaquant exploite les zero-days pour compromettre l’appliance Ivanti.

- Il déploie MDifyLoader, conçu pour injecter du code en mémoire.

- Cobalt Strike est lancé directement en mémoire, sans fichier.

- Un hôte interne est infecté et contrôlé à distance, permettant à l’attaquant d’avancer dans le réseau.

Le tout dans une discrétion presque artistique.

🧠 Pourquoi c’est grave (et pourquoi ça sent le déjà-vu)

- Persistant : les attaquants conservent l’accès après les patchs. Il ne suffit pas de corriger, il faut nettoyer et auditer en profondeur.

- Furtif : l’usage de l’injection en mémoire rend la détection difficile, voire impossible sans EDR ou XDR bien configurés.

- Répété : Ivanti, comme Fortinet et d’autres, semble devenu un vecteur d’intrusion structurel. Les attaques se succèdent depuis 2021, et peu d’entreprises réévaluent leur confiance dans l’éditeur.

🛡️ Que faire ? (et vite)

- Scanner toutes les appliances Ivanti avec les outils proposés par JPCERT/CC ou des éditeurs EDR.

- Auditer les connexions sortantes depuis ces appliances. Un beacon actif = un attaquant à bord.

- Rebooter et réinstaller proprement si un doute subsiste — les rootkits mémoire sont coriaces.

- Segmenter les flux réseau entre VPN et SI interne (si ce n’est pas encore fait, il est grand temps).

- Réfléchir sérieusement à une stratégie de remplacement à moyen terme d’Ivanti.

💬 En guise de conclusion (amère)

Ivanti est devenu un cas d’école en matière de failles critiques à répétition. Ce n’est plus un problème ponctuel, c’est une question de stratégie de sécurité. Tant que ces appliances continueront d’exposer des interfaces critiques à Internet, sans audit régulier, elles resteront des portes d’entrée VIP pour des groupes de plus en plus sophistiqués.

Et pendant que les RSSI patchent, les attaquants eux… pivotent.

📊 En résumé

🔐 CVEs : CVE-2025-0282 & CVE-2025-22457

🎯 Produit concerné : Ivanti Connect Secure (ex-Pulse Secure, pour ceux qui ont suivi le feuilleton depuis 2021)

🧠 Le mode opératoire : simple, rapide, et efficace

- Exploitation des CVE pour compromettre l’appliance Ivanti.

- Déploiement de MDifyLoader — un loader custom qui, fidèle à son nom, se concentre sur la modification dynamique de processus et d’exécutables (hijacking DLL, manipulation de mémoire, etc.).

- Injection de Cobalt Strike en mémoire, sans laisser de traces sur disque, rendant la détection complexe pour les antivirus traditionnels.

- Commandes à distance via l’infrastructure du beacon Cobalt Strike — pour du pivot, de l’exfiltration, ou juste du chaos.

📉 Ce que ça montre encore une fois

- Les produits Ivanti sont devenus une cible de choix, probablement en raison de leur large déploiement et de leur historique de failles.

- Les attaquants sont désormais fans de malwares in-memory : pas de fichiers, pas de bruit, pas de détection (sauf si tu as une vraie EDR).

- La vigilance post-patch est essentielle : certains accès sont conservés même après correction.

📌 Recommandations de survie

✅ Scanner vos appliances Ivanti avec les outils de détection de JPCERT/CC

✅ Si possible, isoler ou segmenter ces équipements réseau sensibles

✅ Monitorer les comportements anormaux (connexions sortantes inhabituelles, exécutions en mémoire)

✅ Passer en revue les journaux et indicateurs fournis par JPCERT/CC

✅ Et surtout… envisager sérieusement de remplacer Ivanti si vos équipes SOC sont en burn-out depuis janvier.

😬 Bonus ironique :

Si une entreprise n’a pas encore patché CVE-2023-46805, on lui recommande d’ouvrir directement un tunnel VPN… vers les attaquants.