Ah, Ivanti CSA… Ce doux nom qui ne disait rien à personne jusqu’à ce qu’un groupe de hackers chinois vienne y coller trois zéros-day en pleine face de l’État français. C’est beau, la mondialisation de la vulnérabilité.

🧨 L’attaque : une tournée générale de 0-day

Mardi dernier, l’ANSSI a discrètement lâché l’information : des secteurs entiers de la France – gouvernement, télécoms, transport, finance et médias – ont été visés par une campagne d’intrusion sophistiquée. Le coupable ? Un groupe de hackers chinois parrainés par l’État, apparemment très à l’aise avec les failles inédites (et bien juteuses) des équipements Ivanti Cloud Services Appliance (CSA).

Oui, CSA. Ce boîtier qui sert de proxy entre les VPN et les serveurs internes, et dont la sécurité semble tenir sur un post-it collé au pare-feu.

Au menu de cette attaque ? Plusieurs vulnérabilités 0-day, donc inconnues au moment de l’exploitation, permettant :

- l’exécution de code arbitraire,

- l’accès direct aux infrastructures internes,

- et, très probablement, une remontée élégante de données sensibles vers les montagnes du Sichuan.

👻 Des traces ? Non, des autoroutes

Les attaquants n’ont pas seulement essayé. Ils ont réussi. Et pas dans un labo, hein. Sur le terrain, dans les réseaux de plusieurs opérateurs français et dans les SI de certains ministères. La compromission n’est pas théorique, c’est documenté et en cours d’analyse forensique.

L’ANSSI parle d’une campagne “discrète et méthodique”, autrement dit : ils sont passés, ils ont vu, ils ont tout aspiré. Et comme d’habitude dans ces cas-là, on découvre l’étendue des dégâts deux mois après, quand les logs commencent à fumer et que les analystes SOC tombent comme des mouches.

🛠️ Ivanti, fournisseur officiel de Surface d’Attaque

Ivanti CSA, ce n’est pas exactement un obscur logiciel ukrainien bricolé dans un garage. C’est un composant clé dans l’infrastructure de sécurité de nombreux grands comptes. On parle ici de reverse proxy sécurisé, de passerelles SSL/VPN, de gestion des accès cloud. Bref, le genre d’équipement qu’on installe en se disant « au moins, là, on est safe ».

Spoiler : non.

Et quand une entreprise vend ce type de produit sans faire d’audit sérieux de ses propres services cloud, elle devient… eh bien, le cheval de Troie dans le bastion numérique national.

📢 Pendant ce temps, chez Ivanti…

Silence radio ou presque. Un patch est sorti, évidemment, mais sans grand bruit. On sent bien que le service com n’a pas envie d’afficher “Nous sommes à l’origine d’une brèche étatique” sur la page d’accueil.

Et côté clients ? C’est le grand frisson.

Tu administres un Ivanti CSA en France ? Tu cours, tu patches, tu pries.

Tu bosses dans le public ? Trop tard.

🔥 La question qui pique : pourquoi c’est toujours la France ?

Est-ce parce que la France reste une cible de choix en Europe ? Parce que nos SI sont trop perméables ? Parce que nos VPN font office de passoires connectées ? Parce qu’on applique les correctifs “à la fin du trimestre si ça casse pas SAP” ?

Un peu tout ça.

Mais surtout parce que :

- les acteurs chinois adorent les données sensibles (plans d’infrastructure, communications internes, données RH, etc.),

- nos dépendances à des techno semi-maîtrisées (Ivanti, Citrix, Fortinet…) offrent un terrain d’attaque idéal,

- et parce que la menace interne n’est toujours pas prise au sérieux par nombre de décideurs.

🧠 Ce qu’on en retient (ou pas)

- Ivanti CSA est désormais sur la liste noire des équipements à surveiller de très très près.

- Les attaques étatiques ne ciblent plus seulement les ministères : les prestataires, les opérateurs et les tiers techniques sont les nouveaux points d’entrée.

- Le patching n’est pas une option. Même en juillet.

- Le cloud, c’est pratique. Mais mal sécurisé, c’est un open-bar pour la Chine.

🎯 Conclusion : zéro-day, zéro surprise

L’affaire Ivanti n’est qu’un épisode de plus dans la série “La cybersécurité française face à la diplomatie offensive chinoise”. Mais c’est un épisode marquant, car il montre que même les équipements censés protéger les autres deviennent des vecteurs d’attaque, et que la souveraineté numérique ne s’achète pas avec une licence cloud.

À méditer. Ou à ignorer, comme d’habitude, jusqu’à la prochaine alerte de l’ANSSI.

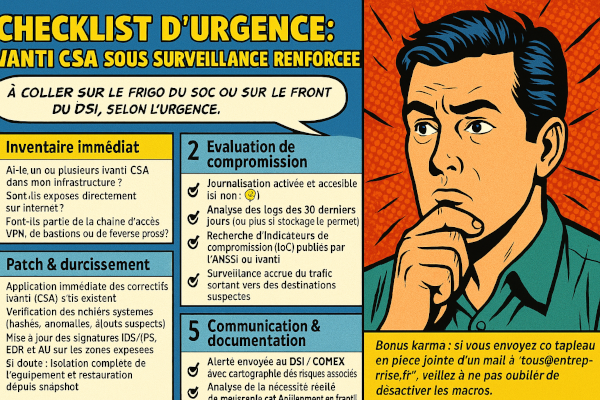

✅ Checklist d’Urgence : Ivanti CSA sous surveillance renforcée

🧯 À coller sur le frigo du SOC ou sur le front du DSI, selon l’urgence.

🔎 1. Inventaire immédiat

- Ai-je un ou plusieurs Ivanti CSA dans mon infrastructure ?

- Sont-ils exposés directement sur Internet ?

- Font-ils partie de la chaîne d’accès VPN, de bastions ou de reverse proxy ?

🧪 2. Évaluation de compromission

- Journalisation activée et accessible (si non : 😬)

- Analyse des logs des 30 derniers jours (ou plus si stockage le permet)

- Recherche d’indicateurs de compromission (IoC) publiés par l’ANSSI ou Ivanti

- Surveillance accrue du trafic sortant vers des destinations suspectes

🛠️ 3. Patch & durcissement

- Application immédiate des correctifs Ivanti (CSA) s’ils existent

- Vérification des fichiers systèmes (hashs, anomalies, ajouts suspects)

- Mise à jour des signatures IDS/IPS, EDR et AV sur les zones exposées

- Si doute : isolation complète de l’équipement et restauration depuis snapshot

🔐 4. Réduction de surface d’attaque

- Restriction des accès CSA à des IPs spécifiques

- Ajout d’une authentification forte (MFA) si ce n’est pas déjà le cas

- Analyse de la nécessité réelle de maintenir cet équipement en frontal

🧠 5. Communication & documentation

- Alerte envoyée au DSI / COMEX avec cartographie des risques associés

- Information des équipes CERT/SOC internes ou externes

- Documentation du plan de réponse à incident spécifique Ivanti

- Plan de migration ou de remplacement étudié (parce qu’une seule fois, c’est déjà trop)

💡 Bonus karma : si vous envoyez ce tableau en pièce jointe d’un mail à “[email protected]”, veillez à ne pas oublier de désactiver les macros.