Ah, le fichier Word… ce bon vieux .docx que tout le monde ouvre les yeux fermés, du comptable au CEO. Et pourtant, derrière cette extension banale peut se cacher un cheval de Troie 5 étoiles, prêt à servir un payload FUD (Fully Undetectable) à la vitesse de l’éclair. C’est exactement ce que propose le dernier joujou disponible sur GitHub : un exploit builder basé sur la vulnérabilité CVE-2025-44228, exploitant le parsing XML dans les documents Office.

Bienvenue dans l’ère où Word devient littéralement une arme de guerre numérique.

🕵️♂️ L’exploit : XML, Office et exécution distante

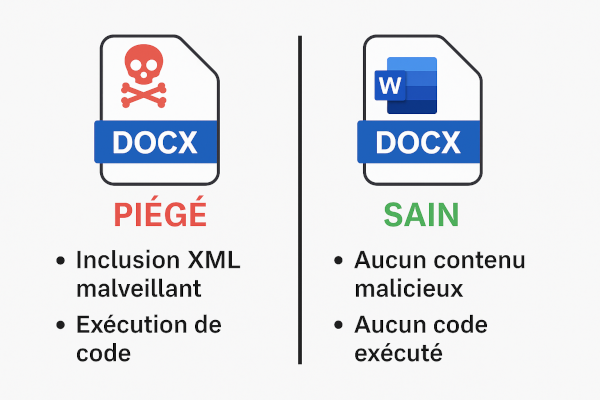

Ce repo développé par Caztemaz n’est pas juste un PoC de plus. Il fournit un constructeur d’exploit completpermettant de générer un document Office malicieux (.doc ou .docx) qui exploite une vulnérabilité RCE (Remote Code Execution) via une injection XML dans le corps du fichier.

CVE-2025-44228 semble toucher le moteur de traitement XML d’Office, déclenchant l’exécution d’un code malveillant lors du rendu du document – sans macro, sans clic, et potentiellement sans alerte. Oui, on parle bien d’un document qui pète tout, juste en l’ouvrant.

Et comme si ce n’était pas assez, le tout est présenté comme FUD, c’est-à-dire « indétectable par les antivirus traditionnels ». Une friandise pour les attaquants, un cauchemar pour les SOC.

🧬 Anatomie du piège : comment ça marche ?

Le script proposé par Caztemaz injecte dans le document Office un payload encapsulé dans des balises XML exotiques, déclenchant une logique de chargement externe ou une faille de désérialisation dans le traitement d’Office :

- Fichier DOCX standard → modifié au niveau des balises

<w:instrText>ou<o:FieldCodes>. - Code exécutable ou lien distant injecté via un format XML validé.

- À l’ouverture : le moteur XML parse le contenu → déclenchement de la charge utile.

- Résultat : exécution d’une commande ou d’un binaire arbitraire sur la machine cible.

Et tout cela sans macro. Car oui, Microsoft a blindé les macros par défaut… mais a laissé la porte XML grande ouverte.

💥 Pourquoi ça pique autant

Ce genre d’exploit coche toutes les cases de la catastrophe :

- Facilité de diffusion : un fichier Word envoyé par mail, Slack, Teams, ou copié sur une clé USB.

- Confiance utilisateur : « C’est un fichier Word, voyons, ça ne peut pas être dangereux ».

- Bypass antivirus : signatures inexistantes ou trop générales pour détecter l’exploit.

- Impact massif : toute personne ouvrant le document devient une cible directe.

Dans les entreprises, ce type d’attaque passe à travers les failles humaines comme un couteau dans du beurre. Qui n’a jamais ouvert une fiche de paie, une relance client ou un tableau RH en .docx ?

🧯 Que faire pour éviter de se faire DOCX-écuter ?

👉 Côté utilisateurs :

- Ne jamais ouvrir de fichiers Office douteux, même sans macro.

- Désactiver le traitement des liens externes et des champs dynamiques dans les options avancées d’Office.

- Isoler les documents : les ouvrir dans une sandbox (type Sandboxie, environnement virtuel, etc.).

👉 Côté entreprise / DSI / RSSI :

- Mettre en place une sandbox en amont du poste utilisateur (via mail gateway ou EDR).

- Forcer l’ouverture des Office dans Protected View ou en mode « preview only ».

- Déployer des outils capables de parser les fichiers Office au niveau XML, comme oletools, ViperMonkey ou olevba.

- Réaliser un filtrage sur les liens externes contenus dans les

.docx.

👉 Côté SOC / Blue Team :

- Surveillez les processus enfants anormaux de

winword.exe(ex.powershell,cmd,curl, etc.). - Ajoutez des règles YARA spécifiques à la structure XML malveillante (si connue).

- Enrichissez vos playbooks d’incident avec des IOCs et détections comportementales Office.

🎯 Conclusion : Quand Word devient arme de destruction massive

On croyait avoir tout vu avec les macros VBA, DDE et autres ActiveX. Mais la créativité des attaquants ne connaît pas de limites. Cette CVE-2025-44228 en est la preuve : elle recycle un support aussi banal qu’un .docx pour le transformer en détonateur silencieux.

En somme : vous ouvrez un fichier, et c’est votre réseau qui ouvre la boîte de Pandore.

📎 Bonus : Pour les curieux ou les masochistes

Le repo GitHub (à manipuler uniquement en environnement isolé) :

🔗 github.com/Caztemaz/Office-Exploit-Cve2025