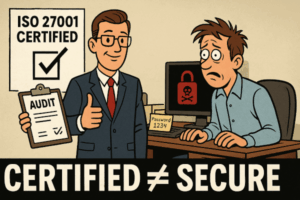

“L’entreprise était certifiée ISO 27001, tout semblait sous contrôle… Et pourtant, elle s’est fait hacker.”

Cette phrase, désormais banale dans les rapports post-incident, cache un malaise grandissant : la confiance excessive dans les certifications de cybersécurité.

Et une question dérangeante émerge :

👉 en cas de cyberattaque, la responsabilité de l’organisme certificateur ou de l’auditeur peut-elle être engagée ?

📚 Un rappel utile : une norme n’est pas un bouclier

La norme ISO/IEC 27001 n’est pas un référentiel de sécurité opérationnelle. Voir notre article Sécurité, conformité et café serré : La conformité ISO 27001 expliqué aux humains

C’est une norme de système de management. Autrement dit : elle encadre la manière dont une organisation gère ses risques liés à l’information. Son objectif n’est pas d’imposer des mesures techniques spécifiques (comme le MFA ou le chiffrement de bout en bout), mais de s’assurer que le processus de gestion du risque est formalisé, piloté, documenté.

En d’autres termes :

💡 Une entreprise peut parfaitement être certifiée ISO 27001 et ne pas avoir activé l’authentification multifacteur, si elle a « accepté » ce risque et l’a documenté.

Et c’est là que le bât blesse.

🕵️♂️ L’auditeur cyber : arbitre ou spectateur ?

Les audits ISO 27001 sont régis par une autre norme : ISO 19011, qui définit la façon d’auditer les systèmes de management.

L’auditeur ISO n’est pas un pentester. Il ne vient pas tester vos firewalls ou injecter du SQL. Il vient évaluer la cohérence entre vos processus, vos documents et vos pratiques. Lire notre article : ISO 19011 : le manuel de survie de l’auditeur… ou comment ne pas se perdre dans un audit IT

Et souvent :

- Il se voit opposer des « preuves » formelles : tableaux de suivi Excel, politiques de sécurité, matrices de risques avec des “Risque accepté”.

- Il est tenu par une obligation de neutralité, et n’a pas toujours la latitude d’imposer un avis technique.

- Et surtout, il travaille pour un organisme certificateur… dont le business repose sur le renouvellement de votre certification.

Alors quand un écart critique est repéré (ex : pas de PRA, ou des droits admins non maîtrisés), il est souvent déclassé en “point sensible” plutôt qu’en non-conformité majeure, histoire de “laisser le temps d’améliorer”.

⚖️ En cas d’incident… peut-on poursuivre l’auditeur ou le certificateur ?

C’est compliqué.

D’un point de vue juridique :

- L’auditeur agit comme prestataire, et son contrat prévoit presque toujours une clause de non-responsabilité en cas de sinistre ultérieur.

- Le certificateur n’est pas garant du niveau réel de sécurité, seulement de la conformité au système de management évalué à un instant T.

- En cas de cyberattaque, l’entreprise reste pleinement responsable de sa cybersécurité… certification ou pas.

Pour qu’une responsabilité soit engagée, il faudrait prouver :

- Une faute manifeste (ex : l’auditeur a ignoré des éléments critiques),

- Un lien direct de causalité entre cette faute et l’incident,

- Et un préjudice clair lié à cette négligence.

Autant dire que c’est un parcours du combattant.

🤯 Le vrai problème : confusion entre conformité et sécurité

On vend encore trop souvent l’ISO 27001 comme un label de “bonne sécurité” — ce qu’elle n’est pas.

C’est un socle de gouvernance, pas une barrière contre les ransomwares.

Dans les faits :

- Beaucoup de PME certifiées ne savent même pas quelles données sont réellement critiques.

- Des PRA/PCA sont validés sans test réel.

- Des plans de traitement des risques sont “en cours” depuis 3 ans…

- Et des auditeurs se retrouvent à valider des documents parfaitement remplis… mais totalement déconnectés du terrain.

🚨 Et si on repensait le modèle ?

Il est temps d’arrêter le faux confort de la certification.

Propositions concrètes :

- Exiger des audits croisés incluant des tests techniques indépendants (pentest, audit AD, analyse des logs).

- Rendre obligatoire une traçabilité des risques “acceptés” et les réévaluer tous les 6 mois.

- Ajouter un rating de maturité réelle, comme le font déjà certaines assurances cyber.

- Et surtout : arrêter de penser que la conformité ISO est une assurance tous risques.

🧠 En résumé :

✅ ISO 27001 est une norme de gouvernance, pas un pare-feu.

❌ L’auditeur ne peut pas tout voir — ni tout dénoncer.

⚖️ En cas d’attaque, sa responsabilité est très difficile à engager… mais le débat est légitime.

🔥 Alors oui, vous êtes peut-être certifié.Mais êtes-vous vraiment en sécurité ?