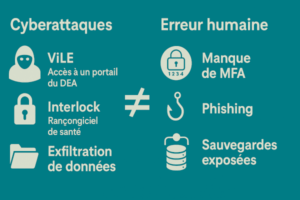

Entre ViLE qui s’incruste sur un portail de la DEA et Interlock qui met Kettering Health à genoux, cette semaine cybersécurité aurait pu être sponsorisée par un bon whisky et une boîte d’aspirine.

Spoiler : aucune IA magique n’est responsable. Pas de backdoor ultra-sophistiquée planquée dans un BIOS.

Non, juste les classiques : mots de passe pourris, MFA oublié, et utilisateurs un peu trop naïfs.

🎬 Épisode 1 : ViLE – Quand les hackers se font passer pour les flics

ViLE n’est pas un groupe de black hats comme les autres. Leur business model ?

🔓 Accéder à un portail du DEA (Drug Enforcement Administration).

💡 Comment ? En utilisant des identifiants compromis d’un agent.

Oui, vous avez bien lu : un accès interne. Une porte grande ouverte.

Pas besoin de zero-day. Juste un mot de passe recyclé sur dix services différents.

Une fois dedans ?

Ils ont fait ce que toute bonne série Netflix ferait :

- Exfiltration de données sensibles

- Doxing bien sale

- Extorsion sur fond de menaces publiques

Et on est à deux doigts du « Swatting-as-a-Service » — avec des données d’enquête fédérales, on peut vraiment aller loin.

👨⚖️ Verdict : prison ferme.

Moralité ? Même les portails gouvernementaux blindés tombent… quand un humain décide de coller « Password123 » comme mot de passe.

🏥 Épisode 2 : Interlock – Le rançonnage médical, nouvelle spécialité du dark web

Direction l’Ohio avec Kettering Health, géant hospitalier régional.

Victime ? Le ransomware Interlock.

Méthodologie ? La routine du double extortion :

- Accès initial : souvent via phishing ou RDP exposé sur Internet (parce que la sécurité, c’est surfait)

- Exfiltration de données sensibles : patients, RH, finances, recettes de la cantine (tout y passe)

- Chiffrement des systèmes : pas de SI, pas d’opérations

- Publication progressive des données si la rançon ne tombe pas

Et là, Interlock fait son petit show en publiant des aperçus sur son portail de fuite.

Le message est clair : “Payez, ou vos dossiers médicaux feront la une de Reddit”.

🧠 Les causes ? Toujours les mêmes.

👉 Erreur humaine n°1 : confiance absolue dans les accès internes

Un compte AD compromis = ticket d’or.

Pas de MFA, pas de logs, pas d’alertes. Et tout à coup, c’est open bar.

👉 Erreur humaine n°2 : phishing 101

Un fichier Word, une macro, un clic… et c’est terminé.

Pas besoin d’un exploit à 1 million de dollars quand Kevin du service compta clique sur “URGENT_FACTURE_2025.doc”.

👉 Erreur humaine n°3 : exposition réseau digne d’un parc d’attractions

Des services RDP en clair, des ports ouverts au monde, pas de segmentation réseau.

Le hacker n’a même pas à forcer, juste à scanner.

👉 Erreur humaine n°4 : backups mal pensés

Des sauvegardes… mais chiffrées avec le reste.

Ou accessibles depuis le réseau infecté. Brillant.

🎯 Les conséquences ? Bien réelles.

- Santé : Dossiers médicaux publiés → atteinte à la vie privée, risques juridiques, image ruinée.

- Justice : Accès à des infos classées → enquêtes compromises, personnel mis en danger.

- Finances : Coûts de restauration, rançons, perte de confiance → le trou noir budgétaire.

Et bien sûr, le cadeau bonus :

💸 Amendes réglementaires (HIPAA, RGPD, etc.)

👎 Crédibilité effondrée

🗣️ Communication de crise permanente

🔐 Et pourtant… rien de magique à corriger tout ça

- Un MFA bien configuré aurait arrêté ViLE net.

- Une segmentation réseau aurait limité les dégâts d’Interlock.

- Une formation sécurité sérieuse (autre que “ne branchez pas de clé USB”) aurait évité bien des clics malheureux.

- Et des backups déconnectés, c’est pas de la science-fiction.

😬 En conclusion : le plus grand risque cyber… c’est toujours Gérard du service RH

Tu peux avoir le meilleur SIEM du monde. Le firewall de l’enfer.

Mais si ton mot de passe c’est “Qwerty2024!” et que tu cliques sur “solde_exceptionnel_pour_vous.exe”,

alors c’est terminé.

On ne le répétera jamais assez :

💡 La cybersécurité, ce n’est pas que de la technique. C’est surtout de l’hygiène.

Et si un hacker lit ça : bravo pour votre rigueur dans la structuration de données volées.

Votre sens de l’organisation ferait pâlir certains DSI.