Publié le : 31 mai 2025

Source : BleepingComputer

Catégorie : Vulnérabilités

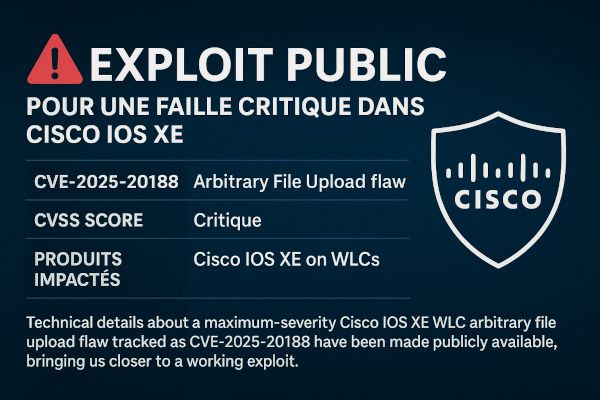

Score CVSS : 10.0 (Critique)

Produits impactés : Cisco IOS XE sur Wireless LAN Controllers (WLC)

🔍 Résumé de la vulnérabilité

Cisco a récemment publié un correctif pour une faille critique dans son système IOS XE, spécifiquement sur les Wireless LAN Controllers (WLC). Identifiée comme CVE-2025-20188, cette faille permet à un attaquant non authentifié de déposer un fichier arbitraire sur le système via une requête HTTP spécialement forgée.

Avec la publication ce week-end des détails techniques de l’exploit, la menace devient beaucoup plus concrète, notamment pour les entreprises n’ayant pas encore appliqué le correctif.

⚙️ Détails techniques (extrait du PoC)

- Type d’attaque : Arbitrary File Upload

- Vecteur : Interface HTTP non sécurisée sur le WLC

- Conditions : Aucune authentification requise

- Effet : Possibilité d’exécuter du code arbitraire ou d’installer un webshell

Un PoC (Proof of Concept) est désormais public, accélérant les risques d’exploitation automatisée par des botnetsou des groupes APT ciblant les infrastructures réseau.

🛡️ Recommandations de sécurité

- ✅ Appliquer immédiatement le correctif fourni par Cisco

- ✅ Si vous ne pouvez pas patcher rapidement :

- Isoler les WLC du trafic externe

- Filtrer les requêtes HTTP non authentifiées

- Activer la journalisation avancée sur les accès HTTP

- ✅ Rechercher dans les logs des indicateurs d’exploitation :

- Uploads suspects dans

/tmpou/var/www - Appels à des fichiers

.php,.shou.cgiinconnus

- Uploads suspects dans

🎯 Pourquoi c’est critique ?

Avec un score CVSS de 10.0, CVE-2025-20188 est une faille hautement exploitable à distance, et désormais documentée publiquement.

Elle concerne des équipements très répandus en entreprise, souvent exposés via des interfaces d’administration mal segmentées.

Ce type de faille est très prisé des ransomwares et APT, notamment pour poser des portes dérobées sur des équipements réseaux rarement surveillés.

🔎 Indicateurs techniques (IOCs)

| Élément | Valeur |

|---|---|

| CVE | CVE-2025-20188 |

| Produit | Cisco IOS XE WLC |

| Vecteur | HTTP (port 80 / 443) |

| Score CVSS | 10.0 (Critique) |

| Exploit public | Oui, détails publiés fin mai 2025 |

| Type d’exploit | Arbitrary File Upload + Code Execution |

📌 Ce qu’il faut retenir

Une faille critique réseau avec exploit public + exposition web = patch immédiat ou segmentation d’urgence.