🧠 Contexte

Une campagne de cryptojacking (minage illégal de cryptomonnaie) baptisée JINX-0132, identifiée par la société de cybersécurité Wiz, cible massivement des environnements DevOps mal sécurisés. Les attaquants s’en prennent à des outils comme Docker, Gitea, HashiCorp Consul ou Nomad, en profitant d’erreurs de configuration courantes… et ça fait mal.

Mais ce qui choque ici, c’est la simplicité de la manœuvre : les outils utilisés sont en libre accès sur GitHub, et les serveurs compromis le sont souvent à cause de négligences basiques. Le tout alimente une économie souterraine bien huilée : faire bosser vos serveurs pour miner des cryptos, pendant que vous dormez.

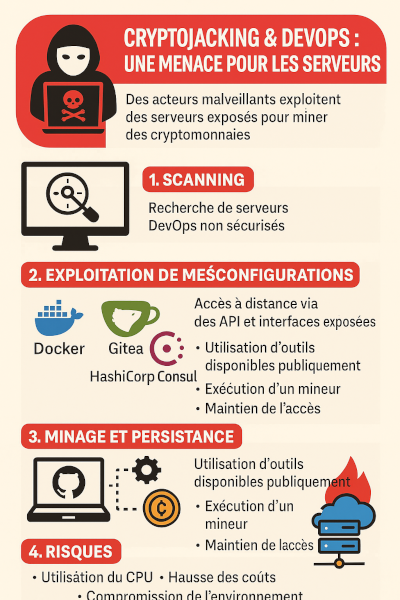

🧩 Comment ça marche ?

La recette est tristement simple :

- Scan de masse : les attaquants identifient des instances exposées (ports ouverts, API non protégées).

- Exploitation de configurations faibles :

- Interfaces accessibles sans authentification

- Droits root non restreints dans Docker

- Services DevOps déployés sans cloisonnement réseau

- Déploiement de charges utiles (payloads) pour :

- Lancer des processus de minage en arrière-plan

- Maintenir la persistance (via services systemd ou scripts cron)

- Se camoufler (renommage de process, chiffrement du trafic)

- Utilisation d’outils open source trouvables sur GitHub pour :

- Scanner les ports

- Déployer des conteneurs

- Miner discrètement des cryptomonnaies (souvent du Monero)

⚠️ Pourquoi ces environnements sont-ils si vulnérables ?

❌ Trop de rapidité, pas assez de sécurité

La philosophie DevOps, c’est « livrer vite ». On veut des pipelines de CI/CD fluides, des conteneurs déployables en un clic, des outils collaboratifs ouverts. Mais cette agilité cache un talon d’Achille : le manque de sécurité dès la conception.

💀 Les raisons principales :

- Déploiements tests jamais supprimés

- Outils installés en urgence pour répondre à un besoin projet, sans validation SSI

- Pas d’authentification sur des API REST exposées

- Accès root laissé par défaut dans les images Docker

- Manque de journalisation (donc compromission silencieuse)

- Manque de supervision réseau (débit suspect jamais détecté)

En bref, les environnements DevOps sont souvent gérés… en mode Dev, mais pas Ops.

📉 Pourquoi ce n’est pas « juste du minage » ?

Certains penseront : « Bon, au pire ils minent, ils volent pas de données. »

Faux.

- Un serveur qui mine en douce :

- consomme du CPU, donc ralentit vos apps.

- augmente vos factures cloud.

- surchauffe votre matos, réduisant sa durée de vie.

- Et surtout : si quelqu’un a pu miner dessus, il aurait pu aussi exfiltrer vos secrets CI/CD, vos tokens, ou modifier une image Docker.

Le cryptojacking est souvent le symptôme d’un accès non autorisé généralisé.

🛠️ Comment éviter de tomber dans le panneau ?

Voici une checklist express pour durcir vos outils DevOps :

✅ Ne jamais exposer un service DevOps sans authentification (API REST, interfaces web, dashboards)

✅ Restreindre les accès réseau (pare-feu, reverse proxy, VPN)

✅ Désactiver l’accès root dans Docker sauf cas très contrôlés

✅ Mettre à jour les images et outils régulièrement

✅ Surveiller la consommation CPU inhabituelle

✅ Scanner régulièrement votre infra avec des outils comme Lynis, ScoutSuite, ou Trivy

🎯 Ce que cette campagne nous apprend

- La cybersécurité du DevOps n’est pas une option, c’est une nécessité.

- Le code ouvert est une richesse, mais aussi un couteau à double tranchant.

- Les attaquants ne perdent pas de temps à développer leurs propres outils : ils utilisent les nôtres.

- Le shadow DevOps est un fléau réel : tout environnement non recensé est un risque dormant.

🔚 Conclusion

Cette campagne JINX-0132 n’est pas spectaculaire. Et c’est justement ce qui la rend dangereuse. Elle est banale, silencieuse, réplicable à l’infini.

Elle rappelle aux équipes Dev et Ops que livrer vite ne doit jamais signifier livrer sans contrôle.

Et que GitHub, tout comme Docker Hub, contient des trésors… et des bombes prêtes à l’emploi.