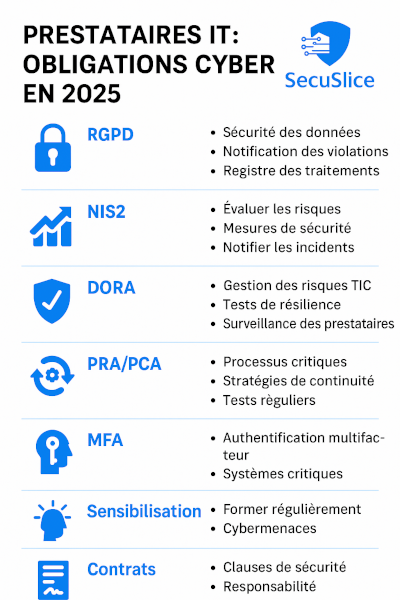

Bienvenue dans le monde merveilleux des prestataires IT, où la cybersécurité n’est plus une option mais une obligation. Entre directives européennes, attentes des clients et menaces croissantes, il est temps de faire le point sur ce que vous devez impérativement mettre en place pour rester dans la course (et éviter les ennuis).

🔐 1. RGPD : Le B.A.-BA de la Protection des Données

Le Règlement Général sur la Protection des Données (RGPD) est en vigueur depuis 2018, mais en 2025, il est plus que jamais d’actualité. En tant que prestataire IT, vous êtes souvent sous-traitant dans le traitement des données personnelles, ce qui vous impose :

- Sécurité des données : mettre en place des mesures techniques et organisationnelles pour sécuriser les données.

- Notification des violations : informer le responsable de traitement de toute violation de données dans les plus brefs délais.

- Tenue d’un registre des traitements : documenter les traitements effectués pour le compte de vos clients.CNIL

Exemple concret : En 2024, une cyberattaque a compromis les données personnelles de plus de 30 millions de Français via les prestataires de services de santé Viamedis et Almerys, soulignant l’importance cruciale de la conformité au RGPD. Mailinblack

🛡️ 2. NIS2 : La Directive Qui Vous Met Sous Surveillance

La directive européenne NIS2, entrée en vigueur en octobre 2024, impose des obligations strictes aux prestataires IT considérés comme essentiels ou importants. Vous devez :

- Évaluer les risques : identifier et analyser les risques liés à vos services.

- Mettre en place des mesures de sécurité : protéger vos systèmes et réseaux contre les cybermenaces.

- Notifier les incidents : signaler toute violation de sécurité aux autorités compétentes dans les délais impartis. amf-france.org

Note : La France doit transposer cette directive en droit national d’ici décembre 2025, avec une application complète prévue pour fin 2027. Tixeo blog

⚖️ 3. DORA : La Résilience Numérique pour le Secteur Financier

Le règlement européen DORA (Digital Operational Resilience Act), applicable à partir du 17 janvier 2025, concerne spécifiquement les prestataires IT fournissant des services aux entités financières. Il impose :

- Gestion des risques TIC : mettre en place un cadre de gestion des risques liés aux technologies de l’information et de la communication.

- Tests de résilience : effectuer des tests réguliers pour évaluer la résilience de vos systèmes.

- Surveillance des prestataires tiers : assurer une supervision adéquate des sous-traitants impliqués dans la chaîne de services.amf-france.org

Impact : Les prestataires critiques seront soumis à une surveillance directe de l’UE, avec des obligations spécifiques et des pouvoirs d’inspection et de sanction. Wikipédia

🔄 4. PRA/PCA : Anticiper l’Inévitable

Les Plans de Reprise d’Activité (PRA) et les Plans de Continuité d’Activité (PCA) sont essentiels pour garantir la résilience de vos services. Ils doivent :

- Identifier les processus critiques : déterminer les services essentiels à maintenir en cas de crise.

- Définir des stratégies de continuité : élaborer des plans pour assurer la continuité des opérations.

- Tester régulièrement : effectuer des exercices pour valider l’efficacité des plans.

Conseil : Intégrez ces plans dans vos contrats clients pour démontrer votre engagement envers la résilience opérationnelle.

🔑 5. MFA : La Fin des Mots de Passe Uniques

L’authentification multifacteur (MFA) est devenue une exigence minimale pour sécuriser l’accès aux systèmes. Elle implique :

- Combinaison de facteurs : utiliser au moins deux des éléments suivants : mot de passe, dispositif physique, biométrie.

- Protection des accès sensibles : appliquer la MFA aux systèmes critiques et aux données sensibles.

- Sensibilisation des utilisateurs : former les utilisateurs à l’utilisation de la MFA.ipacs.fr

Statistique : Selon une étude de GetApp, 40 % des violations de données récentes sont dues à des faiblesses dans la gestion des mots de passe ou l’authentification. Business Wire

🧠 6. Sensibilisation et Formation : Le Facteur Humain

Le maillon faible de la cybersécurité reste l’humain. Il est crucial de :

- Former régulièrement : organiser des sessions de sensibilisation aux cybermenaces.

- Mettre en place des politiques claires : établir des directives sur l’utilisation des systèmes et des données.

- Encourager la vigilance : promouvoir une culture de la sécurité au sein de l’entreprise.IT for Business

Observation : Une étude de GetApp révèle que 39 % des violations de données sont liées aux comportements à risque des employés. Business Wire

📋 7. Contrats et Responsabilités : Clarifier les Engagements

Les contrats avec vos clients doivent refléter vos engagements en matière de cybersécurité :

- Clauses de sécurité : définir les mesures de sécurité à mettre en œuvre.

- Responsabilités en cas d’incident : préciser les responsabilités de chaque partie en cas de violation de sécurité.

- Conformité réglementaire : assurer que les services fournis respectent les obligations légales en vigueur.

Conseil : Consultez un juriste spécialisé pour rédiger des contrats conformes aux exigences actuelles.

📊 8. Surveillance et Audit : Prouver Votre Conformité

La mise en place de mécanismes de surveillance et d’audit est essentielle pour démontrer votre conformité :

- Logs et journaux : conserver des enregistrements détaillés des activités système.

- Audits réguliers : effectuer des audits internes et externes pour évaluer la sécurité.

- Amélioration continue : utiliser les résultats des audits pour renforcer les mesures de sécurité.

Note : La directive NIS2 impose aux entreprises de documenter et de prouver leur conformité aux exigences de sécurité. Tixeo blog

🧾 Check-list Express pour Prestataires IT

| Obligation | Action Requise |

|---|---|

| RGPD | Sécuriser les données, notifier les violations, tenir un registre |

| NIS2 | Évaluer les risques, mettre en place des mesures de sécurité, notifier les incidents |

| DORA | Gérer les risques TIC, effectuer des tests de résilience, surveiller les prestataires tiers |

| PRA/PCA | Identifier les processus critiques, définir des stratégies de continuité, tester régulièrement |

| MFA | Mettre en œuvre l’authentification multifacteur sur les systèmes critiques |

| Sensibilisation | Former régulièrement les employés aux cybermenaces |

| Contrats | Inclure des clauses de sécurité et de responsabilité dans les contrats clients |

| Surveillance | Conserver des logs, effectuer des audits réguliers, améliorer continuellement la sécurité |

🎯 Conclusion

En 2025, les prestataires IT ne peuvent plus se permettre de négliger la cybersécurité. Entre les obligations réglementaires et les attentes des clients, il est impératif de mettre en place des mesures robustes pour protéger les données et les systèmes. Ce guide vous fournit les clés pour naviguer dans ce paysage complexe et exigeant.